Rapport Fastly sur les menaces à effet de réseau

L’équipe de recherche en sécurité de Fastly présente les tendances et les techniques de hacking provenant du trafic malveillant signalées par notre Network Learning Exchange.

On this page

Comment utiliser ce rapport

Améliorer la connaissance des techniques utilisées par les acteurs de la menace

Identifier les attaques potentielles ciblant votre secteur d’activité

Obtenir des informations permettant d’améliorer et d’accélérer la réponse aux menaces de la part de votre organisation

Résumé des conclusions

Le rapport sur les menaces à effet de réseau offre des informations basées sur des données uniques du WAF de nouvelle génération Fastly du deuxième trimestre 2023 (du 1er avril 2023 au 30 juin 2023). Ce rapport examine le trafic provenant d’adresses IP marquées par le Network Learning Exchange (NLX) de Fastly, notre flux collectif de renseignements sur les menaces qui partage anonymement les adresses IP sources d’attaque à travers tous les réseaux des clients de WAF de nouvelle génération.

Avant de plonger plus avant dans les observations sur les attaques, voici cinq points clés que nous avons trouvés les plus significatifs dans notre recherche, couvrant le trafic mondial dans de nombreux secteurs, y compris la haute technologie, les services financiers, le commerce, l’éducation et les médias et le divertissement.

Attaques multi-clients : 69 % des adresses IP marquées par NLX visaient plusieurs clients et 64 % plusieurs secteurs d’activité.

Secteurs ciblés : Le secteur de la haute technologie a été le plus ciblé, représentant 46 % du trafic d’attaque repéré par NLX.

Techniques en vogue : Si l’injection SQL est un choix d’attaque populaire (28 %), les hackers privilégient les techniques de traversée, qui représentent près d’un tiers (32 %) des attaques analysées.

Rappels hors bande (OOB) : Les domaines de serveurs de rappel sont très répandus dans les données NLX, en particulier dans les consultations JNDI de Log4j, l’injection de commandes OS et les attaques de type Cross-Site Scripting (XSS). 46 % des requêtes utilisaient des domaines connus de tests de sécurité d’applications hors bande (OAST) (par exemple interact.sh).

Systèmes autonomes (AS) : Les fournisseurs d’hébergement cloud sont les principales sources de trafic d’attaque. Ils sont utiles pour mener des attaques à grande échelle, car ils offrent aux adversaires des ressources informatiques rentables et la possibilité de distribuer leur trafic, offrant ainsi une couche d’anonymat.

Aperçu du rapport

Le rapport sur les menaces à effet de réseau est basé sur des données uniques et des informations dérivées du WAF de nouvelle génération Fastly. Notre analyse est basée sur les données NLX du deuxième trimestre 2023 (du 1er avril 2023 au 30 juin 2023, la “période de rapport”). Ce rapport vise à fournir des informations exploitables en examinant les tendances des attaques dans les différents secteurs, en explorant la prévalence des rappels hors bande inclus dans les attaques et en décrivant les modèles de trafic en rapport avec les systèmes autonomes. En contextualisant les menaces et les indicateurs issus du trafic NLX, les entreprises peuvent acquérir une meilleure compréhension du paysage global des menaces.

Network Learning Exchange (NLX)

Le NLX de Fastly est un flux collectif de renseignement sur les menaces inclus dans le WAF de nouvelle génération, utilisé pour identifier et partager les adresses IP potentiellement menaçantes à travers tous les réseaux des clients. NLX est intégré au WAF de nouvelle génération afin que chaque client puisse mettre en œuvre des mesures de protection anticipées contre une attaque potentielle, en bloquant l’IP avant même qu’une requête n’atteigne son réseau. Les données partagées sur les menaces favorisent un effet de réseau, où les informations collectives de tous les clients contribuent à renforcer la sécurité de chaque organisation.

Le WAF de nouvelle génération collecte en permanence des données d’attaque anonymisées provenant de dizaines de milliers d’agents logiciels distribués au sein de notre base de clients et les transmet à notre moteur cloud. En établissant des corrélations à partir des données, NLX marque les adresses IP et les partage anonymement avec tous les clients. Par exemple, si Acme Enterprises commence à subir une série d’attaques par injection SQL sur sa page de connexion, NLX signalera l’IP et appliquera le signal SIGSCI-IP pendant les 24 heures suivantes. Chaque client utilisant le WAF de nouvelle génération peut alors appliquer des règles personnalisées pour bloquer, limiter ou surveiller l’IP avant qu’elle ne puisse potentiellement attaquer ses applications.

En tant que flux collectif de menaces, NLX s’améliore au fur et à mesure que notre réseau se développe et que notre équipe est en mesure d’observer les attaques et d’analyser les tendances en raison d’un volume de trafic de plus en plus important. Le WAF de nouvelle génération Fastly protège plus de 90 000 applications et API et inspecte 4,1 trillions de requêtes par mois*, couvrant ainsi une grande variété d’industries, y compris certaines des plus grandes entreprises d’e-commerce, de streaming, de médias et de divertissement, et de technologie dans le monde entier. L’étendue de notre champ d’action, en particulier avec les architectures modernes et les environnements natifs cloud, nous permet de générer des informations pertinentes et exploitables pour les équipes de sécurité de toutes tailles et dans tous les secteurs, tout en complétant le travail en cours de l’ensemble de la communauté de renseignements sur les menaces.

Nous pouvons constater que les avantages de l’effet de réseau de NLX aident nos clients de multiples façons. Il permet aux organisations d’être immédiatement informées des IP potentiellement menaçantes, et notre rapport montre que les attaques ne sont pas aussi ciblées ou cloisonnées qu’on le pense : 69 % des IP visent plusieurs clients et 64 % plusieurs secteurs d’activité. L’étendue de notre base de clients reflète également un flux de menaces de qualité supérieure qui permet aux équipes de réagir avec plus de confiance, d’autant plus que le flux est mis à jour en temps réel.

Notre rapport s’appuie sur les activités malveillantes confirmées par NLX, ce qui nous permet de partager des tendances plus larges avec le même niveau de confiance que celui dont jouissent nos clients ; les déductions qui en résultent sont proactives et précises.

Observations

Au cours de la période couverte par le rapport, plus de la moitié (54 %) de toutes les attaques observées ont été marquées par NLX et la majorité des adresses IP figurant dans les données NLX ne visaient pas un seul client ou un seul secteur d’activité, mais plusieurs cibles : 69 %des adresses IPvisaient plusieurs clients (figure 2) et 64 %plusieurs secteurs d’activité.

L’avantage de l’effet de réseau des NLX devient plus évident lorsqu’on décompose les attaques marquées avec et sans NLX par secteur d’activité (figure 3). Le secteur des médias et du divertissement a subi 56 % d’attaques supplémentaires marquées par NLX, tandis que le secteur du commerce en a subi 36 % et celui des hautes technologies 24 %.

Bien que les secteurs des services financiers et de l’éducation aient enregistré moins d’attaques marquées par NLX, ces derniers représentent toujours une part considérable du volume global d’attaques de chaque secteur.

De plus, si l’on ventile le trafic d’attaques NLX par secteur d’activité, on constate que c’est le secteur de la haute technologie qui a été le plus ciblé, avec 46 % du trafic d’attaques marqué par NLX (figure 4). Ainsi, alors que le secteur des médias et du divertissement a le plus bénéficié de l’effet de réseau des NLX, c’est le secteur de la haute technologie qui a subi le plus grand nombre d’attaques marquées par NLX.

En outre, près d’un tiers(32 %) des attaques analysées dans les données NLX étaient de type traversée, tandis que l’injection SQL (SQLI) représentait 28 %, le Cross Site Scripting (XSS) 20 %, l’injection de commandes OS (CMDEXE) 13 % et les consultations JNDI de Log4j (LOG4J-JNDI) 7 %.

Alors que l’injection SQL est une attaque populaire, les attaquants privilégient les techniques de traversée (qui se recoupent avec l’inclusion de fichiers locaux). Les vulnérabilités de type traversée (figure 6) permettent aux hackers de lire ou d’écrire des fichiers non désirés, ce qui leur permet de révéler des informations sensibles, de modifier des données d’application, et elles sont couramment utilisées pour enchaîner les attaques, ce qui peut conduire à l’exécution de code à distance (RCE). La préférence pour la traversée pourrait suggérer que les hackers cherchent avant tout à trouver des moyens d’exécuter des commandes arbitraires qui peuvent être utilisées pour installer des logiciels malveillants, lancer des rançongiciels et exfiltrer des données.

De même, la vulnérabilité de la consultation JNDI de Log4j conduit à un RCE, donnant à un adversaire un point d’entrée facile dans le système ciblé. Malgré l’ancienneté et la sensibilisation à cette vulnérabilité, nous continuons à assister à des tentatives d’exploitation. La découverte et la divulgation de la vulnérabilité de la consultation JNDI de Log4j, familièrement appelée Log4Shell, a fait son apparition en décembre 2021, et représente une part considérable (7 %) du trafic d’attaque marqué par NLX.

Rappels hors bande

Lors de l’analyse du trafic d’attaque, savoir ce qu’il faut rechercher et par où commencer peut constituer le plus grand défi. Un bon point de départ consiste à rechercher les rappels hors bande (OOB). Les rappels OOB sont une technique couramment utilisée pour découvrir des vulnérabilités cachées. Dans le contexte de la sécurité des applications web, il s’agit généralement d’une application vulnérable qui envoie des requêtes à un domaine contrôlé par un hacker. Les hackers utilisent les rappels hors bande pour plusieurs raisons, notamment pour identifier les vulnérabilités, exfiltrer des données, fournir des payload dynamiques et échapper à la détection. La surveillance et le suivi des domaines de rappel hors bande peuvent aider à identifier les systèmes compromis, à détecter les attaques en cours et à mettre en évidence les tendances de la méthodologie des hackers.

Les domaines de rappel OOB sont fréquents dans les payload d’attaques marquées par NLX. Au cours de la période couverte par le rapport, nous avons découvert des consultations JNDI de Log4j, des injections de commandes OS et des attaques XSS contenant toutes des rappels OOB. Parmi ces requêtes, Log4j représentait 75 %, l’injection de commande OS 18 % et l’XSS 7 %. De plus, 46 % de ces demandes utilisaient des domaines connus de tests de sécurité des applications hors bande (OAST). Les domaines OAST sont spécifiquement utilisés pour trouver des vulnérabilités exploitables et sont facilités par des outils tels que Project Discovery (interact.sh) et Port Swigger (Burp Collaborator).

Systèmes autonomes

Pour aller plus loin, nous avons analysé les schémas de trafic concernant les systèmes autonomes (AS). AS fait référence à des réseaux ou à des groupes d’adresses IP sous le contrôle d’une seule entité, généralement un fournisseur d’accès Internet (Internet Service Provider, ISP) ou une grande organisation. L’identification des AS joue un rôle important dans le suivi et l’attribution des activités malveillantes à des acteurs ou groupes de menace spécifiques. Le contexte supplémentaire qu’elle fournit permet d’évaluer les motivations, les capacités, la méthodologie et les intentions des hackers potentiels, ce qui permet d’informer et d’améliorer les stratégies défensives.

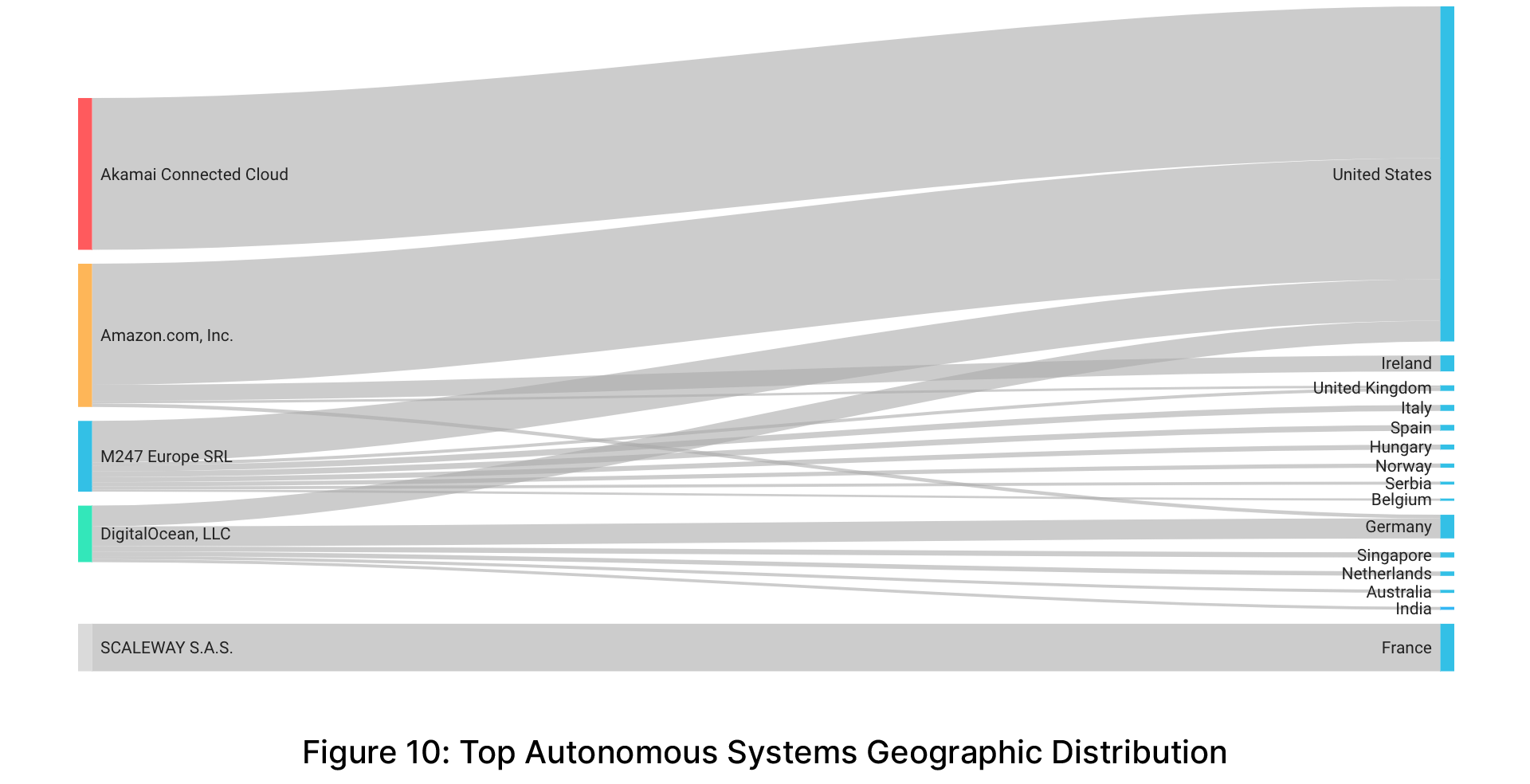

Si l’on analyse les systèmes autonomes (AS) correspondants des adresses IP NLX, le Connected Cloud d’Akamai (anciennement Linode) représente la plus grande part du trafic NLX (16 %), suivi par Amazon (15 %), M247 Europe SRL (9 %), DigitalOcean (6 %) et Scaleway (5 %)**.

Tous ces AS s’alignent sur les fournisseurs d’hébergement cloud. Lorsque les hackers mènent des cyberattaques à partir de fournisseurs d’hébergement, ils bénéficient d’une facilité d’utilisation, de ressources informatiques rentables, d’une scalabilité et de la possibilité de tirer parti de la diversité géographique. Cela permet aux hackers de lancer des attaques à grande échelle et de choisir des régions spécifiques du cloud pour distribuer leur trafic stratégiquement afin d’obtenir un certain degré d’anonymat. En outre, la disponibilité de cette infrastructure permet de pivoter très facilement au cas où le domaine d’attaque, l’application ou les adresses IP seraient détectés ou signalés comme malveillants.

Parmi les AS susmentionnés, 61 % étaient originaires des États-Unis, l’Allemagne représentait 6 %, la France 6 % et l’Irlande 3,5 %. Le graphique suivant illustre la répartition géographique du trafic d’attaques provenant de ces AS**.

Conseils pratiques

NLX

Les clients du WAF de nouvelle génération Fastly peuvent tirer parti du NLX - mis en évidence par le signal SIGSCI-IP - pour améliorer leurs détections. Ce signal peut être utilisé en conjonction avec les signaux d’attaque et d’anomalie, ainsi qu’avec d’autres conditions personnalisées dans les règles. En savoir plus sur l’utilisation des signaux dans la documentation du WAF de nouvelle génération.

Attribution AS

S’il peut être pratique d’ajouter tous les ASN ou adresses IP de vos fournisseurs d’hébergement cloud à une liste d’autorisations, les hackers utilisent souvent ces mêmes fournisseurs pour héberger leur propre infrastructure éphémère. Pensez à limiter ces restrictions d’IP à celles qui sont utilisées par vos instances actuelles, ce qui peut réduire davantage le trafic indésirable vers l’origine. Notre recommandation générale est de toujours inspecter le trafic, quelle que soit sa provenance.

Rappels OOB

Forts de ces connaissances, les défenseurs peuvent étudier les rappels OOB, qu’ils soient tentés ou bien réussis. Surveillez les journaux DNS pour détecter les requêtes provenant de rappels hors bande utilisés dans les payload des attaques. Si vous voyez des résolutions DNS sortantes vers des domaines OAST (tests de sécurité des applications hors bande), vous avez probablement une application web exploitable, car ces domaines sont utilisés spécifiquement pour trouver des vulnérabilités exploitables. Un WAF peut être configuré pour inspecter les demandes de domaines de rappel connus.

Au sujet de la recherche sur la sécurité Fastly

L’équipe de recherche sur la sécurité de Fastly a pour mission de faire progresser le renseignement sur les menaces, l’émulation de l’adversaire, la recherche défensive et l’autonomisation de la communauté. Notre équipe analyse continuellement le paysage des menaces dans le but d’appliquer les dernières connaissances aux technologies, processus et mesures d’atténuation que Fastly propose à ses clients. Notre compréhension des menaces se fait sous de multiples angles, y compris notre propre recherche sur les vulnérabilités, de solides partenariats en matière de renseignement avec des partenaires privés et publics, et l’analyse des données relatives aux activités menées contre nos clients.

En tant que leader mondial de la sécurité des applications et des API, Fastly a un point de vue particulier sur le trafic des attaques auquel nous assistons sur notre réseau. Notre équipe a été créée pour offrir à nos clients une recherche sur les menaces de premier ordre, alimentée par notre technologie WAF de dernière génération. La capacité de décision supérieure du moteur cloud WAF de dernière génération, associée à notre flux de menaces NLX, permet à notre équipe d’analyser les tendances des attaques et de valider nos conclusions avec un degré de confiance plus élevé.

L’objectif de nos rapports sur les menaces est de fournir à nos clients des informations exploitables sur les menaces et d’apporter de nouvelles trouvailles à l’ensemble de la communauté de la sécurité. Si vous avez des commentaires sur ce rapport ou des suggestions pour de futurs sujets, n’hésitez pas à nous contacter sur Twitter ou LinkedIn.

* Moyenne sur 6 mois au 30 juin 2023

* * Attribution AS complétée par IPinfo