Qu’est-ce que la sécurité des API ?

Les API permettent aux applications logicielles d’interagir entre elles. Elles sont essentielles aux modèles logiciels modernes, tels que les architectures de microservices.

La sécurité des API comprend les mesures visant à protéger les API contre les accès non autorisés, les abus et les hackers. Utilisées pour accéder à des données logicielles sensibles, les API sont devenues une cible majeure des cybercriminels.

La sécurité des API est un élément essentiel de la sécurité des applications web modernes. La sécurité des API est essentielle pour protéger les données sensibles, telles que les informations financières ou les données personnelles, et prévenir les attaques susceptibles de compromettre l’intégrité de l’API et des systèmes auxquels elle se connecte. Les API sont de plus en plus répandues et utilisées pour alimenter les processus et les services critiques des entreprises, c’est pourquoi elles doivent être protégées.

Pourquoi la sécurité des API est-elle importante ?

Les API permettent aux entreprises d’intégrer différents systèmes et technologies en assurant une communication rapide entre diverses applications, ce qui se traduit par des opérations plus efficaces et plus rentables.

Cependant, les API peuvent également entraîner des risques de sécurité potentiels si elles ne sont pas correctement gérées et protégées. Les hackers sont connus pour exploiter les vulnérabilités des API afin d’accéder à des données sensibles ou d’injecter des codes malveillants dans les applications, ce qui entraîne des violations de données, des pannes système et d’autres conséquences graves.

La sécurité des API est essentielle pour garantir la confidentialité, l’intégrité et la disponibilité des données et des ressources. Avec les microservices et les architectures sans serveur, presque toutes les applications d’entreprise dépendent des API pour leurs fonctionnalités de base. La sécurité des API est un élément essentiel de la sécurité moderne des informations, car elle protège le trafic Nord-Sud et Est-Ouest entre les applications.

En outre, la sécurité des API est également essentielle pour la conformité aux exigences réglementaires telles que le RGPD, la loi HIPAA et la norme PCI DSS, qui imposent des mesures strictes en matière de sécurité et de confidentialité pour les échanges de données sensibles. Le non-respect de ces réglementations peut entraîner des sanctions juridiques et financières.

API REST et API SOAP

Les API modernes sont conçues à partir de deux types d’architecture principaux :

REST : une API REST est un service web qui utilise des requêtes HTTP pour communiquer et interagir avec des applications ou des services basés sur le web.

SOAP : une API SOAP est un service web qui utilise le langage XML pour communiquer et échanger des données entre des applications ou des services.

Les API RESTful sont largement utilisées pour créer des applications et des services web. Elles sont indépendantes de toute plateforme, ce qui signifie que les développeurs/développeuses peuvent les utiliser avec n’importe quel langage de programmation ou framework prenant en charge les requêtes HTTP. Elles sont également très évolutives et peuvent traiter simultanément de nombreuses requêtes provenant de plusieurs clients. Les API SOAP sont couramment utilisées dans les environnements d’entreprise où la sécurité et la fiabilité sont essentielles. Elles offrent un moyen normalisé d’échanger des données entre différents systèmes, et peuvent gérer des opérations et des modèles de messagerie complexes. Elles peuvent cependant être plus complexes et plus lourdes que d’autres services web, et peuvent nécessiter une surcharge de traitement et une bande passante supplémentaire.

Qu’est-ce que le Top 10 de la sécurité des API de l’OWASP ?

L’augmentation des menaces de sécurité liées aux API a incité le Open Web Application Security Project (OWASP) à publier une liste unique des dix principales menaces spécifiques aux API. Le Top 10 relatif aux risques de sécurité des API de l’OWASP est un guide complet destiné à aider les entreprises à comprendre les risques et menaces associés à leurs API et à les sécuriser. Voici le top 10 :

API1:2023 Broken Object Level Authorization (Violation de l’autorisation au niveau de l’objet) : l’autorisation au niveau de l’objet est un mécanisme de contrôle d’accès qui est généralement mis en œuvre au niveau du code pour veiller à ce qu’un utilisateur ne puisse accéder qu’aux objets auxquels il a le droit d’accéder.

API2:2023 Broken Authentication (Défaillance de l’authentification) : les endpoints et les flux d’authentification doivent être protégés. Les « oublis de mot de passe/réinitialisations de mot de passe » doivent également être traités comme des mécanismes d’authentification.

API3:2023 Broken Object Property Level Authorization (Violation de l’autorisation au niveau d’une propriété de l’objet) : lorsqu’un utilisateur est autorisé à accéder à un objet à l’aide d’un endpoint API, il est crucial de s’assurer qu’il dispose d’un droit d’accès aux propriétés spécifiques de l’objet auquel il tente d’accéder.

API4:2023 Unrestricted Resource Consumption (Consommation de ressources illimitée) : pour répondre aux requêtes des API, il est nécessaire de faire appel à des ressources telles que la bande passante du réseau, le CPU, la mémoire et le stockage. Les fournisseurs de services mettent parfois à disposition les ressources nécessaires via des intégrations API et le paiement à la requête, comme l’envoi d’e-mails ou de SMS, les appels téléphoniques, la validation des données biométriques, etc.

API5:2023 Broken Function Level Authorization (Violation de l’autorisation au niveau de la fonction) : la meilleure façon de trouver des problèmes de violation de l’autorisation au niveau de la fonction est d’analyser en profondeur le mécanisme d’autorisation.

API6:2023 Unrestricted Access to Sensitive Business Flows (Accès illimité à des flux opérationnels sensibles) : un endpoint d’API est vulnérable s’il expose un flux opérationnel sensible, sans en restreindre l’accès de manière appropriée.

API7:2023 Server-Side Request Forgery (Falsification de requête côté serveur) : les falsifications de requête côté serveur (Server-Side Request Forgery, SSRF) se produisent lorsqu’une API récupère une ressource distante sans valider l’URL fournie par l’utilisateur. Cela permet à un hacker de forcer l’application à envoyer une requête vers une destination inattendue, même lorsqu’elle est protégée par un pare-feu ou un VPN.

API8:2023 Security Misconfiguration (Configuration incorrecte de la sécurité) : l’API peut être vulnérable si la sécurité n’est pas suffisamment renforcée, si les derniers correctifs de sécurité n’ont pas été appliqués, s’il y a des divergences dans la manière dont les requêtes entrantes sont traitées, si TLS (Transport Layer Security) fait défaut, etc.

API9:2023 Improper Inventory Management (Gestion incorrecte de l’inventaire) : la nature tentaculaire et connectée des API et des applications modernes pose de nouveaux défis. Les organisations doivent avoir une bonne compréhension et une bonne visibilité de leurs API et de leurs endpoints, ainsi que de la manière dont elles stockent ou partagent les données avec des tiers externes.

API10:2023 Unsafe Consumption of APIs (Utilisation non sécurisée des API) : les développeurs/développeuses ont tendance à faire davantage confiance aux données reçues d’API tierces qu’aux données fournies par l’utilisateur. C’est particulièrement vrai pour les API proposées par des entreprises bien connues. Pour cette raison, les développeurs/développeuses ont tendance à adopter des normes de sécurité moins strictes, par exemple en ce qui concerne la validation et l’assainissement des entrées.

Bonnes pratiques en matière de sécurité des API

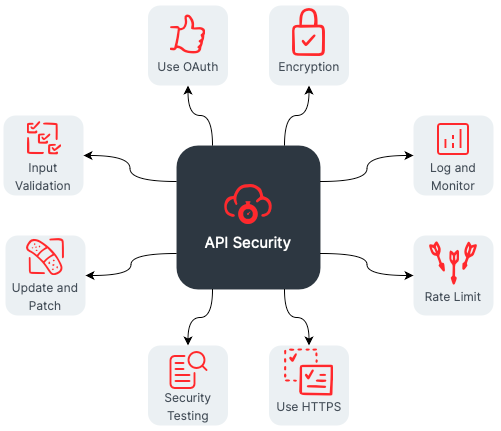

Les bonnes pratiques en matière de sécurité des API sont essentielles pour garantir des communications de service sécurisées et privées. En voici quelques-unes :

Utiliser HTTPS : utilisez toujours HTTPS au lieu de HTTP. HTTPS assure le chiffrement des données en transit, ce qui permet d’éviter les attaques de l’homme du milieu (man-in-the-middle).

Utiliser l’authentification : mettez en place des mécanismes d’authentification pour vous assurer que seuls les utilisateurs autorisés peuvent accéder à l’API. Envisagez d’utiliser OAuth ou une solution d’authentification basée sur des jetons (tokens).

Utiliser le chiffrement : utilisez toujours des méthodes de chiffrement pour protéger la confidentialité de vos données. Utilisez le protocole SSL/TLS ou un chiffrement de niveau AES (Advanced Encryption Standard).

Utilisez la limitation de débit et l’étranglement : définissez des limites de débit sur la méthode et la fréquence des appels d’API pour prévenir les attaques par déni de service (DoS). La limitation du débit peut également équilibrer l’accès et la disponibilité en régulant les connexions des utilisateurs.

Sécuriser les messages : protégez l’intégrité et la confidentialité des messages. Pensez à utiliser le chiffrement XML et une signature XML.

Utiliser la validation des entrées : validez toutes les données d’entrée afin de prévenir les attaques telles que les injections SQL (SQLi) ou les scripts intersites (XSS).

Utiliser des contrôles d’accès basés sur les rôles (RBAC) : mettez en place des RBAC pour restreindre l’accès aux données ou aux fonctionnalités sensibles.

Journaliser et surveiller : mettez en place un mécanisme de journalisation et de surveillance en temps réel afin de détecter les incidents de sécurité et d’y répondre.

Maintenir les logiciels à jour : maintenez à jour tous les logiciels, y compris les systèmes d’exploitation (OS), les services web et les framework d’application web, avec les dernières mises à jour et correctifs de sécurité.

Tests de sécurité : effectuez régulièrement des tests de sécurité afin d’identifier les vulnérabilités et les risques potentiels pour la sécurité.

Le respect de ces bonnes pratiques de sécurité peut contribuer à garantir que vos endpoints d’API restent sécurisés et protégés contre les hackers.

Essayez Fastly gratuitement dès aujourd’hui !