Qu’est-ce qu’une attaque DDoS ?

Avant de vous protéger contre les attaques par déni de service (DOS), il faut comprendre ce qu’elles sont réellement. Une attaque DoS a pour but de rendre inaccessible ou de dégrader fortement le fonctionnement du système qu’elle prend pour cible. Ces systèmes peuvent être des applications, des sites Web, voire même des utilisateurs finaux. Le système visé par l’attaque est saturé par l'envoi d’un nombre de requêtes anormalement élevé. Une attaque par déni de service distribué (DDoS) est un type de cyberattaque à travers laquelle un hacker utilise plusieurs sources infectées pour lancer une attaque volumétrique.

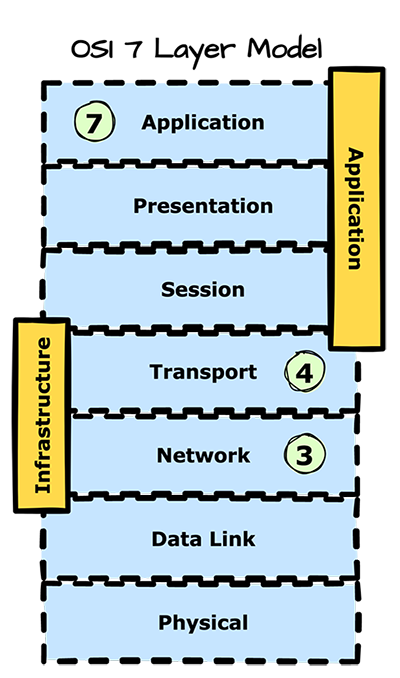

Les attaques DDoS peuvent être catégorisées en fonction de la couche du modèle Open Systems Interconnection (OSI) qui est prise pour cible. Les attaques les plus courantes sont dirigées contre la couche réseau (modèle OSI couche 3), la couche transport (modèle OSI couche 4) et la couche application (modèle OSI couche 7). Peu de cyberattaques actuelles ont une ampleur et un potentiel de dégâts supérieurs à ceux des attaques DDoS. NortonLifeLock appelle les attaques DDoS "l’une des plus puissantes armes sur Internet", et ce pour une bonne raison. Ces attaques malveillantes peuvent se dérouler à n’importe quel moment et rendent complètement inaccessibles les sites qu’elles prennent pour cible, avec comme conséquences des interruptions de service de grande ampleur et d’importantes pertes financières. Plus alarmant encore, le nombre d’attaques DDoS dans le monde ne fait qu’augmenter. Selon une récente étude, ce phénomène enregistrait une hausse annuelle de 29 % au quatrième trimestre 2021.

Qu’est-ce qu’une attaque DDoS de couche 3/4 ?

Les couches 3 et 4 sont les couches d’infrastructure. Les vecteurs d’attaques DDoS courants contre ces couches incluent les attaques SYN flood, UDP flood et ICMP (Internet Control Message Protocol) flood. La couche 3 est la couche réseau, qui est responsable de déterminer le parcours des données à travers le réseau. La couche 4 est la couche de transport, responsable de la communication et du transfert de données entre deux appareils. Elle assure l’intégrité des données et la livraison fiable des messages du protocole TCP (Transport Control Protocol). Les attaques opérées contre ces deux couches génèrent une énorme quantité de trafic et ont pour but d'inonder un réseau ou groupe d’appareils pour le paralyser. La bonne nouvelle est que ces types d’attaques ont des signatures clairement reconnaissables et peuvent être détectés et contrecarrés plus facilement.

Qu’est-ce qu’une attaque DDoS de couche 7 ?

La couche 7 est la couche applicative. Les attaques visant cette couche sont moins courantes, mais aussi plus sophistiquées. Du point de vue du trafic, ces attaques utilisent moins de bande passante et ne produisent pas le flot de trafic soudain des attaques dirigées contre la couche d’infrastructure. Elles visent néanmoins des parties critiques de l’application dans le but d’épuiser ses ressources. Un exemple concret de cette attaque serait d’inonder la page de connexion d’une application ou d’envoyer un grand nombre de requêtes à une API qui se retrouverait submergée par ce volume et ne pourrait plus gérer correctement les requêtes des utilisateurs finaux légitimes. La réparation et la remise en service suite à ces attaques ont un coût élevé. Les petites et moyennes entreprises (PME) dépensent en moyenne 120 000 USD pour rétablir les services et gérer leurs opérations lors d’une attaque DDoS.

Comment protéger vos applications ?

**Comprendre le comportement du trafic

**La première ligne de défense est de créer un profil du trafic. Ce profil doit montrer à quoi ressemble le trafic légitime et définir des attentes concernant le volume de trafic attendu sur votre réseau. En surveillant votre trafic à l’aide de ce profil, vous pourrez configurer des règles pour accepter autant de trafic que votre infrastructure le permet sans que cela ait des conséquences pour vos utilisateurs finaux. La limitation du taux (rate limiting) offre une base solide pour limiter le trafic réseau, qui peut être associée à des méthodes de détection avancées pour recevoir le trafic qui a été validé en analysant d’autres variables. Un seul problème de sécurité, aussi minime soit-il, peut causer des dommages irréparables sur votre réseau et vos serveurs, entraînant vos employés dans la spirale allant du choc à la reconstruction suite à une attaque DDoS. Pour éviter cette descente aux enfers, mieux vaut prendre les mesures nécessaires le plus tôt possible.**Réduire l’exposition aux risques

**L’un des moyens les plus simples d’atténuer les attaques DDoS est de réduire la surface pouvant être prise pour cible, c’est-à-dire réduire la marge de manœuvre des hackers tout en concevant des mesures de protection et des mesures correctives regroupées au même point. Il est important de s’assurer que vos applications et hôtes ne sont pas exposés à des ports, protocoles et autres applications avec lesquels ils n’ont pas besoin de communiquer. La plupart du temps, cela peut être fait en protégeant les ressources de votre infrastructure avec un CDN proxy qui limite le trafic web direct vers certaines parties de votre infrastructure. Dans d’autres cas, vous pouvez utiliser un pare-feu ou des listes de contrôle d’accès (Access Control Lists ou ACLS) pour autoriser ou interdire l’accès à certaines applications.**Déployer un pare-feu applicatif

**Si votre application est connectée à Internet, il y a fort à parier qu’elle soit prise pour cible plusieurs fois par jour. Les applications connectées subissent en moyenne une attaque toutes les 39 secondes. Pour stopper ces attaques, il est recommandé d’utiliser un Web Application Firewall (WAF). Un bon point de départ est de se renseigner sur les types d’attaques répertoriés dans le Top 10 de l’OWASP et de prendre les mesures nécessaires pour les atténuer. Cela vous permettra de créer un profil de trafic adapté contre d’autres requêtes non valides. Ces requêtes peuvent prendre l’apparence de trafic légitime, alors qu’elles proviennent en réalité d’adresses IP malveillantes déjà connues ou de régions du monde avec lesquelles vous n’avez aucune relation professionnelle ou commerciale. Un WAF peut aussi être utile pour atténuer les attaques, car il vous permet de vous appuyer sur un service d’assistance expérimenté pour effectuer des analyses heuristiques du trafic et développer des mesures de protection conçues spécifiquement pour votre application.**Scaling intégré à la conception

**Bien qu’il ne s’agisse pas de la meilleure solution de manière isolée, vous pouvez augmenter votre bande passante (transit) ou la capacité de vos serveurs (puissance de calcul) pour absorber et atténuer les attaques. Assurez-vous d’avoir une connectivité redondante à Internet lorsque vous concevez et développez vos applications pour gérer plus efficacement les pics de trafic. Une pratique courante consiste à utiliser l’équilibrage de charge (load balancing) pour surveiller constamment les charges et les répartir entre toutes les ressources disponibles afin d’éviter de surcharger un seul serveur. Vous pouvez également créer vos applications web en utilisant un CDN pour ajouter une couche d’infrastructure réseau supplémentaire et distribuer du contenu à partir d’emplacements plus proches de vos utilisateurs finaux. La plupart des attaques DDoS sont des attaques volumétriques et utilisent des ressources colossales face auxquelles vos applications augmenter ou diminuer rapidement leur puissance de calcul. Grâce à sa nature distribuée, un CDN permet de répartir et de disperser l’attaque jusqu’à ce qu’elle puisse être facilement absorbée. Les CDN vous donnent également accès à d’autres méthodes pour contrecarrer les attaques les plus sophistiquées. Le fait de développer un profil d’attaque permet aux CDN de supprimer ou de ralentir le trafic malveillant.

Et après ?

Pour lutter contre les attaques hautement évoluées d'aujourd’hui, la prévention est sans conteste votre meilleur allié. Votre entreprise doit se tenir prête et être capable de gérer à tout moment des volumes de trafic ou un nombre de requêtes bien plus élevés que ceux que vous recevez habituellement. Le meilleur moment pour agir est déjà passé, alors n’attendez plus et passez à l’action dès aujourd’hui.

Si vous avez besoin d’aide pour lutter contre les attaques DDoS, Fastly est prêt à vous épauler. Notre réseau mondialement distribué à large bande passante peut absorber les attaques DDoS. L'ensemble du réseau de Fastly agit comme un centre d’épuration des attaques DDoS pour que vous n’ayez jamais à choisir entre performances et sécurité. Nous vous permettons de réagir en temps réel en filtrant les requêtes malveillantes à la périphérie de notre réseau.