GraphQL Inspection

Fastly Next-Gen WAF は GraphQL リクエストを解析し、GraphQL を悪用した攻撃を可視化して API を保護します。

内容

GraphQL API に対する優れた可視性と保護

API 開発の進化は、動的アプリケーションの爆発的な増加に大きく貢献しています。組織はリリースサイクルを加速させるより効率的な方法を追求しており、この高速化により、リリースのプロセス (ウォーターフォール型からアジャイル開発への移行など) からアーキテクチャレベルまで、CI/CD のパイプラインが変化しています。

これまで API の作成において REST と SOAP が主に使用されてきましたが、効率が良く、高速で特殊性が高い GraphQL を好んで使用する開発者が急速に増えています。

Fastly Next-Gen WAF (Powered by Signal Sciences) は、あらゆる場所でアプリケーションや API、マイクロサービスを保護する最先端の統合型セキュリティソリューションです。GraphQL Inspection の追加により、Fastly Next-Gen WAF は使用されているアーキテクチャや仕様にかかわらず API を完全に保護できるようになりました。

REST は過去20年、API 開発の標準として広く使用されてきましたが、より効率的に呼び出しを実行し、アプリケーションを強化できる方法として GraphQL を採用する組織が急速に増えています。

API 保護の新たな基準を確立

GraphQL は、無関係なデータを含まず必要な情報だけを呼び出せるという点で REST よりも優れています。また、バックエンドに複数のリクエストを送信する代わりに単一のコールでこれを実行できるため、サーバーへの全体的な負荷を軽減できます。

オープンソースのクエリ言語 GraphQL の採用が広がっているという事実は、開発者が REST ベースの API から、より高速で効率の高い仕様に移行していることを示しています。これにより、開発者とエンドユーザーのエクスペリエンスが改善されますが、その一方で GraphQL は OWASP トップ10の攻撃や GraphQL 特有の脆弱性を悪用する攻撃にさらされています。

Fastly Next-Gen WAF は、OWASP トップ10のインジェクション攻撃や DoS 攻撃に加え、その他の脆弱性を悪用した GraphQL API への攻撃をブロックします。GraphQL Inspection により、開発チームはアプリケーションのセキュリティリスクを増やすことなく安心して新しいテクノロジーを取り入れることができます。90%のお客様が完全にブロックモードで使用している Fastly Next-Gen WAF は包括的な API 保護ソリューションを提供し、アプリケーションに不具合を起こしたり、正当なリクエストをブロックしたりすることがありません。

主なメリット

API を狙う攻撃に対する可視性と保護の強化

組織のアプリケーションフットプリントが拡大する中、Fastly Next-Gen WAF は、レイヤー7のあらゆるアセットを一貫してフル機能で保護するスケーラブルで包括的なソリューションを提供します。既存の WAF ルールを GraphQL リクエストに適用して攻撃をブロックしたり、GraphQL トラフィックを特定の方法で処理するためにカスタムルールを作成することも可能です。

開発者のニーズに合った保護

リリースサイクルをスローダウンさせることなく開発者が好きなツールを使ってアプリケーションをデプロイできるよう支援します。GraphQL Inspection により、開発チームは既存のワークフローにフィットする言語を自由に使って作業できる柔軟性を得ながら API を安全に作成できます。

運用効率の向上

GraphQL Inspection により、アプリケーションをリスクにさらすことなく GraphQL がもたらす効率改善のメリットをフルに活かすことができます。

GraphQL を悪用する攻撃をブロック

Fastly Next-Gen WAF の GraphQL Inspection により、以下の Fastly 独自のセキュリティアプローチがもたらすメリットを活用できます。

自動化

設定不要ですぐに使用できる Fastly ソリューションの一部として GraphQL Inspection は、GraphQL リクエストを解析し、コンテキストに基づいてリクエストの内容を検査します。追加のセットアップや設定が不要で、OWASP トップ10の攻撃を検出すると自動的にブロックします。

カスタムシグナル

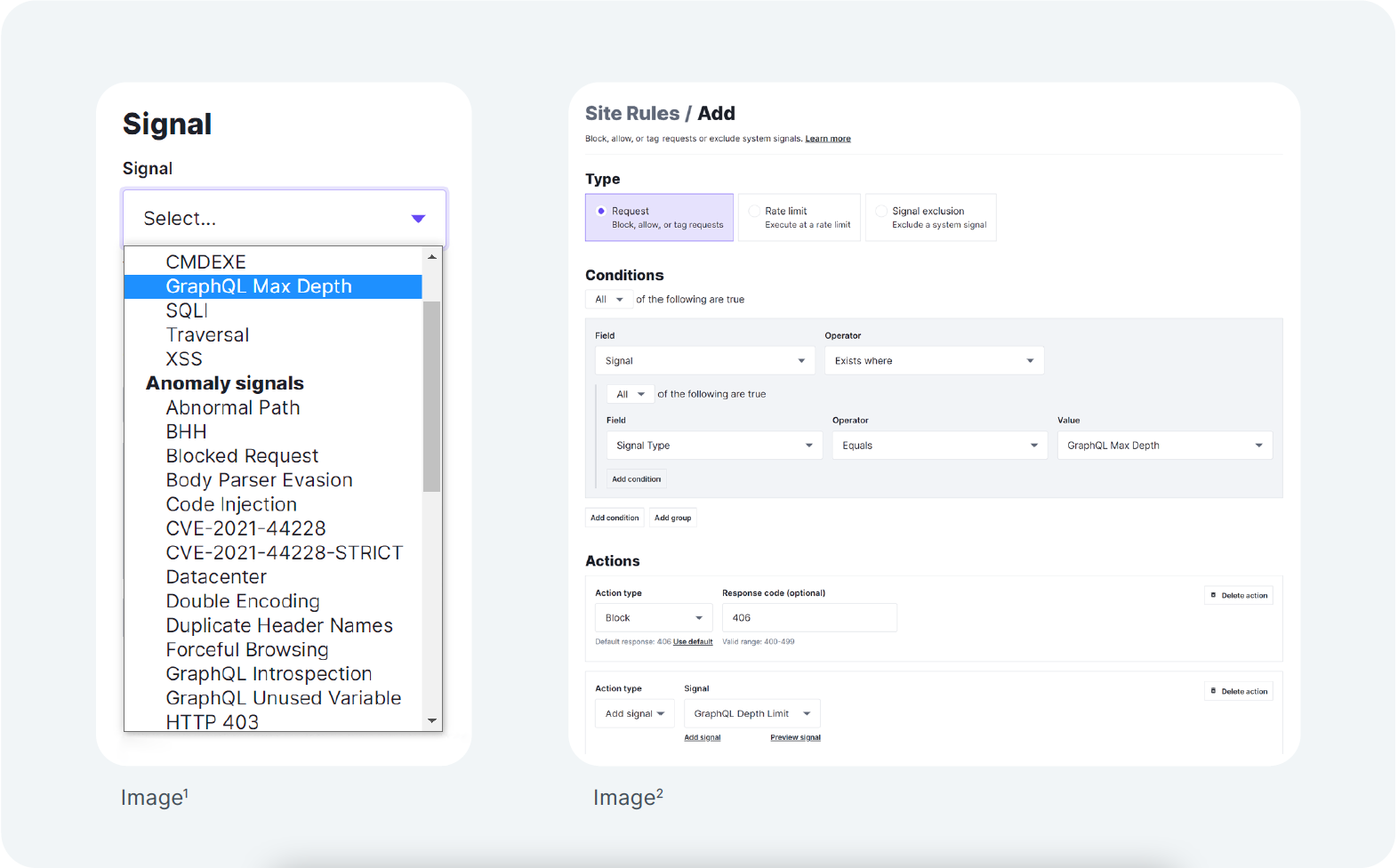

Fastly Next-Gen WAF のコンソールのユーザー設定で GraphQL を悪用する攻撃特有のシグナルを選択し、保護対策をカスタマイズできます。選択したシグナルに対してルールを定義し、設定したしきい値に達した場合や特定のイベントが発生した場合にリクエストをルーティングすることが可能です。これらのシグナルの例については以下をご覧ください。

シグナルはリクエストの内容を示すタグです。シグナルにより、どのタイプの攻撃ペイロードがリクエストに含まれているか、またはリクエストがブロックされたかなど、リクエストの特定の特性を視覚化できます。

テンプレートルール

GraphQL IDE のリクエストに対してテンプレート化されたルールを利用できます。コンソールで GraphQL を悪用した攻撃を確認できます。

undefined

一般的な GraphQL の脆弱性と Fastly Next-Gen WAF の異常シグナルの例

OWASP API セキュリティ脅威トップ10

インジェクション攻撃

SQL インジェクション

コマンドインジェクション

サーバーサイド・リクエスト・フォージェリ

サービス妨害攻撃

アクセ�ス制御機能の不具合

GraphQL 特有の脅威

最大深さ - サーバーをダウンさせる複雑なクエリ

イントロスペクション - クエリによるデータの漏えい

未使用の変数 - リクエスト内の攻撃を示唆

関連リソース

GraphQL を使用するアプリケーションや API のセキュリティ上の懸念を認識し、対策を講じる必要があります。

Fastly は、Cloud WAAP の分野における「Challenger」に選出されました。このレポートでは、他のベンダーとの比較をご紹介します。

Fastly は数あるベンダーのなか、唯一5年連続で「Customers’ Choice」に選出されました。

より安全かつ適切な GraphQL の実装に向けたデフォルト設定とコントロール方法をご紹介します。