Next-Gen WAF の検出・ブロック機能

Fastly Next-Gen WAF の検出とブロックに対する特許取得済みアプローチは、チューニング不要で広範囲に精度の高い保護対策を提供できます。

内容

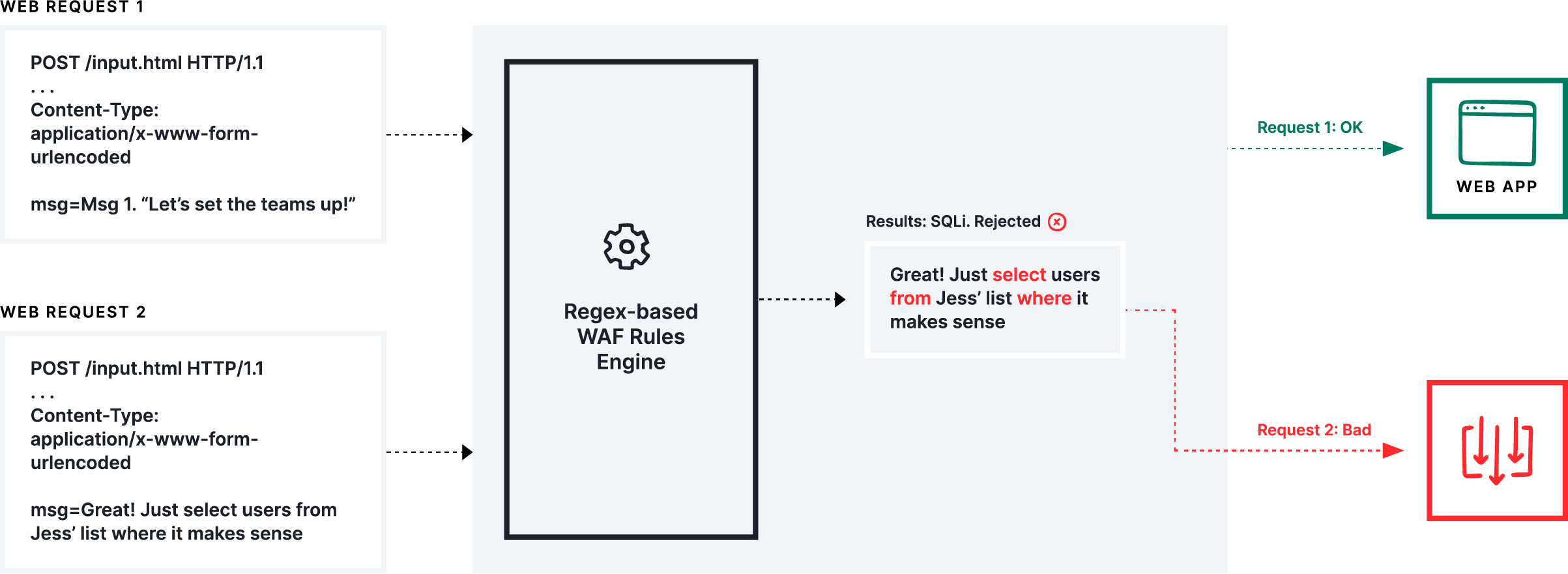

従来の検出とブロック技術の限界

正規表現のパターンマッチング手法に依存する従来の Web アプリケーションファイアウォール (WAF) は、デフォルトのルールセットによる誤検出やアプリケーションの正当なトラフィックのブロックを防ぐため、長期的なチューニング期間が必要になります。デフォルトのルールを使用する従来のアプローチは、「安全」と確認された一部のルールのみを有効にしてアプリケーションを公開したままにしたり、有効にするルールを増やせるものの、潜在的な攻撃を検出する代わりに正当なトラフィックがブロックされるリスクが発生したりするなど、品質の問題を引き起こす可能性があります。

従来の正規表現に基づく WAF アプローチ

優れた検出アプローチ

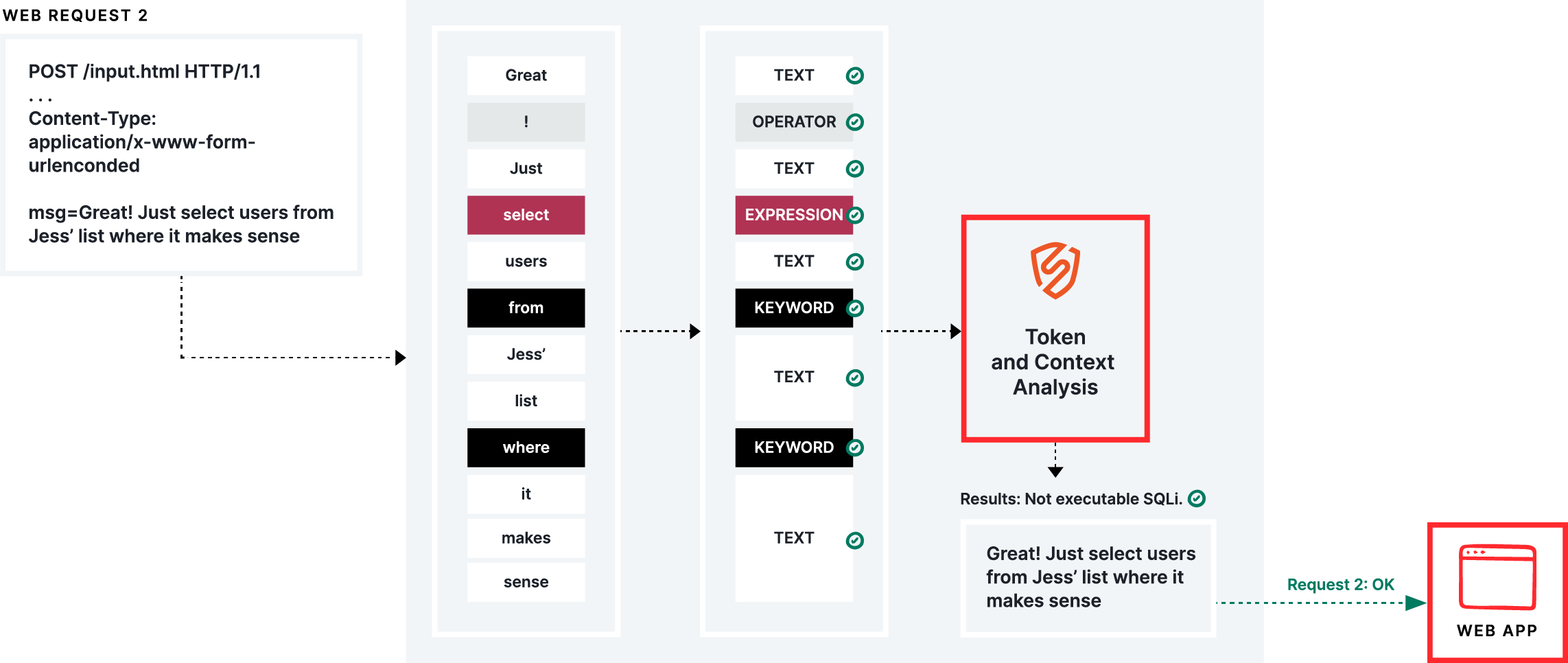

Fastly の Next-Gen WAF (powered by Signal Sciences) は、常にルールを調整しなければならないという問題を経験し、パターンマッチングやシグネチャベースのルールセットが不十分であることを理解しているセキュリティ専門家たちによって設計されました。正規表現に依存し、ブロックモードではほとんど使用されない従来の WAF に対し、Fastly のユーザーのほぼ90%は、チューニングなしでデフォルトのすべての攻撃タイプに対してフルブロックモードを有効にしています。確実かつ正確な検出の鍵は、Signal Sciences が開発した特許取得済みのアーキテクチャと独自の検出技術「SmartParse」にあります。SmartParse は、悪質または異常なペイロードがリクエストに存在するかどうかを、即座に判断します。SmartParse はリクエストのコンテキストや実際の実行方法を評価することで、非常に正確な検出を行うことができます。Next-Gen WAF は、現代の複雑かつ独自のアプリケーションロジックの不正使用や攻撃を防ぐため、設定が簡単で、優れた柔軟性とカスタマイズ性を備えたルールを提供し、Web アプリケーションとサービスを保護します。直感的なルールビルダーを使えば、正規表現の調整も、複雑なルールやスクリプト言語の学習や管理も必要ありません。SmartParse とカスタマイズ可能なルールを組み合わせることで、Fastly は OWASP Top 10 を含むさまざまな脅威に対する防御対策を自動化します。

Key Benefits

The Fastly Next-Gen WAF’s patented approach to detection and blocking delivers significant benefits to DevOps and security teams:

Reliable, automated attack detection

No manual rules tuning required

Less time wasted on false positives

Secures applications without breaking them

インジェクション攻撃

SQLi や XSS によるインジェクション攻撃では、信頼できないデータがコマンドやクエリの一部としてインタプリタに送信されます。SmartParse はリクエストパラメーターを分析して、コードが実際に実行可能かどうかを判断し、その結果をトークン化します。トークン化されたリクエスト表現は、実行時に分析され、SQLi や XSS をはじめとする OWASP Top 10 のインジェクション攻撃を含む攻撃を検出します。この方法は、シグネチャベースの検出アプローチと比較すると、誤検出率が非常に低く、はるかに高速です。

SmartParse 検出メソッド

インジェクション攻撃以外もカバー

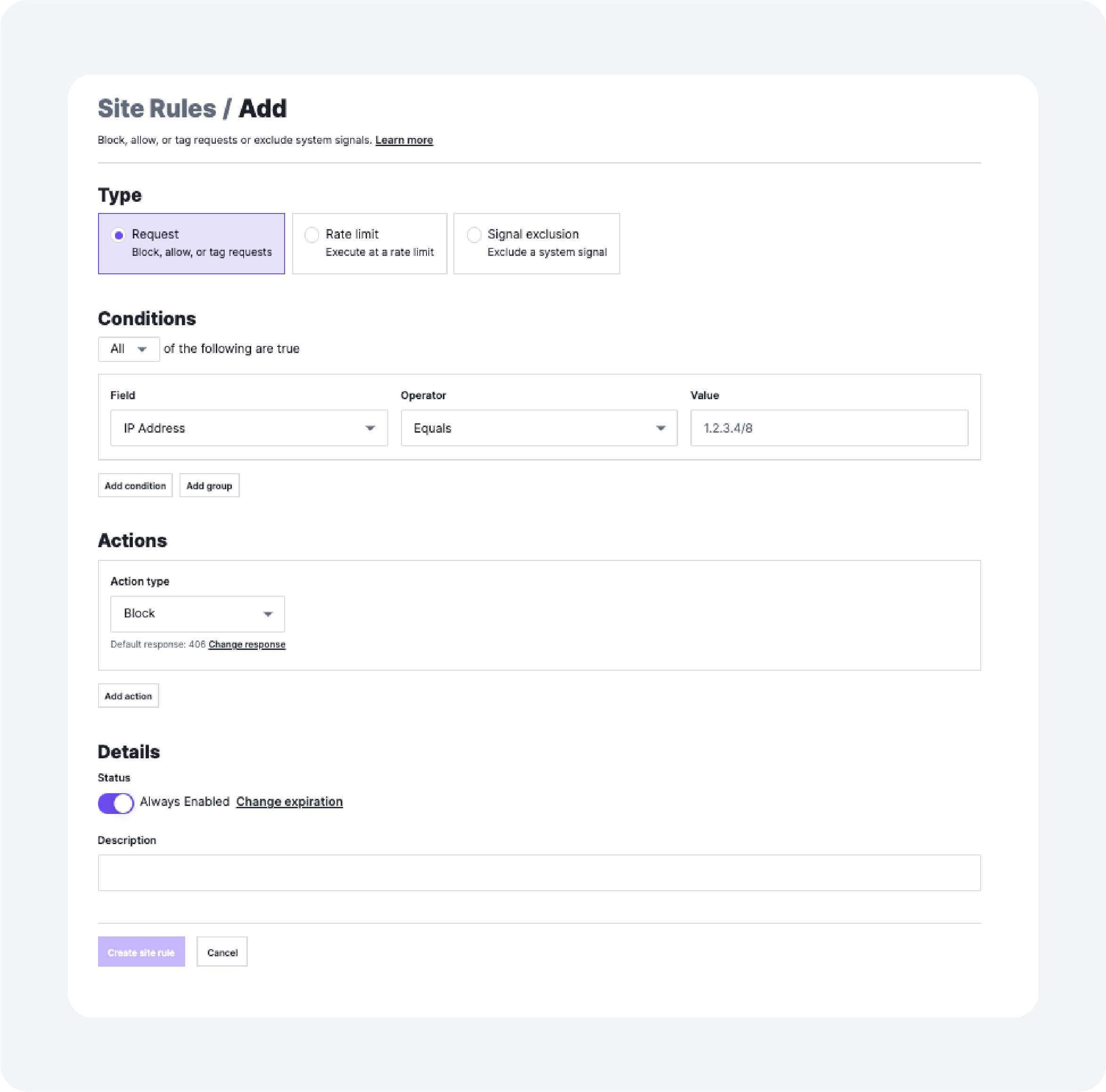

Fastly では、SQLi や XSS 攻撃の検出やブロックだけでな�く、ルールによって OWASP Top 10 のその他の攻撃も自動的に検出します。ルールを使用して、Web アプリケーションやビジネスロジック固有のしきい値、レート制限、自動ブロック、アラートトリガーを Next-Gen WAF のコンソールで設定できます。また、ルールで脆弱性パッチを適用し、アプリケーションと同じ権限で実行されるライブラリ、フレームワーク、その他のソフトウェアモジュールなど、旧式になったコンポーネントや危険にさらされたコンポーネントに対処することもできます。個々のサイトのルール (サイトルール) だけでなく、複数のサイトで簡単に利用できるグローバルなルール (企業ルール) も作成できます。

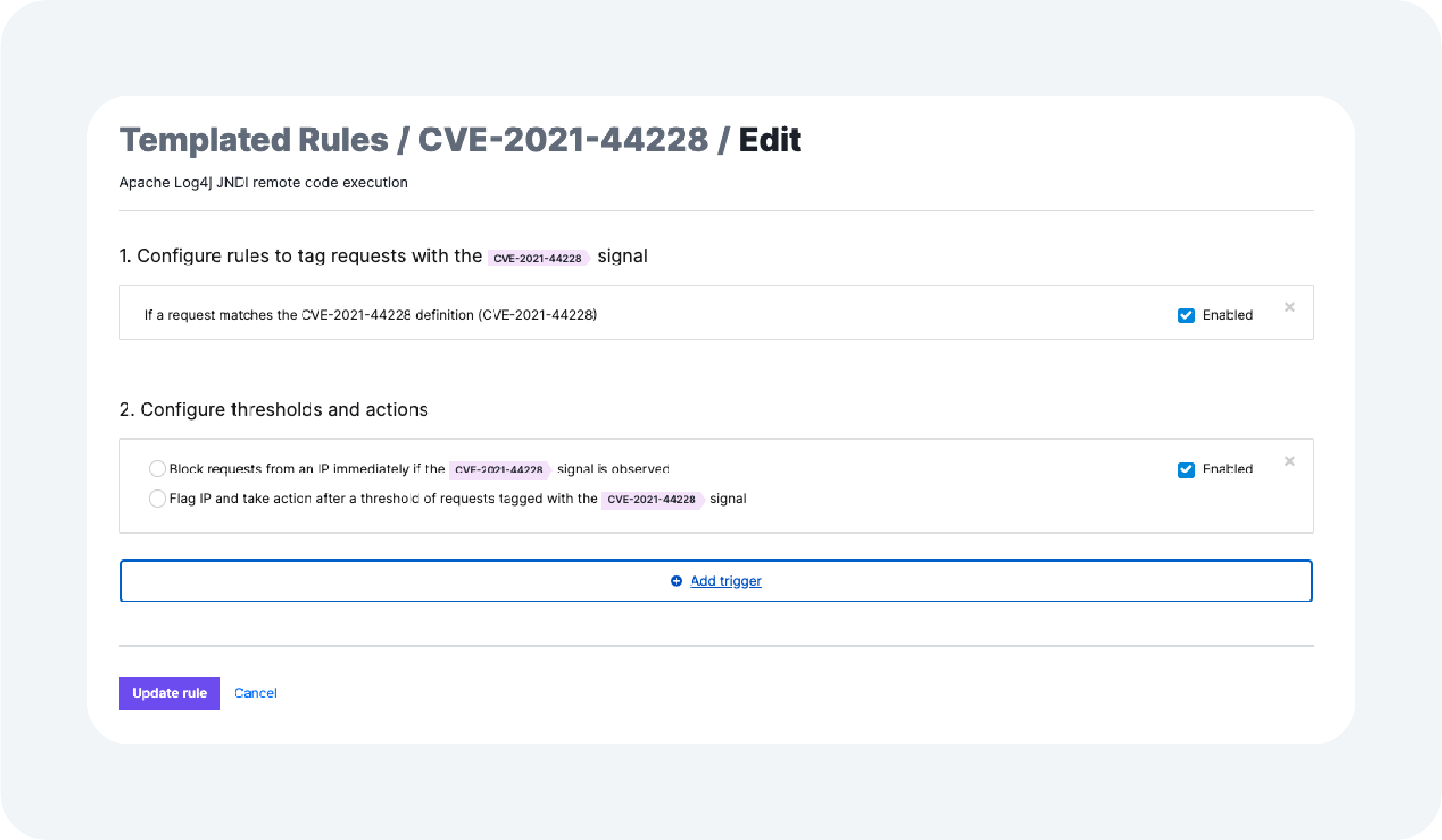

ルールによる仮想パッチの適用

仮想パッチは、モジュールまたはフレームワークのいずれかの既知の脆弱性の悪用を防ぎます。トランザクションを分析し、転送中の攻撃を遮断するため、悪意のあるトラフィックが Web アプリケーションまで到達しません。仮想パッチの適用��により、アプリケーション自体の実際のソースコード自体が変更されることはなく、脆弱性の悪用は不成功に終わります。これにより、パッチが実行時にアプリケーションを保護している間に、開発プロセスで根本的な脆弱性を修正する時間の余裕が生まれます。Fastly はさまざまな共通脆弱性識別子 (CVE) に対応した仮想パッチを提供しており、それらを適用して、CVE の悪用を含むリクエストを即座にブロックすることができます。コンソール内では、デフォルトリストにあるさまざまな CVE に対応するテンプレート化されたルールを利用できます。

優れたブロックアプローチ

Fastly の Next-Gen WAF は、しきい値に基づいた手法を用いて初期検出とブロックの判断を分離することで、検出精度を大幅に向上させました。Next-Gen WAF では、正規表現 (regex) にマッチングする受信リクエストを即座にブロックするという従来のアプローチではなく、SmartParse による検出、時間ベースのしきい値、リクエストとレスポンスに関する異常検出データを組み合わせた情報に基づいてブロックの実施を判断します。

受信リクエストに攻撃が含まれている場合、そのリクエストのスニペットが Cloud Engine に送信されます (安全かつプライベートな方法で実行する方法は、データ編集に関するよくある質問 (FAQs) を参照してください)。Cloud Engine は、当社独自の Network Learning Exchange (NLX) を通じて、他の顧客のエージェントを含む、デプロイされたすべてのエージェントから攻撃データを収集しています。ビッグデータ分析を用いて事前定義されたカスタマイズ可能なしきい値に基づき、潜在的な攻撃者から十分な悪意ある行為が確認されると、そのユーザーにブロックのフラグを立てます。このメソッドにより、高精度な検出が可能となり、さまざまな攻撃に関するより広いコンテキストが提供されます。

Fastly の Next-Gen WAF のユーザーは、デフォルト検出とルール機能の組み合わせにより、OWASP Top 10 や高度な脅威を、より正確かつ効果的にブロックできます。Web アプリケーションを保護する特許取得済みソリューションについて、詳しくはデモをリクエストしてください。

関連リソース

DevOps ツールと簡単に連携可能な Fastly の Next-Gen WAF によって、Web レイヤー攻撃を自動ブロックできます。

Fastly は、Cloud WAAP の分野における「Challenger」に選出されました。このレポートでは、他のベンダーとの比較をご紹介します。

WAF 有効性フレームワークが、WAF の有効性の測定にどのように役立つかご確認ください。

Fastly の Next-Gen WAF をいかに簡単に利用できるかをご確認ください。

より強力なグローバルネットワーク

Fastly のネットワークが目指す先は、より優れた効率性です。配信拠点 (POP) を戦略的に設置することでオンデマンドのスケーラビリティを実現し、大規模なイベントやトラフィックスパイクの発生時でもシームレスな配信が可能です。ネットサーフィン、動画鑑賞、ショッピング、ビジネスなど、ユーザーがどこで Web を利用していても、信頼性の高いパフォーマンスと安心をお届けします。

410 Tbps

エッジネットワーク容量1

150ミリ秒

平均パージ時間2

1.8兆以上

1日あたりのリクエスト処理数4

約90%のお客様

ブロックモードで Fastly の NG WAF を使用3

2024年12月31日現在

2022年3月31日現在

2021年3月31日現在

2023年7月31日現在