Web アプリケーションセキュリティとは?

Web アプリケーションセキュリティは、Webサイトや Web ベースのアプリケーションをセキュリティ脆弱性や攻撃から保護するプロセスです。ハッカーによる機密性の高いデータへのアクセス、情報の盗難、アプリケーション機能の妨害を可能にする脆弱性をアプリケーションから排除します。不正アクセスの防止対策や、機密性の高いデータの損失、盗難からの保護対策が含まれます。

Web アプリケーションの開発とは、最終的には人間主導のプロセスであるため、攻撃者によって狙われやすいバグや設定ミスが Web アプリケーションに含まれることは避けられません。安全性の高い開発プラクティスの実践、ソフトウェア開発サイクル (SDLC) 全体にわたるセキュリティテストの実装、設計レベルでの欠陥の解決、デプロイおよび実行時におけるセキュリティ上の懸念の回避を通じてそのような脆弱性に対処し、Web アプリケーションのセキュリティを確保できます。

Web アプリケーションセキュリティが重要な理由

Web アプリケーションでは機密性の高いデータの保存、処理、伝送が行われるため、ハッカーやその他の攻撃者によって格好の攻撃対象として狙われています。そのため、Web アプリケーションが適切に保護されていないと、機密性の高いデータの喪失や盗難、ダウンタイム、アプリケーション障害が発生する可能性があります。その結果、トラフィックの減少や売り上げの損失、顧客の信頼喪失、適用される法律に基づく罰金につながりかねません。

以下は、最も一般的な Web アプリケーションのセキュリティリスクです。

クレデンシャルスタッフィング : 盗まれた認証情報 (ユーザーネームとパスワード) のリストを使用して、さまざまなオンラインアカウントへの不正アクセスを試みます。

インジェクション : SQL インジェクションやその他のインジェクション攻撃によって、悪質なコードを Web アプリケーションに挿入します。

セッションハイジャック : IP スプーフィングや中間者攻撃、セッション ID の固定化などの手口を利用してアクティブなユーザーセッションを乗っ取り、Web ベースのアプリケーションへの不正アクセスを試みます。

クロスサイトスクリプティング (XSS) : 悪質なコードを Web ページに挿入し、Web ページを訪問しているユーザーのブラウザで実行させます。

クロスサイト・リクエスト・フォージェリ (CSRF) : 悪質なリクエストを Web アプリケーションに送信するようユーザーを誘導します。

機密データの露出 : 「データ漏えい」とも呼ばれ、メールやクラウドストレージ、ソーシャルメディアなどのさまざまな経路やデータ侵害を通じて発生する可能性があります。

認証とセッション管理の不備 : Web アプリケーションによる認証やセッション情報の管理における脆弱性を悪用します。

セキュリティの設定ミス : Web アプリケーションの設定に存在する脆弱性を悪用します。

ブルートフォース : 文字のあらゆる可能な組み合わせを体系的に試して、パスワードやその他の認証情報を推測しようとします。通常は自動ソフトウェアによって、正しい組み合わせが判明するまで試行が繰り返されます。

最も重大な Web アプリケーションのセキュリティ脆弱性

OWASP トップ10は、今日の Web アプリケーションに対する最も一般的かつ重大なセキュリティリスクのリストで、Web アプリケーションの安全性向上を目的とする OWASP (Open Web Application Security Project) によって公開されています。

公共および民間セクターのセキュリティコミュニティは、OWASP トップ10を指標として活用しながら、一般的な攻撃や脆弱性の悪用から保護するための一連のプラクティスや安全対策をまとめたソリューションの開発に取り組んでいます。このようなリスクを理解し対処することで、組織は Web アプリケーションの安全性を大幅に改善できます。

OWASP トップ10は Web アプリケーションセキュリティの現状を反映するために数年ごとに更新され、リストに挙げられるリスクは、発生率や起こり得る被害のレベル、悪用のしやすさなどを基準にランク付けされています。ただしこのリストは包括的なものではなく、組織はリストにないセキュリティリスクに対しても注意し、対策を講じる必要があります。

最新の OWASP トップ10 (2022)

インジェクション

認証とセッション管理の不備

クロスサイトスクリプティング (XSS)

安全でないオブジェクトの直接参照

セキュリティの設定ミス

機密データの露出

クロスサイト・リクエスト・フォージェリ (CSRF)

既知の脆弱性が存在するコンポーネントの使用

不十分なログとモニタリング

URL アクセス制御の不備

Web アプリケーションの保護方法

Web アプリケーションをセキュリティ脅威から保護するには、エンジニアリング部門全体でツールセット、サービス、トレーニング、人材の配置、ポリシーが必要となります。

多くの企業では堅牢なプログラムを管理するのに必要な人材や専門スキルが不足しているため、Web アプリケーションの保護をセキュリティ部門のみに任せるべきではありません。先進的な開発プラクティスでは、コーディングレベルでセキュリティプラクティスの導入を開始し、開発、実装、アプリケーションリリース後の管理に至るまで、セキュリティプラクティスを取り入れています。

組織は複数の対策を講じて Web アプリケーションをセキュリティ脅威から保護し、データ侵害のリスクを最小限に抑えることが可能です。しかし、完全にセキュアなシステムは存在しないため、常に用心しながら継続的にモニタリングを実施し、新たな脅威に対応できるようセキュリティ対策を更新することが重要です。

Web アプリケーションを保護するために組織ができること

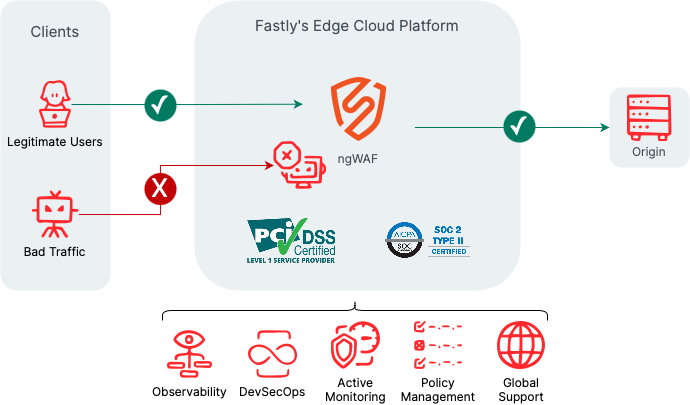

Web アプリケーションファイアウォール (WAF) の使用 : WAF は Web サイトへの受信トラフィックのモニタリングとフィルタリングを行うセキュリティツールで、悪質なトラフィックをブロックしながら正常なトラフィックがオリジンに送信されるのを許可します。

DDoS 対策 : DDoS 対策サービスは、複数の場所にあるサーバーのネットワークを使用し、攻撃対象のWebサイトまたはネットワークに到達する前に DDoS トラフィックを吸収してフィルタリングします。

HTTPS の有効化 : HTTPS はデータをインターネット経由で伝送するためのセキュアな HTTP プロトコルです。Webサイトやアプリケーションで HTTPS を有効にすると、データ傍受を防ぐことができます。

強力でユニークなパスワードの使用 : 自社のWebサイトやアプリケーションに関連するアカウントの全てに強力でユニークなパスワードを設定することで、不正アクセスを回避できます。

ソフトウェアやプラグインを最新バージョンに維持する : 旧バージョンのソフトウェアやプラグインには脆弱性が存在し、ハッカーに悪用される可能性があります。Webサイトで使用するソフトウェアやプラグインのバージョンを常に最新の状態に維持することで、既知の脆弱性にパッチを確実に適用できます。

アクティビティのモニタリングとログ Webサイト上のアクティビティをモニタリングし、ログすることで、疑わしいアクティビティを特定しやすくなります。

定期的な脆弱性スキャン : 自社のWebサイトやアプリケーションに脆弱性がないか定期的に確認することで、攻撃者に悪用される前に潜在的なセキュリティ問題を特定して対応できます。

社員のトレーニング : セキュリティのベストプラクティスに関する社員教育は、偶発的なセキュリティ侵害の防止に役立ちます。

セキュリティコントロール機能の実装 : 入力検証や出力エスケープ、エラー処理などのセキュリティコントロール機能により、攻撃者に悪用され得る攻撃ベクトルを減らすことができます。

安全性の高いコーディング基準の適用 : アプリケーションや Web プロパティの設計と構築におけるガイドラインを作成し、コードをリリースする前に脆弱性を特定して修正できるよう、定期的にコードレビューを実施します。

インシデント対応 : インシデントレスポンスプランを作成し、セキュリティ侵害を検出して迅速に対応できる体制を整えます。

まとめ

Web アプリケーションの安全性と機密性の高いデータを保護する上で Web アプリケーションセキュリティは欠かせないものであり、組織全体で共通の優先課題のひとつとして見なされるべきです。チームが情報を共有し、プロアクティブな対策を講じることで、Web アプリケーションやデータを潜在的な攻撃から保護し、インフラストラクチャや組織文化への被害、さらには顧客の信頼喪失を防ぐことができます。「百の治療より一の予防」と言われるように、セキュリティ侵害が発生して被害への対応に追われるよりも、予防対策に力を入れることが重要です。