WAF Simulator : DevSecOps ワークフローの変革

Fastly のセキュリティリサーチチーム, Fastly

Staff Security Researcher

今回導入された WAF Simulator</u> は、顧客がより簡単にルールを検証できるよう設計されています。これまでの方法では、ルール実装後にWebサイトへの攻撃トラフィックをシミュレートして送信する必要がありました。しかし Fastly の新しい WAF シミュレーターは、Fastly の API を介してルール検証を実行できます。合理化されたこうしたアプローチは、WAF ルールの検証にいくつかの大きなメリットを生み出します。

精度の向上 : 検証するルールのトリガーとなる特定のリクエストを作成して、ルールが想定どおりにリクエストをブロックまたはタグ付けしていることを確認できます。

安全かつ管理可能な検証 : 変更したルールが疑わしいトラフィックを本番環境でどのように処理するかを検証するのではなく、シミュレーション環境で実際のトラフィックがどのように処理されるかを確認できます。

効率性の高いワークフロー : 複雑な検証インフラを構築することなく迅速かつ簡単にルール検証が可能になり、技術的、人的両面で必要なリソースの削減が実現できます。

再現性 : ルールが想定通りに機能するまで何度か検証が必要な場合もありますし、検証を継続的に行わないといけない場合もあります。ルールが適切に機能していることを確認するために、必要なだけ検証を行えます。

一元的な統合 : ユーザーは検証を完了するために別のシステムやツールに切り替える必要がなくなりました。必要なものはすべてひとつの場所で利用できます。

デプロイから検証、既存ツールとの統合など、Fastly は DevSecOps ワークフローの合理化を目指して設計された包括的な機能セットを提供し、組織により簡単かつ効果的なセキュリティ対策をもたらします。

柔軟性に優れたデプロイ

すべてはデプロイから始まります。Fastly はさまざまなインストールとデプロイのオプションをサポートしています。インフラに依存せず、コンテナや Kubernetes、サービスメッシュのような最新のインフラと統合します。また、API ゲートウェイやエッジのようなネットワークエレメントとも統合可能です。こうした統合機能は、オンプレミスとクラウド両方に存在するアーキテクチャ全体にわたり、Web アプリと APIトラフィックの分散コレクションをサポートします。Fastly のお客様のほとんどが、現在すでにこれらのデプロイを自動化しています。

責任共有モデル

「責任共有」モデルはセキュリティに対する最新のアプローチです。従来のサイロ化思考は今後、配信プロセスの各段階におけるセキュリティタスクに対する責任共有型の考え方に変わっていくでしょう。これには構築したサービスの WAF ルールセットやアラートの管理も含まれます。

Fastly の Next-Gen WAF (NG-WAF)</u> は、責任共有モデルを想定して構築されています。セキュリティチームや管理者は組織 (企業) レベルの俯瞰的なガバナンスの実現が可能になり、各サイト向けに一元的に確立されたポリシーやルールセットを作成できます。これにより、管理者が包括的な可視性を維持しつつ、チームは構築したアプリやサービスのルールセットを構成、管理できるようになります。

Terraform のサポート

Fastly の NG-WAF は API ファーストのアプローチを採用して構築されているので、従来は管理コンソールで手動で実行していたタスクを自動化できるようになりました。その一例として、Terraform プロバイダーの使用が挙げられます。Terraform は HashiCorp が提供する IaC (Infrastructure as Code) です。これは、DevOps チームがインフラタスクを自動化する際に利用するなかで最も人気のツールのひとつです。ここには AWS や GCP、Azure などのリソースが含まれます。同ツールは、プロバイダーの API を介してインフラリソースのプロビジョニングや更新、破棄を行うために利用されます。

例えば、さまざまな種類のアプリケーションを多数有するお客様は、数百から数千のサイトを管理する場合があります。それらの各サイトで多くのカスタム WAF ルールセットやリスト、シグナルが必要になることもあり、そうなると管理が困難になります。そこで Terraform を使用すると、バージョン管理が可能な構造化された方法でこうした設定の管理が可能になり、WAF の管理に要する時間やリソースを削減できます。

図4は機密性の高いアカウントの API エンドポイントリストのパスを含むリクエストを照合し、タグ付けする Terraform サイトルールの例です。

resource "sigsci_site_rule" "sensitive_account_api" {

site_short_name = var.site_name

type = "request"

group_operator = "all"

requestlogging = "sampled"

enabled = true

reason = "monitor sensitive account api endpoints"

expiration = ""

conditions {

type = "single"

field = "path"

operator = "inList"

value = sigsci_site_list.sensitive_account_api.id

}

actions {

type = "addSignal"

signal = sigsci_site_signal_tag.sensitive_account_api.id

}

}WAF Simulator

ルールが作成されたら、ルールが想定通りに機能することを検証するのがベストプラクティスでしょう。ルール検証は、WAF が保護しているアプリケーションが変化しても、WAF を長期にわたり適切に機能させるためにも重要な作業です。新しいルールの追加や既存ルールの変更、WAF が保護しているアプリケーションへの変更を行う場合、こうしたルール検証は、それらの変更が保護を弱体化する新たなバグやリグレッションを発生させないことを確認するのに役立ちます。また、多くの組織はコンプライアンス要件の順守を求められるので、定期的な検証の実施を通じて、組織が必要な基準を満たしていることを証明することもできます。

Fastly の WAF Simulator によって、お客様は検証を実施する際に別のシステムやツールに切り替えずに、API に対してルールを直接検証することが可能になります。お客様はユーザーコンソール内でルールを検証することも、API を活用して CI/CD パイプラインに統合することもできます。図5は、機密性の高いアカウントの API エンドポイントリストのパスを含むリクエストを照合し、タグ付けするサイトルールをコンソールで検証している図です。

統合機能

サードパーティーとの統合は、DevSecOps ワークフローの重要なポイントです。コンテキストの切り替えやダッシュボードの管理の手間が減少すると、チームの生産性は向上します。ワークフロー内には複数のツールやサービスが存在している場合が多く、サードパーティーとの統合はそれらのツールやサービスの連携に役立ちます。これにはイベントの追跡や管理を確実に実行するための通知やチケット、NG-WAF のログを SIEM に取り込むための統合などが含まれます。NG-WAF のログには攻撃の試行や既知の脅威、疑わしいアクティビティの情報が含まれており、以下の図6のようにセキュリティインシデント対策の強化に活用できます。組織によっては、セキュリティ脅威の特定と対応、異常の検出、フォレンジック調査の実行をより簡単に行える SIEM にデータを一元化することを望む場合もあります。

DevSecOps ワークフローの自動化

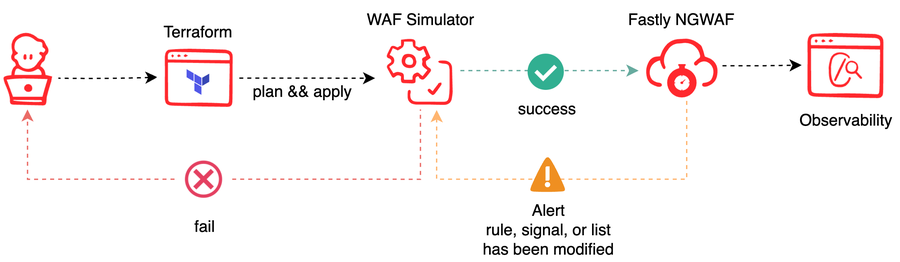

NG-WAF は DevOps や DevSecOps の専門家たちを意識して設計されています。NG-WAF の主要な機能により、CI/CD パイプラインに自動化されたワークフローを組み込むことが可能になり、多様なテクノロジースタックとの互換性も得られます。ここには、ルールのプロビジョニングに Terraform を利用する自動デプロイメント、WAF Simulator によるルールの継続的な検証、管理コンソールや任意のサードパーティーツールを活用したエンドツーエンドの可視化などが含まれます。

デプロイからルール検証、包括的なモニタリングに至るまで、Fastly の NG-WAF はセキュリティを強化し、管理を簡素化することで、急速な変化を遂げるデジタル環境においてお客様が今後も堅牢でセキュアなサービスを提供し、業界をリードし続けられるようサポートします。NG-WAF がお客様のビジネスにもたらすメリットにご興味がおありですか? Fastly を活用して DevOps に適したセキュリティの向上を実現しましょう。</u>

関連リソース :