2021年末から2022年初頭にかけて、Log4Shell や SpringShell など、既知のリモートコード実行 (RCE) の脆弱性を悪用した攻撃が再び猛威をふるい、データの盗難やアプリケーションの侵害が発生して多くの企業が多額の修復コストに悩まされました。差し迫った脅威を食い止めつつ脆弱なシステムの修正も余儀なくされ、身動きが取れない状態に陥った組織も少なくありません。この種の攻撃の影響を直接受けない企業にとっても、こうした脅威の存在は自社のセキュリティ体制に疑問を投げかけるきっかけになります。

CVE (Common Vulnerability and Exposures) で公開されている影響の大きいこれらの脆弱性は、Web アプリケーションが抱えるセキュリティリスクのごく一例にすぎません。Fastly では、利用可能なパッチを適用して問題の根本原因を排除または解決することをお勧めしていますが、実際のビジネス環境では迅速にソフトウェアにパッチを当てるのが困難な場合もあると思います。お役所仕事的なプロセスから連鎖的な依存関係まで、サーバーへのパッチ適用は業界において長年悩みの種でした。そこで仮想パッチを導入しました。undefined

仮想パッチとは?

通常、仮想パッチは脆弱な Web アプリケーションの前の上流システムで既知の脆弱性の悪用を防ぎます。WAF で定義された仮想パッチを使用すると攻撃が途中でブロックされるため、悪質なトラフィックが Web アプリケーションに達することはありません。その結果、実行中のアプリケーションをパッチで保護しながら、根本原因の脆弱性を修正するのに必要な開発または DevSecOps プロセスの時間を確保できます。このようなパッチが「仮想」と呼ばれるのは、バックエンドアプリケーションや API を修正して更新する必要があるものの、適切な修正が完了するまでビジネスを継続することができるためです。

簡単に仮想パッチを適用

Fastly 次世代 WAF (Powered by Signal Sciences) では、さまざまな脆弱性に対処し、脆弱性の悪用を目的とするリクエストを即座にブロックする仮想パッチを素早く簡単に適用することができます。

仮想パッチの適用には2つの方法があります。

1つ目は SmartParse を利用する方法です。次世代 WAF の SmartParse テクノロジーの主なメリットのひとつに、従来のシグネチャベースの方法に頼らずに悪質または異常な Web リクエストを検出できることが挙げられます。攻撃の手法は、アプリケーションまたは言語に特有のシグネチャよりも安定していて予測しやすいため、各リクエストに対して字句解析を実行する SmartParse を使用することで、時間と共に誤検知率が大幅に低下して保護を強化できます。

SmartParse の効果を示す例として、2021年10月初めに発見された CVSS 7 の深刻度を持つ脆弱性を見てみましょう。当時、Apache HTTP サーバーにおける5つの脆弱性が公開されました。Fastly の次世代 WAF はデフォルト設定でコマンドを分析して悪意のある動作を検出できるため、ルールの作成や設定変更を一切行わずにこのバグに対応することができました。SmartParse は Fastly WAF のコア機能のひとつで、すべてのユーザーに自動的に提供されています。

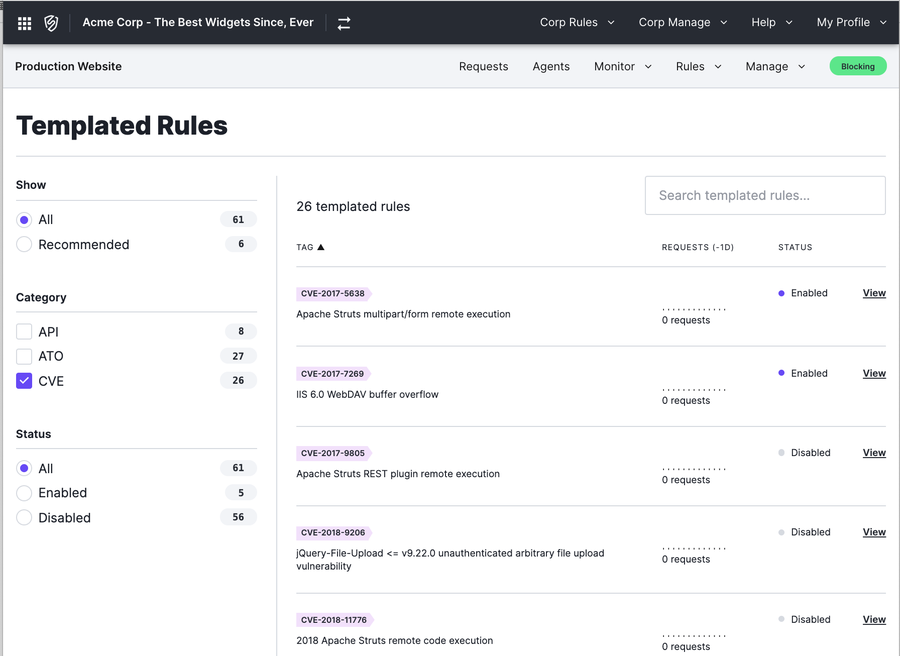

Fastly 次世代 WAF を使用して仮想パッチを適用するもうひとつの方法は、テンプレートルールを使用することです。Fastly WAF のコンソールで、さまざまな脆弱性に対処するテンプレートルールを選択して有効化できます。Fastly は先日、可能な限り広範な脅威からお客様を保護するため、エッセンシャルプランを含むすべてのプランで脆弱性に対処する機能を利用できるようにしました。

SmartParse のビルトイン検出機能とテンプレートルールを使用することで、お客様は複数のレイヤーからなる防御対策を容易に実装することができます。

Fastly 次世代 WAF をご利用のお客様は、アカウント設定で仮想パッチに関する通知の受け取りを有効にすることで、新しい脆弱性に対するルールの最新情報を常に得ることができます。次世代 WAF をまだご利用でない場合 ぜひ Fastly にお問い合わせください。シンプルながら優れたパフォーマンスを発揮し、効果的に Web アプリケーションと API を保護できるソリューションをご紹介します。