2020年に起こったパンデミックで世界は変貌し、組織を先が見えない状況に陥れました。セキュリティリーダーは、長年続いてきた事業のアプローチやプロセス、ツールがこのパンデミックのもたらす変化に果たして耐えられるのか、不安を感じたかもしれません。結論を先に言えば、この問いに対する答えは「イエス」であり、「ノー」でもあります。「イエス」は、それらの変化にうまく対応したおかげで、組織がどうにか生き延びているため。「ノー」は、世界が今も変わり続けていて、私たちはその変化についていく必要があるからです。

Verizon の2022年データ漏洩/侵害調査報告書 (DBIR) によると、2021年に最も多かった攻撃経路はウェブアプリケーションの情報流出で、セキュリティインシデントの約70%を占めていました。2020年には39%であったことを考えると、大幅な増加といえます。ウェブアプリケーションへの攻撃の発生源は、認証情報の盗用、脆弱性の悪用、ブルートフォース、バックドアまたは C2、データ検索などが挙げられますが、これらの攻撃全体の80%以上を占めているのは認証情報の盗用です。Rapid7 に執筆する Jesse Mack 氏がこの記事でまとめている通り、この数字の大きさは「ユーザーの意識と、エンドポイントレベルでの強力な認証プロトコルの重要性」を物語っています。

セキュリティリーダーとして、ウェブアプリケーションへの攻撃の増加がこの業界で私たちが直面している課題に直接関連しているのは、疑いようがありません。これがセキュリティの不確実性とそれに対応する必要性を生んでいることに、誰からも異論はないでしょう。一方で、これはセキュリティリーダーにとって、いかに自社組織が影響を受けるかを立ち止まって考え、今後の成功に向けてどのような変化が必要なのかを見極める、思わぬ機会をもたらす側面もあるのです。

業界リーダーの仲間たちや Fastly 内のセキュリティチームと多くの対話を重ね、注視すべき2つのキートレンドがあることが分かりました。セキュリティにおけるリスクベースアプローチへの移行と、全体的なスケーラビリティへの注力です。この記事では、この2つが今後1年間にセキュリティの未来をいかに形づくるかについて、私の考えを紹介しようと思います。

サイバーセキュリティにおけるジャーニー

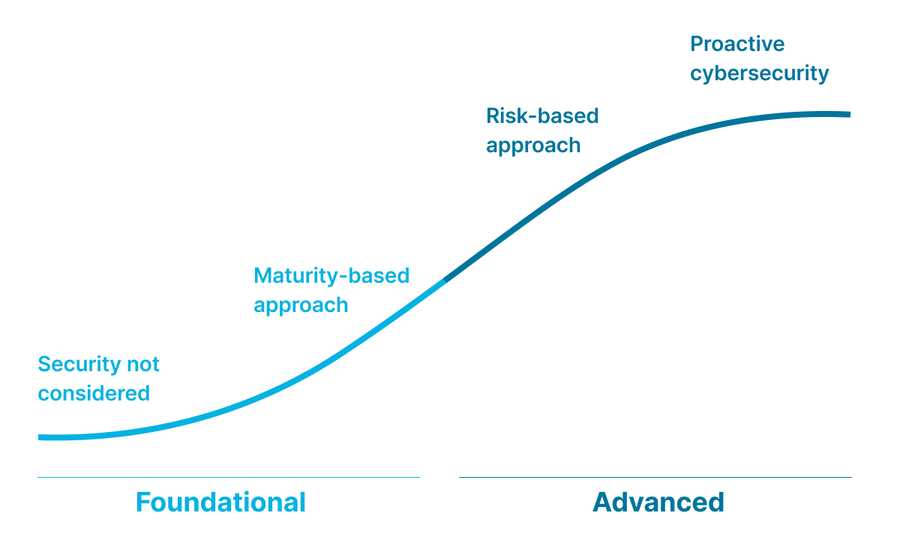

私と同様に CISO を務めている仲間たちが共通して抱いている問いは、自社のセキュリティプログラムをどのように測定し、報告するかということです。これに対し、多くの皆さんは、NIST サイバーセキュリティフレームワーク (CSF) を使用して各機能を試し、成熟度スコア (能力成熟度モデル(CMM)から導かれるシンプルな0 - 5段階評価を使用) を導入していると言うかもしれません。これは、今まで「何のこと?」という態度でこの疑問に答えてきたやり方とは比べものにならない改善です。旧来の無に等しいプログラム測定方法から CSF の使用に移行することは、自社のサイバーセキュリティプログラムをどう考えるかというジャーニー全体における、ポジティブなステップでした。

このジャーニーの第1ステップは、これまではセキュリティが考慮されていなかったことを意味しています。セキュリティに対する組織内の意識と機能が欠如していたのです。そこから多くの企業が、リスクベースアプローチの前段階、つまり先述した成熟度ベースのアプローチまで移行しています。このなじみ深い成熟度ベースのアプローチは、徐々に機能を構築することで特定レベルの成熟度の達成を目指すものです。この成熟度ベースのアプローチが現在も使用され、組織によっては標準とされていることは認識しておかなくてはなりません。しかし、その先を見据えれば、このアプローチでは十分とは言えません。このやり方では、セキュリティリーダーが目隠しをつけた状態で、目標とする成熟度スコアの達成のみに注目してしまうからです。

McKinsey & Company のこのレポートによれば、「サイバーリスク管理として、最先端の組織は成熟度ベースからリスクベースのアプローチへと移行しつつあります」。成熟度ベースのアプローチは、すべてを基礎から構築する必要がある組織には有効であるものの、いくつかの重要な課題に直面します。

コントロールと監視の管理不能な拡大:組織的に成長を続ける組織では、アプリケーション数が社内アナリストの人数を大幅に超えるほど増加し、モニタリングが管理しきれなくなります。

非効率な支出:すべてを追跡しようとする組織は、予算をどこに適切に配分するかを決定するための情報が欠如します。

導入のための過重負担:チームメンバーの負担が過重になると、すべきことが多すぎるために各自の注意力が分散し、各プロジェクトが十分に実行できない状況に陥ります。

これらの理由により、ジャーニーの次段階における最良の選択は、リスクベースアプローチの導入であると考えられます。これはより戦略性に優れたアプローチであり、リスクを効果的かつ効率的に管理するのに欠かせません。このリスクベースアプローチにより、セキュリティレジリエンスがおのずと意思決定に組み込まれるような仕組みを作ることができます。ただしその実現には、私たちの思考にすでにリスクの存在が織り込まれていることが大前提となります。

トレンドその1:リスクを受け入れる

セキュリティの世界において、リスクはおなじみのものであり、常に話題の中心にあります。しかし、ここで見ていくのは、セキュリティチームが意思決定にリスクを活用するというものです。

リスクとは、正確には何を意味するのでしょうか?ケンブリッジ辞典では、リスクとは「何か悪いことが起こる可能性」と定義されています。セキュリティリーダーとして、この定義をもとに、この業界においてリスクが取りうるあらゆる形態や状況を改めて考えてみたいと思います。ここですぐに思い浮かぶのは、セキュリティリスクに関する OWASP トップ10のリストです。これは最も重大なウェブアプリケーションのリスクへの認識を促すもので、2021年には、アクセスコントロールの不備がトップとなり、サーバーサイド・リクエスト・フォージェリ (SSRF) が初めてリストに加わりました。リスクの内容は常に変化するものですが、より優れたリスク管理の実現に向けて私たちができることはあります。

しかし、セキュリティチームはなぜリスクを受け入れるのでしょうか?それは、セキュリティの専門家としての成熟を促すからです。すでにセキュリティの専門家たちは、典型的な「ノーの部門」としてのメンタリティから、「イエス、でも」のアプローチに変わりつつあります。しかしリスクを受け入れるメリットは、それだけにとどまりません。私たちはセキュリティリーダーとして、またチームとして、常に予算を確保し、なぜそのコントールが必要なのかを説得する必要があります。このことが、セキュリティに関してリスクベースアプローチという方向へ向かわせているのです。

リスクベースアプローチは、セキュリティチームが直面する2つの課題を解決します。すなわち、「優先順位付け」と「説明」です。リスクベースの視点で見ればすぐに優先順位のふるい分けがなされ、チームは最も重要な作業が何かを決定できます。また、彼らは連携するほかのチームに、なぜあるアプローチが「何か悪いことの起こる可能性」を増大させるのかを説明できなければなりません。OWASP トップ10では、これらの悪いことがどこで発生するかの具体例が提示されています。こうした例をチーム内の議論に活用することで、方向性の再設定がしやすくなります。例えば、サーバーサイド・リクエスト・フォージェリ (SSRF) は、数年前には多くのチームが検討する要因ではありませんでしたが、プロダクトセキュリティチームは確実に、注視すべき脆弱性についてエンジニアリングチームを導いています。

優先順位付けにリスクを使用することは、チームの効率性の実現と円滑な運用に必須となっています。解決すべきセキュリティの課題が30以上あるとき、リスクは最初に解決すべき課題は何かを優先順位付けし、理解するのに役立ちます。これはセキュリティチームに限らず、エンジニアリングチームをはじめ連携するほかの多くのチームにとっても言えることです。どのチームも、対応すべき事項の正当化にセキュリティリスクを活用すべきであり、また活用ができるのです。サイバーセキュリティに対するリスクベースアプローチは複雑になることがありますが、成功事例のべストプラクティスが登場しつつあります。

トレンドその2 : スケーラビリティの威力を理解する

2つ目のトレンドだと私が考えているのは、セキュリティの未来を生み出し、それに影響を与えるのは、全体的なスケーラビリティだということです。この文脈でのスケーラビリティとは、いかに成長していく会社のニーズに合わせてチームの能力を育てていくかということです。現在、スケーラビリティと、セキュリティリーダーがいかに会社内のセキュリティ(および非セキュリティ)機能の規模を拡大していくかに関しては課題があります。スケーラビリティに関して言えば、セキュリティチームは以下のような課題に直面しています。

人材の獲得と保持

手作業を行わせるだけの雇用

需要への対応

セキュリティ組織内の全体的なスケーラビリティの実現により、2つの目標が達成されます。1つ目は、外部的に会社の速度を支えること、そして2つ目は、内部的にセキュリティチームの機能の規模を拡大することです。それぞれの目標について、詳細を見ていきましょう。

外部的な視点

会社の速度を支え、適正なリスクプロファイルを維持するために、セキュリティチームのデータ転送量は適切に規模が拡大されなければなりません。特定分野の専門家で構成されたチームは速度を維持する必要がありますが、トイルをこなすためだけに人数を増やせばチームの維持が難しくなります。

スケーラビリティの秘訣は、チームに、他チームが容易に模倣できる再現可能なガイダンスの作成に注力してもらうことです。そのようなガイダンスがあれば、他のチームは最初から安全な構築が可能になり、類似するセキュリティの問題やセキュリティ侵害の反復を減らして速度を維持できます。このような形でチームの能力を支援することで、彼らの速度を保ちながら、会社はセキュリティに対する姿勢を継続し、会社の成長を加速させることができるのです。

内部的な視点

全体的なスケーラビリティの獲得とは、会社を外部的な視点からはどのように見えるかを検討してきました。では、内部に目を向けてみるとどうでしょうか。これには、自分たち自身に目を向け、どうすれば自社セキュリティチームがもっとも生産的になれるかを検討する必要があります。この実現には、セキュリティリーダーとして意義ある作業を生み出し、同時にトイルを減らさなければなりません。成長を続けることで、自身の努力をよりよい形でサポートできるようになります。スケーラビリティを優先課題として以下を確実に行うことで、チームの疲弊を防ぐことができます :

実際的かつ具体的にチームの全業務を把握する

極端な長時間労働を行わない

彼らの業務が会社全体の目標にいかに貢献しているかを認知する

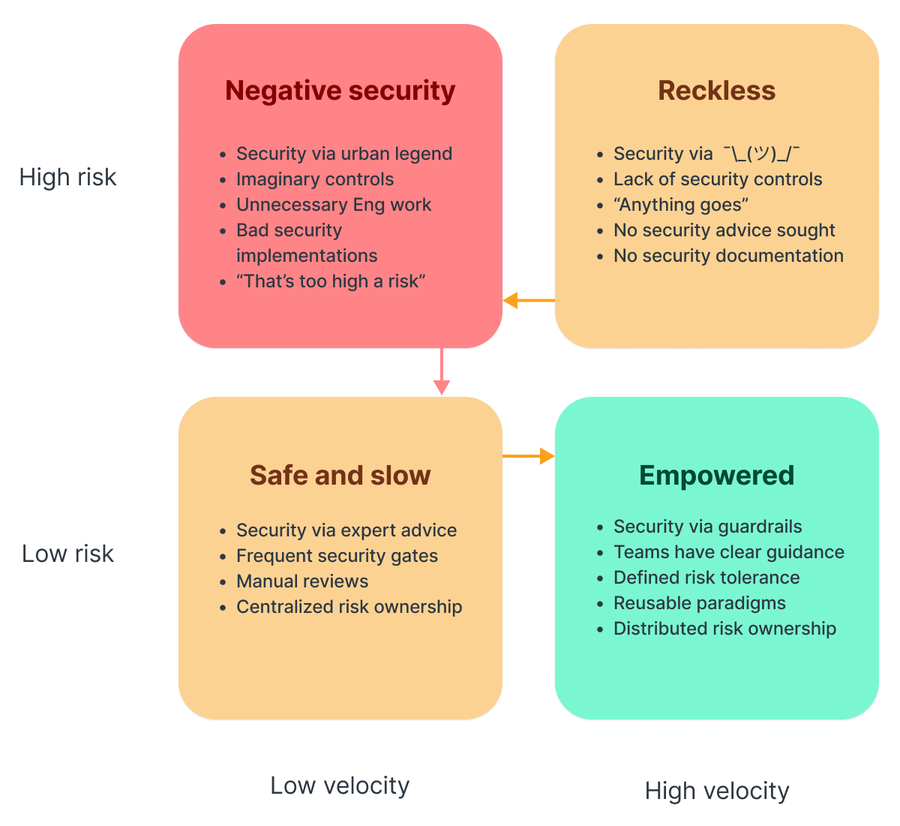

速度 vs リスク

セキュリティの今後を注視していく上で、チームが前進する際に迅速さと安全性の両立は可能であると知ることは重要です。そのためには、速度とリスクのインタラクションを理解する必要があります。

Fastly では、高速かつ低リスクを目指し、会社とすべての内部機能の推進を図っています。この目標に向け、チームに業務枠としての明確なガードレールを(先に述べた明確なガイダンスを通じ、また物事を容易にする再現可能な概念をもって)設け、彼らがリスクオーナーシップにおける自身の責任範囲を理解できるよう徹底しています。

高次レベルでは、以下のようなデータガバナンスとリスクオーナーシップの実践に取り組んでいます。皆さんの会社やセキュリティチームにおける実践を評価する際の参考にしていただければと思います。

データガバナンス:データガバナンスプログラムは、リスク評価の鍵となります。リスク許容度に関し、十分に情報を得た上での決定を可能にするからです。

リスクオーナーシップ : 許容度レベルが定義された明確なセキュリティ・リスク・オーナーシップにより、区分された根拠ある意思決定が可能になります。

未来へとつながる今日を始めるために

未来に向けた準備は、ときに不安や疑念といった感情を生みます。しかしそうした感情は、リスクと速度の兼ね合いを理解することで、起こり得る問題に対応できるセキュリティチームを構築する自信に変えることができます。

この業界に長く携わる者として、また Fastly の CISO として、私自身の考えやジャーニーを共有することで、皆さんやそのセキュリティチームの方々がご自身のサイバーセキュリティのジャーニーを続ける上で役立つリソースを提供できたのであれば幸いです。

リスクベースセキュリティのアプローチと全体的なスケーラビリティをもって進化するチームは、2022 - 2023年、そしてその後のセキュリティ分野のリーダーや代表的存在となっていくでしょう。今日の既存のソリューションと併せ、皆さんのセキュリティチームは、安全性を提供し、攻撃を防ぐために必要なすべてを実装していくのです。