前回のブログ記事</u>では、しきい値ベースのブロック機能の概要と、ブロック機能におけるこの革新的な技術の提供において Fastly が独自の地位を確立している理由についてご説明しました。今回のブログ記事は前回の記事でご紹介した内容がベースにあるので、まずは前回の記事をご覧ください。この記事では、組織のニーズに合わせてしきい値の効果を最大限に高めるためのガイダンスと方法をご紹介します。

しきい値ベースのブロックは、誤検知を減らし、安心してブロックモードに移行するための最も簡単な近道です。Fastly のお客様の約90%が完全なブロックモードで Fastly の WAF を運用</u>している主な理由のひとつに、しきい値ベースのブロック機能があります (他の WAF では平均してこの割合が Fastly よりもはるかに少ないです)。

オンボーディングの際、私はいつもお客様に、Fastly の Next-Gen WAF ではすぐにブロックモードを有効にしてセキュリティネットを最大限に強化できることを強調していますが、お客様ごとにリスクの許容度が異なることも理解しています。脅威が迅速に進化し、すべての脅威に単一のソリューションで対処しようとするアプローチでは不十分なことが多い現在のダイナミックなサイバーセキュリティ環境では、Fastly の Next-Gen WAF</u> が提供する柔軟なアプローチが特に有効です。段階的な Fastly のアプローチにより、正当なトラフィックを妨害する心配がなくなり、安心感が得られます。それでは早速、この機能の活用方法を見てみましょう。

しきい値調整のベストプラクティス

お客様の多くが、Next-Gen WAF の精度を確認すると、しきい値を下げ始めます。しきい値の調整を計画する際、以下の簡単な3つのステップに従うことをお勧めします。

初期のリスク回避レベルを決定する

スケジュールを決めて使用を開始する

調整するごとにモニタリングし、最適なしきい値に達するまで繰り返す

このプロセスが完了すると、お客様固有のセキュリティ要件およびリスクプロファイルと完全に一致するように細かく調整された Next-Gen WAF が出来上がります。

初期のリスク許容度を決定する

集計しきい値を調整する最初のステップとして、自社のリスク許容度に基づいて、ベースラインとなるしきい値を決定します。まず、以下の表を参考にしながら勇気を持って許容度を試し、攻撃の集計しきい値のデフォルト値から減らしていきます。

リスク許容度 | 推奨される開始しきい値 |

|---|---|

0 - リスク許容度ゼロ | 直ちに厳格なブロックを開始 (1)、しきい値なし |

1 | デフォルトの10% |

2 | デフォルトの20% |

3 | デフォルトの30% |

4 | デフォルトの40% |

5 | デフォルトの50% |

6 | デフォルトの60% |

7 | デフォルトの70% |

8 | デフォルトの80% |

9 | デフォルトの90% |

10 - 最高レベルのリスク許容度 | デフォルトのしきい値をそのまま使用して開始 |

初期のデフォルトを調整したら、しきい値を調整するスケジュールを決めます。これにより、組織は即時ブロックが可能な状態を維持しながら正当なトラフィックへの影響を最小限に抑えられます。

通常、2週間かけて集計しきい値を調整することを推奨していますが、計画を立てるうえで考慮すべき2つのアプローチがあります。

段階的に厳格化するアプローチ

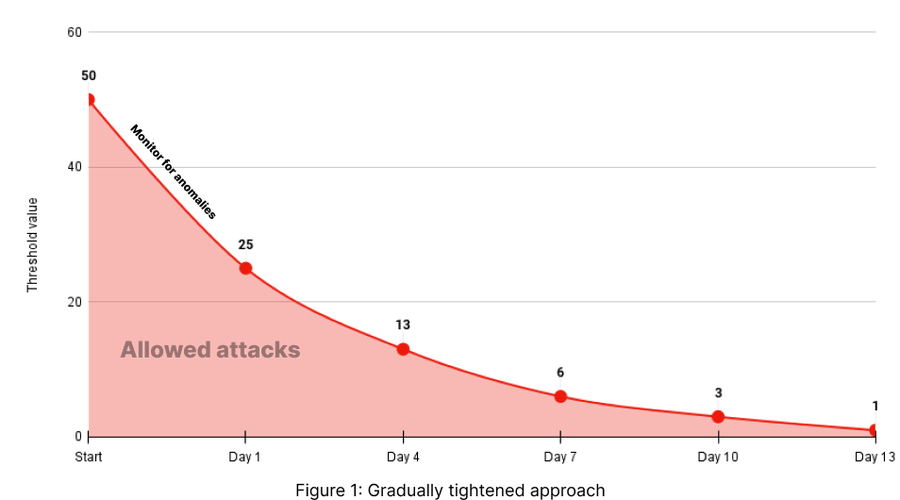

このアプローチでは、上記のリスク表から得たしきい値を参考に高めの許容度から開始し、適切なしきい値ゾーンに達するまで3日ごとにしきい値を半減させます。初期のリスク許容度が比較的高い (4-10) 場合は、段階的に厳格化するアプローチをお勧めします (図1)。

1日目 : ベースラインの50%をしきい値に設定して開始します。この初期段階の目的は、適度にゆるい設定にシステムがどのように反応するかを観測することにあります。

4日目 : しきい値を1日目のしきい値の半分に設定します。この段階では、正当なユーザーによるアクセスを維持しつつ、望ましくないトラフィックが減少し始めるのを確認できるはずです。

7日目 : しきい値を4日目のしきい値の半分に設定します。この中間点での調整は、トラフィックパターンに対するセキュリティの厳格化による影響を評価するうえでとても重要です。

10日目 : しきい値を7日目のしきい値の半分に調整します。この段階で、セキュリティとアクセシビリティのバランスが非常に顕著になります。

13日目 : 最後に、厳格な (即時) ブロックを実施します。段階的な厳格化プロセスの頂点にあたり、Next-Gen WAF が最も高い警戒レベルで動作することを意味します。

厳格なしきい値を微調整するアプローチ

もうひとつのアプローチでは、上記で得たしきい値を参考に許容度の低いしきい値から開始し、適切なしきい値ゾーンに達するまで3日ごとにしきい値を上げます。通常、このアプローチは比較的リスク許容度が低く (1-3)、最初から即時ブロックモード、またはそれに近いブロックを望む組織に向いています。リクエストログを分析した結果、異常や誤検知の可能性が観測された場合に、いつでもこのアプローチを開始できます。スケジュールの間隔が終わるまでに何も発見されなかった場合、即時ブロックに達するまで (まだ即時ブロックを実行していない場合)、しきい値を半減させていきます。

微調整のスケジュール期間全体を通じてシステムのパフォーマンスとトラフィックの性質について注意深く観察することがきわめて重要です。これらを観測することで、しきい値をさらに調整する必要があるか、それとも現在の設定が最適かを判断できます。そこで、すべてを完全に把握できる Fastly の可観測性ツールを見てみましょう。

データに基づく集計しきい値の調整を可能にするトラフィックのモニタリング

Fastly の Next-Gen WAF をご利用のお客様は可観測性ツールを簡単に使用して、集計しきい値の調整が正当なトラフィックに与える影響をトラッキングできます。各しきい値調整の間隔において、以下の2つのステップに従って Next-Gen WAF の効果を確認することをお勧めします。

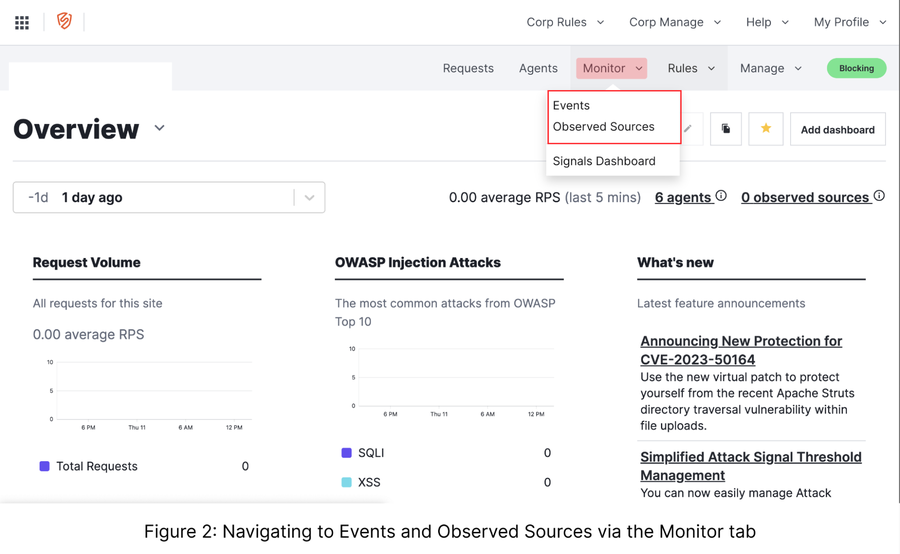

Monitor のドロップダウンメニューで (図2)、2つの選択肢のいずれかを選べます。

Events : 集計しきい値を現在超えている IP アドレス

Observed Sources : 集計しきい値に近づいている IP アドレス

Events を使用して現在ブロックされている IP の精度を確保

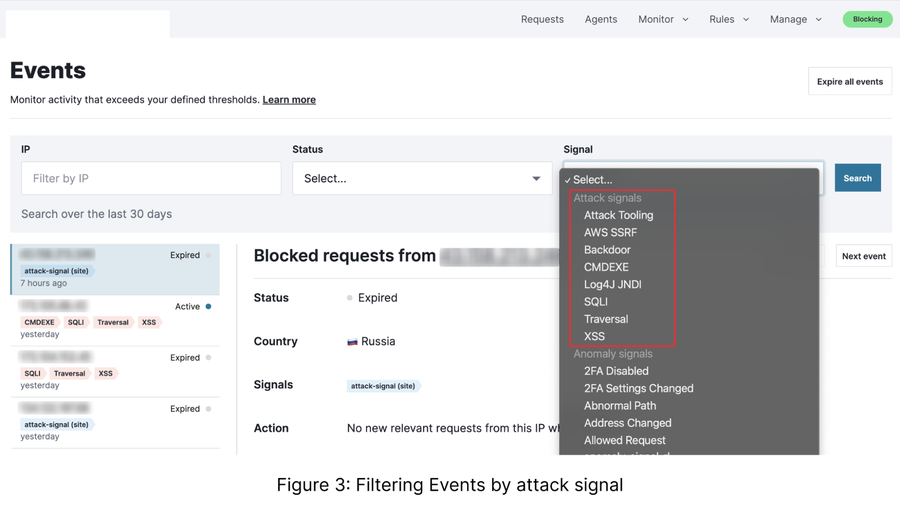

Events タブでは、追加の攻撃ペイロードの送信が現在ブロックされているすべての IP アドレスを確認できます。デフォルトでこのページにはブロックされた IP アドレス全体が表示され、攻撃の集計しきい値以外の判断基準やルールによってブロックされているものも含まれます。集計しきい値によるブロックのみを確認するため、フィルター (図3) で「Attack Signals」のセクションまでスクロールダウンします。

このセクションでは、すべての攻撃が累積されているため、スケジュール間隔ごとに集計しきい値の微調整を行う前に各攻撃をフィルタリングして異常を確認します。

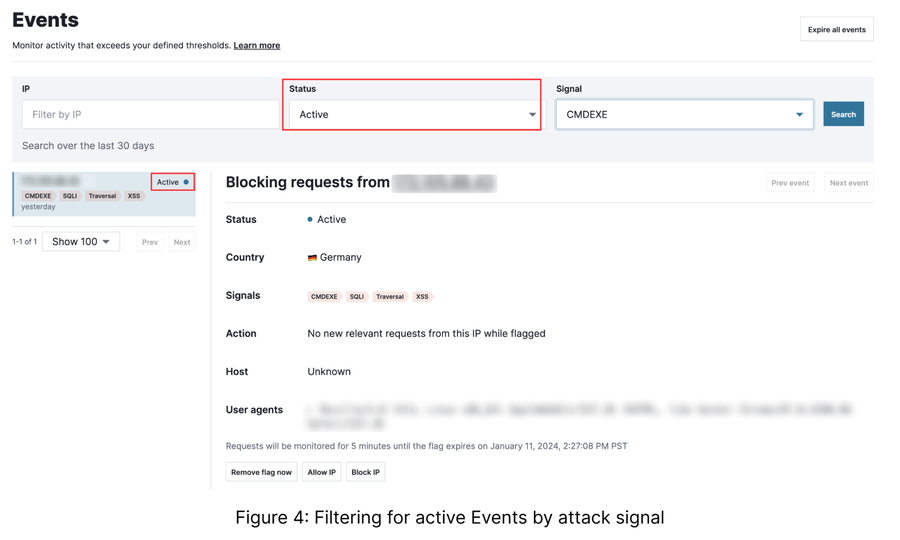

各「Attack Signal」をフィルタリングする際、実際にブロックされている IP アドレスが表示されるはずです

(図4)。

簡単にスポットチェックを行い、ブロックの決定が正当に見えるかどうかを確認することをお勧めします。不安がある場合、実際のリクエストログ</u>の詳細を確認できる機能も Fastly は備えています。この機能は各リクエストを細かく調査するうえで非常に有効であり、全体的な観測では見落とされる可能性がある微妙な違いやパターンを特定するのに役立ちます。誤検知の発生は稀ですが、微調整のスケジュール期間中のどこかで誤検知らしきものを見つけることがあるかもしれません。そのような場合、サポートチケットをご提出いただければ、Fastly チームがすぐに問題の解決をお助けします。

各項目を確認し、すべての異常がクリアされたら、各スケジュール間隔でこのプロセスを少なくとも1回繰り返し、正当なトラフィックに影響が無いことを確認します。

Observed Sources を使用してブロックしきい値に近づいている IP をモニタリング

Observed Sources タブには、現在ブロックしきい値に近づいている IP アドレスがすべて表示されます。Events タブと同様に、デフォルトではこのタブで提供されるインサイトのスコープは、お客様のニーズに合わせて調整されていないため、まず「Flagged IP」をクリックしてから「Attack Signals」でフィルタリングし、適切なアクティビティをモニタリングするようにします。「Attack Signals」でフィルタリングした後、リスク回避を望み、時間がある場合は Events セクションで使用したのと同じプロセスを行うことができます。そうでない場合は、主な指標としてこの機能を使用し、リストに含まれる IP アドレスの数を記録します。これらは、次の調整後にブロックされる可能性があります。これらの2つのタブをモニタリングすることで、正当なトラフィックへの影響を抑えられる、より効果的なセキュリティ対策を講じることが可能になります。

このリストにある IP アドレスの数が比較的少ない場合は問題ありませんが、数が多い場合は次の調整後に Events タブに多数のブロックが表示される可能性を示唆しています。

集計しきい値の調整スケジュールが終了したら

調整スケジュールの終了時には、即時ブロックモードが可能または、ほぼ可能な状態にあることと思います。これで作業は完了したことになりますが、常に即時ブロックモードを使用する必要はないという点に留意することが重要です。システムに対する信頼が得られたので、ブラックフライデーのように大規模なトラフィックが発生するセール期間中</u>にしきい値を調整し、影響をできるだけ抑えることが有益であると判断することもできます。

より厳格なセキュリティが確保された環境を求める組織は、Monitoring タブに表示される各「Attack Signal」に対して設定されているしきい値を細かく調整することが可能です。上述のプロセスと同様のプロセスを実行することで、攻撃の集計しきい値を高めに維持しながら、お客様の環境で顕著な攻撃を抑えられます (つまり、最も多く観測される攻撃をブロックすることを主な目的として、しきい値を調整できます)。

Fastly の Nexg-Gen WAF で提供されているツールを利用して、お客様固有のセキュリティ要件およびリスクプロファイルと完全に一致するように細かい調整を行い、セキュリティ体制を最大限に強化することができます。上記のステップを実施することで、システムを信頼しながらセキュリティ体制を最適化することが可能になります。

まだ Next-Gen WAF をご利用ではない場合は、今回ご紹介した機能を含む Next-Gen WAF の多様な機能の活用方法について、ぜひお問い合わせ</u>ください。すでに Fastly のお客様で、セキュリティ体制を最大限に高めるためにサポートが必要な場合は、Fastly の Security Solutions Architect が喜んでお手伝いします。詳細については Fastly の Account Manager にお問い合わせください。