攻撃者によるプレッシャーは大きく、できる限り迅速にブロックすることが非常に重要です。しかし、安心してブロックできるようにするには、日々変化していく課題に取り組む必要があります。誤ったブロック決定によって正当なユーザーが影響を受けるたびに、評判の悪化や売り上げの損失につながるリスクが生じます。そして、このような懸念がブロック技術の進化を促しているのです。レイヤー7のセキュリティを確保するために Web アプリケーションファイアウォール (WAF) が必要であることは一般的に認められています。その一方で、WAF は多くの手作業を必要とし、誤検知が多く、メリットよりもデメリットの方が多いという印象があることも事実です。

誤検知のジレンマと正規表現の役割

誤検知のジレンマを理解するうえで、他の WAF がブロック決定を行う際に主な判断材料として使用している正規表現 (regex) ルールに目を向ける必要があります。他の WAF でメインの検出メソッドとして使用されている正規表現ルールは複雑さに満ちている</u>ため、ほとんどの組織で利用が制限されてしまいます。正規表現が抱える問題の最も難しい点は、正当なトラフィックが影響を受けないようにするには、ほぼ完璧なルールを作成する必要があることです。また、新たな CVE (共通脆弱性識別子) やマイナーな脆弱性が頻繁に登場するので、今は完璧なルールでも、長期にわたって有効性を維持し続けるためには、日常的にタイミング良くルールを更新しなければならない可能性があります。

このレベルの完璧さを追求するチームの多くにとって、これを実現するのは難しいでしょう。従来型の WAF は誤検知をもたらし、セキュリティチームは誤検知を避けるために果てしないチューニング作業に追われ、購入時の見積もりに基づく予算を常に上回ることになります。そのため、大勢の攻撃者からアプリケーションを効果的に保護するには柔軟性が必要であるというのが、現代のセキュリティ担当者にとっての課題です。そこで役に立つのが、しきい値ベースのブロックです。

柔軟性の高いしきい値ベースのブロック

ビジネスの要件や全体的なトラフィック量が変化するなか、正当なトラフィックへの影響を最小限に抑える信頼性の高いブロック決定を実現するには柔軟性が必要です。ホリデーシーズンやセール期間中にトラフィックが急増する例を考えてみましょう。ビジネスニーズを満たすためにできるだけブロックを緩めようとするかもしれません。このようなシナリオでは、しきい値ベースのブロックが提供する柔軟性によって、組織は適切と思われる保護対策を適用しながら売り上げ増大のチャンスを最大限に活かすことができます。

しきい値ベースのブロックは、確認済みの攻撃に対してのみレート制限を適用するようなものです。組織の環境に合わせてカスタマイズされたルールと組み合わせることで、しきい値ベースのブロック機能は、多くのベンダーが提供する一般的なレート制限機能とバイナリ決定の間に存在するギャップを埋めることができます。これにより、組織はより安心してブロック決定を行えるようになります。

しきい値ベースのブロックのしくみ

Fastly Next-Gen WAF をご利用のお客様は、Fastly 独自のしきい値ベースのブロック機能にアクセスできます。このアプローチの中核にあるのが、Fastly 独自の検出エンジン「SmartParse</u>」です。SmartParse がデフォルトでフラグする攻撃のリストについてはこちら</u>をご覧ください。これには、OWASP によって Web アプリケーション・セキュリティ・リスクのトップ10</u>として挙げられている種類の攻撃が含まれます。SmartParse は攻撃ペイロードを含むリクエストを検出すると、攻撃の種類を示すシグナルをアタッチしてリクエストをフラグします。非常に精度の高い承認/却下の判断を行う機能といえます。Fastly Next-Gen WAF の**お客様の約90%**が完全にブロックモードで使用している (従来型 WAF の場合35%) 主な理由のひとつにこの機能の存在があります。

フラグされた攻撃はカウントされるので、フラグされたリクエスト数がいくつに達した場合に送信元の IP アドレスをブロックし、さらに攻撃ペイロードが送信されるのを防ぐかを容易に決定できます。他の WAF は、リクエストの許可またはブロックの二者択一を組織に強制したり、欠陥がある可能性のあるルールのスコアリングによる雑なしきい値の設定を試みたりします。それに対して Fastly のしきい値ベースのブロックでは、SmartParse を活用してコンテキストに基づいた非常に精度の高い決定が行われるため、セキュリティチームは自社のアプリケーションや API、マイクロサービスに対して攻撃を仕掛ける IP アドレスを、どのタイミングでブロックするかを柔軟に調整できるのです。

設定方法

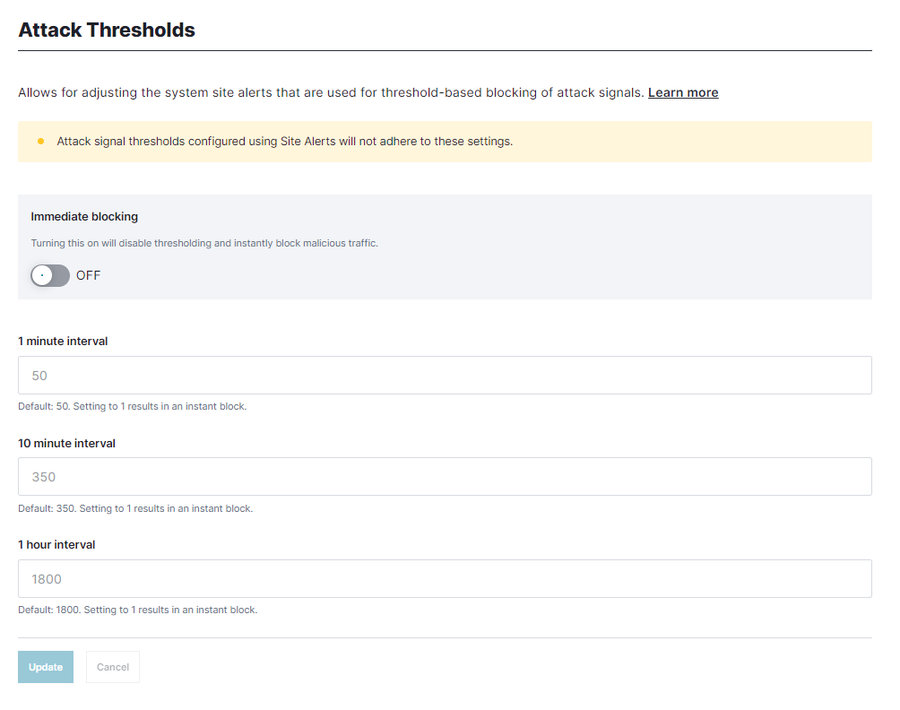

セキュリティチームは「Immediate blocking」ボタンを使用して即座にブロックモードを適用するか、または「Attack Thresholds」で1分間、10分間、1時間あたりのしきい値の設定を調整できます。

それぞれの間隔にデフォルトのしきい値が設定されていますが、より安心してブロック決定を行えるようしきい値を上げることも、瞬時にブロック決定を行うためにしきい値を「1」に下げる (または上述のボタンを使用する) ことも簡単です。このようにセキュリティチームは設定をコントロールし、十分に安心できるレベルに達してからトラフィックに影響を及ぼす決定を行えるようになります。

しきい値ベースでブロックするメリット

しきい値ベースのブロックによって誤検知が減るだけでなく、より高い柔軟性が得られるうえ、ブロックモードへの移行にかかる時間を短縮できます。

誤検知の抑制

WAF の価値に疑問を感じている人たちにとって、最も大きな懸念は WAF による誤検知です。しきい値ベースのブロックでは、攻撃の傾向が確認されてからリクエストがブロックされるので、誤検知が発生するリスクを抑えられます。セキュリティ担当者にとってこれは、「WAF によって正当なトラフィックや商取引、売り上げが影響を受けることなく、攻撃者を確実にブロックできる」という、より強い自信につながります。

柔軟性の向上

各組織が「正常」とみなすトラフィックパターンはそれぞれ異なります。複数の時間間隔のしきい値を素早く調整できる Fastly のしきい値ベースのブロック機能によって、セキュリティチームは誤検知のトリアージやルールの調整に要する時間を削減できます。一方、他の WAF を使用して環境を保護しているチームでは、複数の専任担当者がブロックのための正規表現ルールを継続的に調整して管理する必要があります。このようにしきい値ベースのブロックによって、より少ない社内リソースで WAF を管理し、WAF の総保有コストを削減することが可能になります。

ブロックモードへの移行期間を短縮

WAF のモニタリングモードからブロックモードへの切り替えは、適切に行わないと多くの問題が発生しかねないため、大きな決断を要します。そのため、他の WAF はブロックモードで使用されることが少なく、ブロックモードに移行する場合は数か月かけて調整する必要があります。しきい値ベースの決定では一定レベルの猶予期間が得られるので、ボタンひとつでブロックモードに迅速に切り替えられます。その結果、チームは WAF への投資価値をより早く実現できるのです。

しきい値ベースのアプローチを脅威対策に追加

従来型 WAF のアプローチでは誤検知が大量に発生し、ブロックモードで使用すると、組織の収益に直接影響を及ぼします。Fastly の Next-Gen WAF は独自の機能を数多く備えていますが、そのひとつである攻撃のしきい値に基づくアプローチは、ブロック技術に進化をもたらしています。この機能の詳細や、Fastly で安心してアプリケーションや API、マイクロサービスを保護する方法にご興味がおありの方は、ぜひお問い合わせ</u>ください。