最新のマルウェアやランサムウェア、あるいは「暗号化イベント」に関する最近のニュースが示す通り、ネットワークアーキテクチャ全体で単一障害点を生み出さないようにするには、多層防御型のセキュリティ戦略が不可欠になります。

アプリケーションレイヤーを保護する上で欠かせない重要な機能のひとつとして、API に対してファイルや画像などのコンテンツのレピュテーションを検証できる仕組みが挙げられます。そのためのベストプラクティスは、自動マルウェア解析ツールの Cuckoo のような、マルウェアスキャン用のローカルサンドボックスを使用することであると、多くの人々は考えています。しかしマルウェアのスキャン結果を解釈するには、ドメイン固有の知識が必要です。

ネットワークエッジでこうしたプロセスを行い、悪意のあるリクエストをオリジンに到達させないようにできるとしたら、効果的だと思いませんか? しかも、ローカルファイルをスキャンすることなく、クラウドソースのマルウェアスキャン結果の解釈を利用できるプラットフォームでこれを実行することが可能だとしたら?

Fastly の Next-Gen WAF (NGWAF) は、あらゆる場所でアプリケーションと API を保護します。また、Fastly で構築することで、サイトのパフォーマンスと可用性が保証される信頼性の高いインフラを利用できます。エッジでマルウェアを検証する Fastly の機能により、トップクラスのセキュリティと配信プロダクトを組み合わせ、オリジンの負荷とコストを削減しながら、これまで以上に優れたブロックの判断が可能になります。悪意のあるファイルが自社のインフラに近づくのを阻止したいお客様のために、NGWAF のエッジデプロイの利点をいくつかの例と併せてご紹介します。

エッジでのマルウェア対策

エッジコンピューティングを活用することで、デバイスがネットワークエッジの近くでデータのリクエストを処理できるようになります。これにより、ビジネスのあり方が急速に変革を遂げ、優れたエンドユーザーエクスペリエンスを実現できます。例えば、コンサートのチケット販売サイトで人気イベントのウェイティングルームトークンを配信したり、航空会社のサイトで顧客データを基に利用者の座席や食事の好みをプリロードしたりできます。こうした情報をネットワークエッジで保存、配信することで、顧客満足度の向上やオリジンコストの削減、企業の競争力の維持が可能になります。

エッジは、カスタマーエクスペリエンスの側面だけでなく、脅威対策においても価値があります。増加傾向が続いているランサムウェア攻撃の影響は、医療機関や政府機関で顕著に見られます。セキュリティ対策ソフトを手がける Malwarebytes は「今年2月に最も広範に利用された RaaS (Ransomware as a Service) は、合計126人の被害者をリークサイトで公開しました。これは2022年2月に私たちがリークサイトの追跡を開始して以来、最も多い被害者数です」とコメントしています。

ランサムウェアの特性は、この攻撃が小さな隙間を狙って入り込める点です。感染したファイルやリンクをワンクリックするだけで、組織のシステム全体がロックされ、機能不全に陥る可能性があります。ソフトウェアへの頻繁なパッチ適用や、エンドポイント保護のような多層防御型のセキュリティ対策は、さまざまな脅威を軽減するために非常に重要です。しかしエッジでマルウェアをスキャン、検証することで、セキュリティ戦略のレベルをさらに高めることが可能になります。

エッジがもたらすアプリケーションのメリット

アプリケーションをエッジに移行する企業が増えていますが、これはアプリケーションのトラフィックをオリジンから離れた場所で管理することによる効果をすぐに実感できるからです。エッジに NGWAF を実装することで、パフォーマンスの高い保護対策を導入できるだけでなく、以下のメリットも得られます。

スピード : マルウェアや、その他の悪意のあるペイロードのリクエストをオリジンよりも高速にスキャンできるので、公開されている可能性のある API エンドポイントがより安全に保護されます。

スコープ : クラウドソーシングされたレピュテーションベースのスコアと複数のスキャンエンジンを利用することで、リクエストの有効性を総合的に判断します。

セービング : Fastly のグローバル POP インフラの利用によりレイテンシを削減し、無効なリクエストの実行を阻止することでオリジンコストを削減します。

Fastly エッジに実装された NGWAF の仕組み

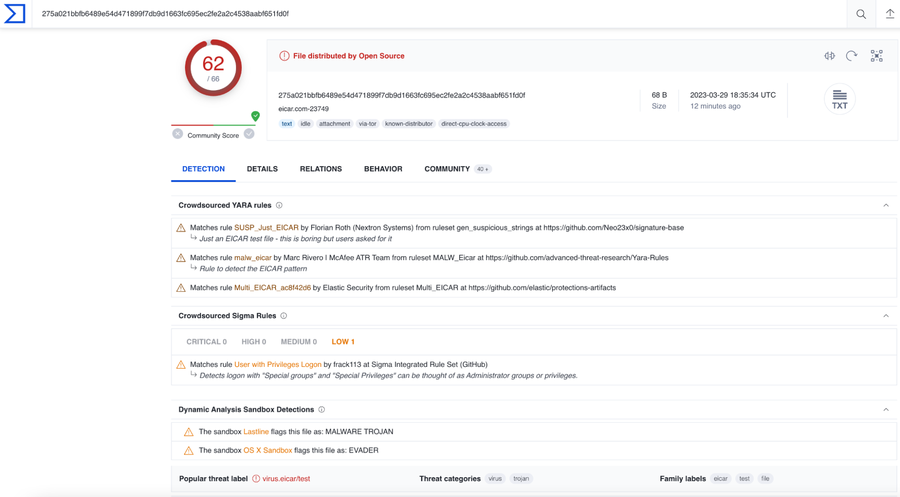

Fastly を利用することで、お客様が選択したレピュテーションベースの API でファイルアップロードのコンテンツを確認できます。こちらの Fiddle の例では、POST 本文をハッシュし、そのハッシュ値を VirusTotal API で検証しています。

以下の例では、“virus-scan-result:” が確認できます。Virus Total のレピュテーションと悪意スコアが確認できるリクエストヘッダが追加されています。

C@E Javascript SDK を使用すると、開発チームは馴染みのある Javascript 言語を使用して複雑なロジックを開発できます。これにより、カスタムセキュリティ条件を作成し、バックエンドアプリケーションに転送する前に、リクエストに対して実行されるアクションを管理できます。

リクエストパスの「/upload」や、アプリケーションコンテンツのタイプを示す「application/pdf」など、さまざまな属性に基づいて、コンテンツ検査を簡単に定義することができます。Request Object の詳細は JS Computeのドキュメントをご覧ください。

このようにエッジでデータのエンリッチ化を行うことで、アプリケーションへの送信が許可されるコンテンツに関して、より多くの情報に基づいた対策を講じることができます。

Fastly は、コンテンツ配信をエッジに移行させることで、お客様が Web アプリケーションの保護を強化できる方法を模索し続けます。Fastly が公開している JS Compute フレームワークを使用して、高まるマルウェアやランサムウェアの脅威からアプリケーションを保護できます。セキュリティの境界線をエッジまで拡張し、攻撃者の先手を打つことを目指しましょう。

サーバーレスエッジコンピューティングの持つ可能性は、セキュリティの分野に限りません。Fastly のその他のユースケースもぜひご覧ください。

Fastly の Compute、JS Compute、Next-Gen WAF の詳細については、Fastly までお問い合わせください。私たちのプロフェッショナル・サービス・チームが、お客様のセキュリティ体制の改善をサポートします。