Resumen

El lunes 18 de julio de 2016, un grupo de investigadores de seguridad publicó información sobre una vulnerabilidad en la gestión de la variable de entorno HTTP_PROXY mediante scripts específicos de Common Gateway Interface (CGI). Aunque esta vulnerabilidad no afecta a Fastly, los servidores web utilizados como orígenes posiblemente ejecuten diversos tipos de scripts, algunos de los cuales podrían ser vulnerables. Esta advertencia de seguridad proporciona directrices a los clientes sobre cómo proteger los servidores de origen frente a ataques.

Impacto

Los scripts CGI vulnerables podrían exponer las peticiones HTTP salientes procedentes del servidor de origen de un cliente a un ataque de intermediario (MITM). Este tipo de ataque podría, en función del script y su función, exponer un sitio web a la divulgación de información confidencial.

Soluciones provisionales y permanentes

El lunes 18 de julio, varios proveedores externos publicaron actualizaciones de seguridad para abordar esta vulnerabilidad. Para mitigar esta vulnerabilidad mientras se prueban y despliegan actualizaciones, los clientes de Fastly pueden eliminar el encabezado Proxy al nivel de la CDN. Así se protegerá a los servidores de origen frente al aprovechamiento de la vulnerabilidad.

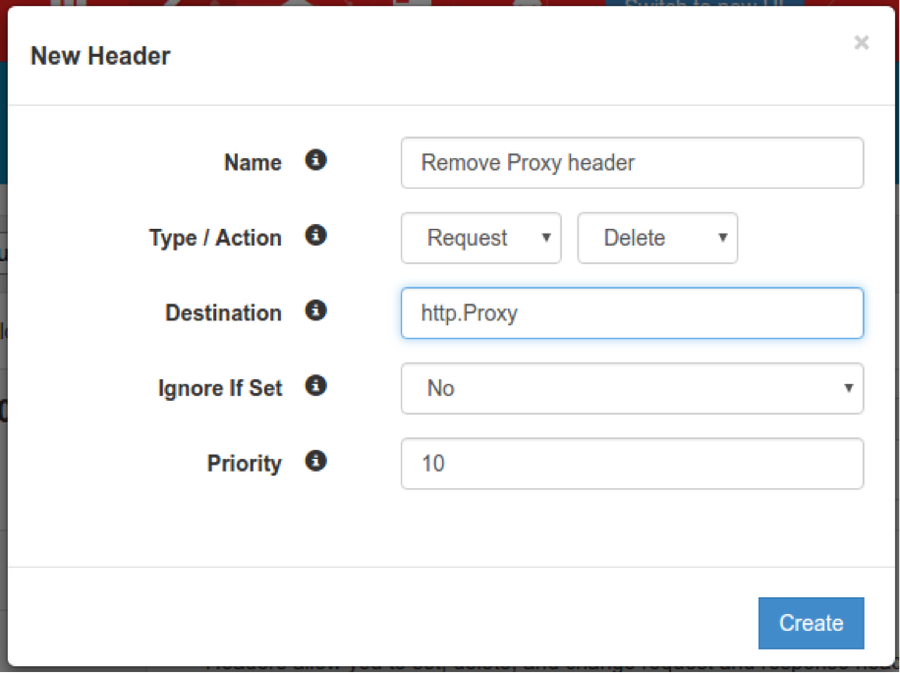

Los clientes de Fastly pueden eliminar el encabezado Proxy de las peticiones entrantes añadiendo el siguiente objeto Header a su configuración:

Para obtener más información sobre cómo agregar objetos Header, consulta https://docs.fastly.com/en/guides/adding-or-modifying-headers-on-http-requests-and-responses.

Como alternativa, los clientes de Fastly pueden eliminar el encabezado Proxy de las peticiones entrantes mediante VCL personalizado, agregando la siguiente línea a la subrutina vcl_recv:

unset req.http.Proxy;

Ten en cuenta que, en algunas implementaciones menos comunes, los encabezados adicionales que comienzan conProxy, como Proxy_Host, Proxy_Port, Proxy_Password, Proxy_User, Proxy_Pass, etc., también pueden manipularse con intenciones fraudulentas. Fastly también puede eliminar estos encabezados utilizando cualquiera de los métodos descritos anteriormente.

Información detallada

Los investigadores de seguridad detectaron que el análisis realizado por la implementación de Common Gateway Interface (CGI) incluía un conflicto de espacio de nombres entre la variable de entorno HTTP_PROXY y el encabezado Proxy:. Este conflicto de espacio de nombres permite a un atacante configurar remotamente la variable de entorno HTTP_PROXY en un servidor web mediante el envío de un encabezado HTTP Proxy: malicioso.

Esto puede provocar que un servidor web que utilice un cliente HTTP que confíe en la variable de entorno HTTP_PROXY utilice un intermediario configurado de forma malintencionada para peticiones web salientes, dejando así expuestos datos potencialmente confidenciales.

Aunque esta vulnerabilidad no afecta a Fastly, los servidores web utilizados como orígenes posiblemente ejecuten diversos tipos de scripts, algunos de los cuales podrían ser vulnerables. Los clientes de Fastly pueden mitigar rápidamente esta vulnerabilidad filtrando el encabezado HTTP Proxy: al nivel de la CDN a través de VCL.

Más información

Encontrarás más información sobre esta vulnerabilidad y una lista de identificadores CVE aquí.