GraphQL Inspection

El WAF de última generación de Fastly ofrece la capacidad de analizar peticiones de GraphQL, aumentando así la visibilidad y la protección contra ataques mediante GraphQL.

En esta página

Visibilidad y protección para tus API de GraphQL

La evolución en el desarrollo de las API ha desempeñado un papel crucial en el crecimiento exponencial del número de aplicaciones dinámicas. Las organizaciones buscan formas más eficientes de acelerar los ciclos de lanzamiento, y esta rapidez está cambiando la canalización de CI/CD, desde la planificación de las versiones (desarrollo en cascada o ágil, por ejemplo) hasta la propia arquitectura.

REST y SOAP han resultado clave a la hora de escribir API, pero lo cierto es que la popularidad de GraphQL es cada vez mayor por su eficiencia, velocidad y especificidad.

El WAF de última generación de Fastly, con tecnología de Signal Sciences, ofrece una protección avanzada para tus aplicaciones, API y microservicios, dondequiera que estén, a partir de una única solución. Al añadir GraphQL Inspection, hemos ampliado la cobertura que damos a tus API, sin importar la arquitectura o la especificación que use el equipo de desarrollo.

Si bien REST se ha convertido en la norma a la hora de desarrollar API en las dos últimas décadas, GraphQL goza de una creciente popularidad al ofrecer una forma más eficiente de realizar las llamadas que necesitan las aplicaciones para funcionar.

Un nuevo estándar para la protección de API

El atractivo de GraphQL con respecto a REST reside en que permite al autor de la llamada solicitar justo la información que necesita, sin que se devuelvan datos irrelevantes. Esto se consigue en una sola llamada en vez de tener que realizar múltiples trayectos de ida y vuelta al backend, de modo que se disminuye la carga general del servidor.

La mayor adopción de un lenguaje de consultas y de código abierto como GraphQL demuestra que los desarrolladores están dejando de lado las API basadas en REST y prefieren una especificación más rápida y eficiente. GraphQL mejora la experiencia tanto de los desarrolladores como de los usuarios finales, pero no por ello deja de estar expuesto a los 10 principales ataques a API según OWASP, así como a vulnerabilidades propias de GraphQL.

El WAF de última generación de Fastly ofrece una cobertura que bloquea los ataques de inyección descritos por OWASP, los ataques de denegación de servicio y otras vulnerabilidades que puedan aprovecharse de las API de GraphQL. GraphQL Inspection da a tus equipos la posibilidad de adoptar tecnologías más novedosas sin aumentar el riesgo a la seguridad de la aplicación. Ofrecemos una protección integral para API que no interrumpe tu aplicación ni bloquea peticiones legítimas. No es de extrañar, pues, que casi el 90 % de nuestros clientes la utilicen en modo de bloqueo total.

Ventajas principales

Mayor visibilidad y cobertura ante ataques a las API

A medida que crece la superficie de las aplicaciones de tu organización, el WAF de última generación de Fastly da protección integral y escalable a todos tus activos de capa 7, con paridad completa entre funcionalidades. El personal puede aplicar las reglas de WAF ya existentes a peticiones de GraphQL y bloquear ataques, o bien crear reglas personalizadas dedicadas a gestionar el tráfico de GraphQL.

Protección para el desarrollo

Ayuda a tus desarrolladores a desplegar aplicaciones con las herramientas que prefieran, y sin ralentizar los ciclos de lanzamiento. Con GraphQL Inspection, las organizaciones pueden escribir API seguras sin privar al personal de desarrollo de la libertad y flexibilidad de trabajar con los lenguajes que se adaptan a sus flujos de trabajo.

Eficiencia operativa

GraphQL Inspection permite a las organizaciones disfrutar de las ventajas en eficiencia que aporta GraphQL sin poner en riesgo las aplicaciones.

Bloqueo de ataques de GraphQL

GraphQL Inspection, combinada con el WAF de última generación de Fastly, ofrece varias formas de aprovechar nuestro modelo patentado de seguridad:

Automatización

Como parte de nuestra solución preconfigurada, GraphQL Inspection analiza las peticiones de GraphQL e inspecciona su contenido en contexto. Si incluyen un ataque como los mencionados por OWASP, lo bloqueamos automáticamente sin configuración adicional de por medio.

Señales personalizadas

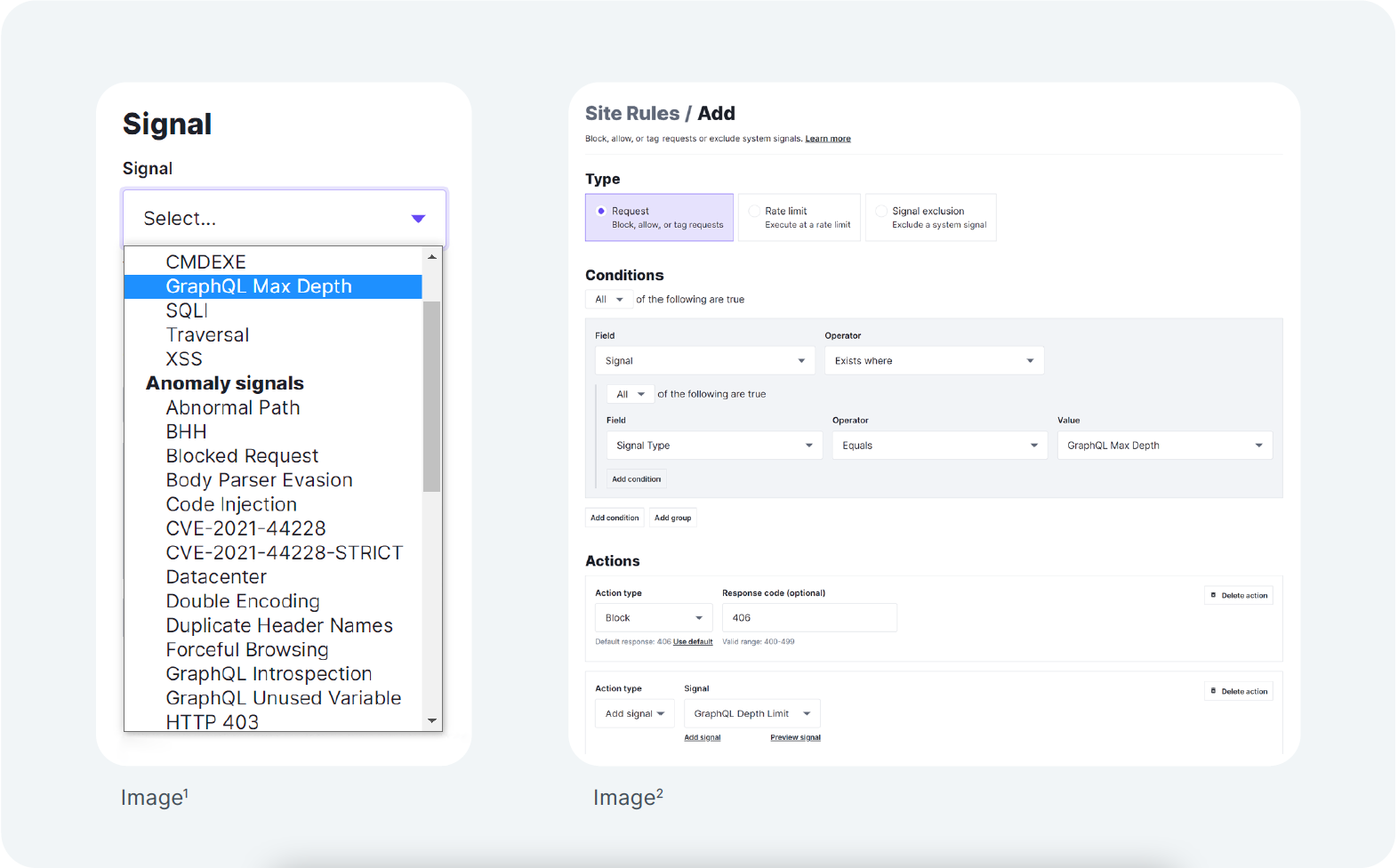

Fastly ofrece señales propias de GraphQL en la consola para dar una protección personalizada según la configuración del usuario. Con estas señales, puedes definir reglas que enruten peticiones al activarse ciertos umbrales o eventos. A continuación veremos algunas de estas señales.

Una señal es una etiqueta que describe una petición. Revela ciertas características de la petición, como los tipos de cargas útiles maliciosas que contiene o si se ha bloqueado.

Reglas de plantillas

Incluye una regla de plantilla para cuando se solicita un IDE de GraphQL. Los ataques a GraphQL ya se pueden ver a través de la consola.

undefined

Ejemplos de vulnerabilidades comunes de GraphQL y señales de anomalías del WAF de última generación

10 ataques principales a la seguridad de las API según OWASP

Ataques por inyección

Inyección de código SQL

Inyección de comandos

Falsificación de peticiones en el lado del servidor

Denegación de servicio

Controles de acceso no operativos

Vulnerabilidades propias de GraphQL

Profundidad máxima: consultas complejas que bloquean los servidores

Introspección: exposición pública de datos a través de consultas

Variables sin usar: indicio de ataque dentro de una petición

Recursos relacionados

Descubre antes que nadie aspectos clave de la seguridad de aplicaciones y API cuando estas usan GraphQL.

Fastly, nombrado «Challenger» en la categoría de protección de API y aplicaciones web (WAAP) en la nube. Compara los proveedores en este informe.

Fastly es el único proveedor que ha recibido el reconocimiento «Customers’ Choice» cinco años seguidos.

Descubre controles y valores predeterminados que te ayudarán a implementar GraphQL con éxito y de una forma más segura.