¿Qué es la seguridad de las API?

Las API hacen posible que las aplicaciones de software interactúen entre sí, por lo que son esenciales para los patrones del software moderno, como las arquitecturas de microservicios.

La seguridad de las API radica en las medidas que se toman para proteger las API ante ataques, usos incorrectos o accesos no autorizados. Al tratarse de productos comunes que dan paso a datos y funciones sensibles, cada vez se registran más intentos de ataques contra las API.

La seguridad de las aplicaciones web modernas descansa, en gran medida, en la seguridad de las API. Unas API seguras protegen datos confidenciales, como información personal o financiera, y previenen ataques que puedan poner en riesgo la integridad de las mismas API y de los sistemas a los que estén conectadas. Su uso es cada vez más común e importante entre los servicios y procesos de las empresas, por lo que resulta imprescindible protegerlas.

¿Por qué es tan importante la seguridad de las API?

Gracias a las API, las empresas pueden integrar distintos sistemas y tecnologías que permitan una comunicación rápida entre aplicaciones, lo cual, a su vez, aumenta la eficiencia y efectividad de las operaciones.

Sin embargo, las API también pueden entrañar riesgos de seguridad si no son objeto de una gestión y una protección adecuadas. No sería la primera vez que un atacante aprovecha vulnerabilidades en una API para acceder a datos confidenciales o inyectar código malicioso en aplicaciones, con las consiguientes violaciones de la seguridad de datos, bloqueos de sistemas y demás consecuencias de gravedad.

La seguridad de las API, pues, se convierte en algo esencial para garantizar la confidencialidad, integridad y disponibilidad de datos y recursos. Ante el auge de los microservicios y las arquitecturas sin servidores, casi todas las aplicaciones empresariales dependen de API para funcionar, y su seguridad ya es, hoy por hoy, una parte central de la seguridad moderna de la información al proteger el tráfico norte-sur y este-oeste entre aplicaciones.

La seguridad de las API también es básica para el cumplimiento normativo, dado que regulaciones como el RGPD, la HIPAA y las PCI DSS obligan a proteger los intercambios de datos confidenciales con fuertes medidas de seguridad y privacidad. En caso de no cumplir con estas normas, las empresas se exponen a multas económicas y consecuencias legales.

API REST y API SOAP

Las API modernas están diseñadas desde dos tipos de arquitectura principales:

REST: una API de transferencia de estado representacional (REST) es un servicio web que, mediante peticiones de protocolo de transferencia de hipertexto (HTTP), se comunica e interactúa con servicios o aplicaciones web.

SOAP: una API de protocolo simple de acceso a objetos (SOAP), por su parte, es un servicio web que utiliza lenguaje de marcado extensible (XML) para comunicarse e intercambiar datos entre aplicaciones o servicios.

Las API RESTful son muy populares a la hora de crear servicios y aplicaciones web, puesto que son independientes de la plataforma, es decir, los desarrolladores las pueden usar con cualquier lenguaje de programación o marco de trabajo que sea compatible con peticiones HTTP. Además, ofrecen gran escalabilidad y pueden lidiar de forma simultánea con peticiones de gran envergadura provenientes de múltiples clientes. Las API SOAP, por su parte, se suelen usar en entornos empresariales en los que la seguridad y la fiabilidad son primordiales. Ofrecen una forma estandarizada de intercambiar datos entre distintos sistemas, y pueden manejar complejos patrones de mensajes y operaciones. Sin embargo, las propias API SOAP también pueden ser más complejas y pesadas que otros servicios web y, por ello, conllevar más gastos de procesamiento y consumo de ancho de banda.

¿Qué es el «top ten» de la seguridad de las API según OWASP?

A raíz de las crecientes amenazas a la seguridad de las API, el Open Web Application Security Project (OWASP) ha publicado una lista con los 10 principales ataques dirigidos específicamente a las API. La lista de las 10 principales amenazas a la seguridad de las API, publicada por OWASP, es una completa guía que ayuda a las organizaciones a entender los riesgos y las amenazas que conllevan las API, y cómo se pueden proteger. Esta es la lista:

API1:2023 Autorización de nivel de objeto dañada: la autorización de nivel de objeto es un mecanismo de control de accesos que se suele implementar en el código para validar que un usuario solo pueda acceder a los objetos a los que tiene autorización para acceder.

API2:2023 Autenticación dañada: se deben proteger tanto los puntos de conexión como los flujos de autenticación, y la funcionalidad de «Contraseña olvidada/Restablecer contraseña» debería tratarse como parte de los mecanismos de autenticación.

API3:2023 Autorización de nivel de propiedad de objeto dañada: cuando se permite el acceso de un usuario a un objeto mediante un punto de conexión de API, es clave validar que el usuario tenga acceso a las propiedades del objeto concreto al que intenta acceder.

API4:2023 Consumo de recursos ilimitado: para atender las peticiones de API son necesarios recursos como ancho de banda, CPU, memoria y almacenamiento. A veces, los proveedores de servicios ponen estos recursos a disposición mediante integraciones de API y dispositivos de pago por petición, como el envío de correos electrónicos o mensajes de texto, llamadas, validación biométrica, etc.

API5:2023 Autorización de nivel de función dañada: la mejor manera de detectar problemas en la autorización de nivel de función consiste en analizar en profundidad los mecanismos de autorización.

API6:2023 Acceso no restringido a procesos empresariales confidenciales: un punto de conexión de API es vulnerable si expone un proceso empresarial confidencial sin restringir el acceso al mismo.

API7:2023 Falsificación de peticiones del lado del servidor: los errores que conducen a la falsificación de peticiones del lado del servidor (SSRF) se dan cuando una API captura un recurso remoto sin validar la URL que haya proporcionado el usuario. Así, un atacante puede obligar a la aplicación a enviar una petición creada expresamente a un destino inesperado, aun cuando se disponga de un firewall o una VPN.

API8:2023 Configuración incorrecta de las funciones de seguridad: la API puede quedar vulnerable si no cuenta con la debida protección, no están instaladas las últimas revisiones, existen discrepancias en el modo de procesamiento de peticiones entrantes, no hay seguridad de la capa de transporte (TLS), etc.

API9:2023 Gestión incorrecta del inventario: por su naturaleza conectada y descentralizada, las API y las aplicaciones modernas acarrean nuevos desafíos. Es importante que las organizaciones conozcan al dedillo y tengan visibilidad de sus API y puntos de conexión de API, así como de la forma en que almacenan o comparten datos con terceros.

API10:2023 Consumo peligroso de API: los desarrolladores tienden a confiar más en datos provenientes de API de terceros que en la opinión de los usuarios, sobre todo si se trata de la API de una empresa conocida. Por esta razón, suelen aplicar estándares de seguridad más débiles a la hora de, por ejemplo, validar y limpiar opiniones.

Prácticas recomendadas en la seguridad de las API

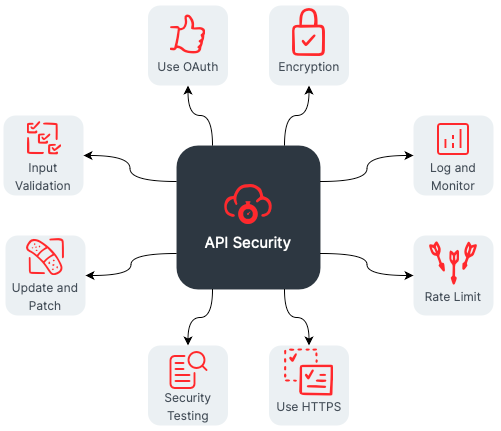

Es básico seguir las prácticas recomendadas en la seguridad de las API para garantizar la protección y la privacidad de las comunicaciones entre servicios. Estas son algunas de las prácticas recomendadas:

Usar HTTPS: usa siempre HTTPS en vez de HTTP, dado que el primero cifra los datos en tránsito e impide, así, los ataques de intermediario.

Usar autenticación: implementa mecanismos de autenticación para garantizar que solo puedan acceder a la API los usuarios autorizados. Para ello, puedes utilizar OAuth o una solución de autenticación basada en tokens.

Usar cifrado: para salvaguardar la confidencialidad de tus datos, utiliza siempre métodos de cifrado del tipo Advanced Encryption Standard (AES) o SSL/TLS.

Usar limitación de volumen y de peticiones: establece límites de volumen en el método y la frecuencia de las llamadas a la API para impedir ataques de denegación de servicio (DoS). La limitación de volumen también puede servir para equilibrar el acceso y la disponibilidad, al regular las conexiones de los usuarios.

Usar seguridad para los mensajes: protege la integridad y la confidencialidad de los mensajes usando, por ejemplo, cifrado XML y una firma XML.

Usar validación de entrada: valida todos los datos de entrada para impedir ataques varios, como inyección de SQL (SQLi) o scripting entre sitios (XSS).

Usar controles de acceso basados en roles (RBAC): implementa RBAC para restringir el acceso a funcionalidades o datos sensibles.

Registrar y supervisar: implementa un mecanismo de supervisión y creación de registros en tiempo real para detectar y responder ante incidentes de seguridad.

Mantén el software actualizado: mantén al día todos los programas, incluidos el sistema operativo, los servicios web y los marcos de aplicaciones web, con las últimas revisiones y actualizaciones de seguridad.

Pruebas de seguridad: pon a prueba la seguridad con cierta frecuencia para identificar vulnerabilidades y riesgos potenciales.

Si sigues estas prácticas recomendadas de seguridad, contribuirás a proteger tus puntos de conexión de API de posibles ataques.

Prueba Fastly gratis hoy mismo.