¿Qué es un ataque de DDoS?

Antes de protegerte contra un ataque de denegación de servicio (DOS), es necesario definir qué es. Un ataque de DoS es un intento malicioso de interrumpir la disponibilidad del sistema atacado, que puede ser desde una aplicación o sitio web, hasta los propios usuarios finales. Los ciberdelincuentes consiguen que el sistema se venga abajo generando una cantidad enorme e inusual de paquetes. Por su parte, un ataque de denegación de servicio distribuido (DDoS) sucede cuando el atacante se sirve de múltiples fuentes comprometidas para lanzar un ataque de volumen.

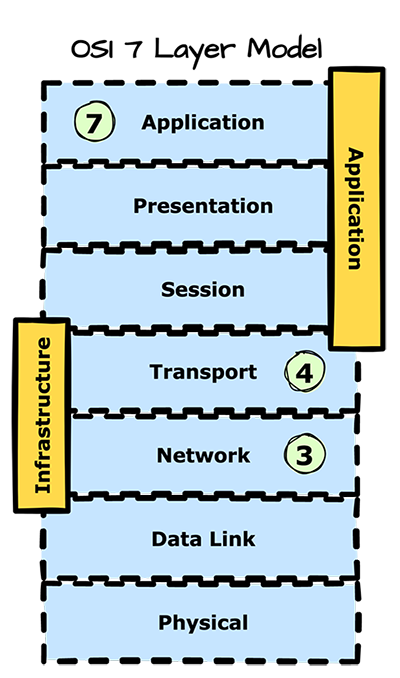

Podemos agrupar los ataques de DDoS según la capa de la interconexión de sistema abierto (OSI) que sufra el ataque. Lo más común es que el blanco sean las capas de red (capa de OSI 3), de transporte (capa de OSI 4) y de aplicación (capa de OSI 7). Hoy en día, hay pocos ciberataques que tengan tanta capacidad de daño y sobrecarga como los de DDoS. No es de extrañar, pues, que NortonLifeLock los defina como «una de las armas más potentes de internet». Estos ataques maliciosos pueden suceder en cualquier momento y hacer que caigan servicios y sitios web, con las grandes pérdidas económicas que ello conlleva. Lo más inquietante es que el número de ataques de DDoS a nivel mundial no para de subir: hace poco, un estudio reveló un aumento interanual del 29 % en el último trimestre de 2021.

¿Qué es un ataque de DDoS a la capa 3/4?

Las capas 3 y 4 son las de la infraestructura. Los ataques de DDoS a estas capas pueden ser desbordamientos de SYN, desbordamientos de UDP o asaltos al protocolo de mensajes de control de internet (ICMP), entre otros. La capa 3 es la capa de la red que se encarga de decidir qué recorrido físico toman los datos a través de la red, mientras que la capa 4 facilita la transferencia de datos entre servidores y garantiza tanto su integridad como la efectiva transferencia realizada por el protocolo de control de transmisión (TCP). Para asaltar estas dos capas, se genera un volumen enorme de tráfico con la intención de sobrecargar los servidores o la capacidad disponible de la red. Lo bueno, no obstante, es que este tipo de ataques presenta características inconfundibles, de modo que son fáciles de detectar y mitigar.

¿Qué es un ataque de DDoS a la capa 7?

La capa 7 es la capa de la aplicación. Estos ataques no suelen prodigarse tanto, pero son más sofisticados. En lo que a volumen se refiere, no lo fían todo a un flujo repentino de tráfico como los ataques a la capa de la infraestructura, pero aun así asaltan partes críticas de la aplicación y afectan negativamente a su rendimiento. Por ejemplo, pueden desbordar la página de inicio de sesión de una aplicación, o atacar una API vulnerable con una petición de búsqueda que consuma grandes recursos, de modo que empeora la experiencia de los usuarios finales. Además, defenderse de manera reactiva acaba saliendo caro: las pymes se dejan, de media, 120 000 USD en la recuperación del servicio y la gestión de las operaciones durante un ataque de DDoS.

Cómo proteger tus aplicaciones

**Entiende los patrones del tráfico

**La primera línea de protección consiste en crear un perfil del tráfico, que incluya las características de tráfico legítimo y fije unas expectativas de volumen de tráfico en la red. Si supervisas el tráfico a través de este perfil, podrás configurar las reglas para que acepten todo el tráfico que pueda manejar la infraestructura sin que ello afecte a los usuarios finales. La limitación de volumen aporta una referencia que se puede complementar con métodos de detección avanzados que validen el tráfico mediante el análisis de variables adicionales. Basta con un pequeño lapso en la seguridad para que tu red y servidores sufran daños irreparables, y tus empleados pasen por las cinco fases emocionales de un ataque de DDoS. Así pues, es mejor hacer las cosas bien desde el principio.**Minimiza la exposición

**Una de las formas más sencillas de mitigar los ataques de DDoS es reducir la superficie susceptible de ataque, ya que ello disminuye vulnerabilidades y te permite concentrar las defensas en un solo lugar. Debes asegurarte de que no expones tus aplicaciones y servidores a puertos, protocolos y otras aplicaciones con los que no vaya a haber comunicación alguna. A menudo, esto se puede conseguir colocando los recursos de tu infraestructura detrás de una red de distribución de contenidos (CDN) que actúe como proxy y limite el tráfico directo de internet a ciertas partes de tu infraestructura. En otros casos, puedes usar un firewall o listas de control de acceso (ACL) con el fin de controlar el tráfico que llega a aplicaciones determinadas.**Despliega un firewall de aplicaciones

**Si tu aplicación tiene acceso a internet, recibirás múltiples ataques todos los días. De media, una aplicación conectada a internet es objeto de ataque cada 39 segundos. Para protegerse, se recomienda usar un firewall de aplicaciones web (WAF). Puedes empezar activando la mitigación de los 10 principales tipos de ataques según OWASP, para luego crear un perfil de tráfico personalizado contra otras peticiones no válidas, como aquellas que intentan infiltrarse desde direcciones IP maliciosas conocidas o desde lugares del mundo con los que no trabajas. Un WAF resulta útil para mitigar ataques, ya que cuentas con un servicio de soporte curtido que estudiará la heurística del tráfico y creará defensas hechas a medida para tu aplicación.**Diseña pensando en la escalabilidad

**No es lo mejor como única solución, pero piensa en aumentar tu capacidad de ancho de banda (tránsito) o de servidor (informática) para amortiguar y mitigar ataques. Cuando diseñes y compiles tus aplicaciones, asegúrate de tener conectividad redundante a internet para lidiar con los picos de tráfico. Es práctica común utilizar el equilibrio de carga para supervisar e intercambiar cargas entre los recursos disponibles con el fin de evitar una sobrecarga en el momento menos pensado. Además, puedes crear tus aplicaciones web pensando en una CDN, añadiendo una capa a la infraestructura de la red que será la que distribuya contenido más cerca de tus usuarios finales. La mayoría de los ataques de DDoS son exponenciales y consumen enormes cantidades de recursos, de modo que tu aplicación debe adaptarse con agilidad al volumen del ataque, ya sea para crecer o menguar. Una CDN, al estar descentralizada, reparte el ataque hasta que se absorbe con facilidad. Por si fuera poco, las CDN abren la posibilidad de utilizar más métodos que desbaraten hasta los ataques más sofisticados. Con los perfiles de ataques, las CDN pueden ralentizar o eliminar el tráfico malicioso.

¿Y ahora, qué?

Para luchar contra los sofisticados ataques de DDoS de la actualidad, más vale prevenir que curar. Asegúrate de que tu organización cuenta, en todo momento, con la preparación y la capacidad para lidiar con volúmenes de tráfico de servidores o de peticiones de la red mucho más grandes de los que en principio necesitas. Si aún no has tomado medidas, te animamos a que lo hagas cuanto antes.

A la hora de luchar contra ataques de DDoS, Fastly está aquí para ayudarte. Nuestra red, al encontrarse repartida por todo el mundo y disponer de gran capacidad de ancho de banda, es capaz de absorber ataques de DDoS. De hecho, la red de Fastly actúa como centro de depuración de DDoS para que nunca tengas que sacrificar el rendimiento por la protección. Podrás responder en tiempo real y cortar el paso a peticiones maliciosas en el borde de nuestra red.