Fastly ha introducido un WAF Simulator</u> para facilitar a sus clientes la realización de pruebas y validación de reglas. Mientras que el método convencional requiere la creación y el envío de tráfico nocivo simulado a tu sitio web tras la implementación de una regla, nuestro simulador del WAF permite validar las reglas a través de la API de Fastly. Este nuevo método optimizado aporta varias ventajas significativas a la hora de someter a pruebas las reglas de tu WAF.

Precisión mejorada: puedes elaborar peticiones concretas que activen la regla que estés probando para confirmar si la misma bloquea o marca la petición como debería.

Pruebas seguras y controladas: comprueba cómo se gestiona el tráfico real dentro de un entorno simulado, en vez de experimentar con reglas alteradas que manejen tráfico potencialmente malicioso en tu entorno real de producción.

Flujos de trabajo eficientes: puedes probar una regla rápida y fácilmente sin tener que configurar una compleja infraestructura de pruebas, de modo que necesitarás menos recursos humanos y tecnológicos.

Repetibilidad: pueden hacer falta varios intentos para que una regla funcione como es debido, o puede que haga falta una verificación continuada. Prueba todas las veces que necesites para confirmar que la regla funciona correctamente.

Integración unificada: los usuarios ya no necesitan pasar de una herramienta o un sistema a otro para completar las pruebas; todo lo que necesitan está en un mismo sitio.

Desde el despliegue hasta la integración con herramientas existentes, pasando por las pruebas, Fastly ofrece un conjunto integral de funcionalidades pensadas para optimizar tus flujos de trabajo de DevSecOps, facilitar la seguridad de tu organización y reforzarla.

Despliegues flexibles

Todo empieza con los despliegues. Fastly es compatible con varias opciones de instalación y despliegue. Somos agnósticos en cuanto a infraestructura y nos integramos con nuevos modelos, como los contenedores, Kubernetes y las mallas de servicios, así como con elementos de red como el edge y las puertas de enlace de API. Estas integraciones dan cabida a todo un conjunto descentralizado de tráfico de API y aplicaciones web en varios tipos de arquitecturas, tanto locales como en la nube, y la mayoría de nuestros clientes ya están automatizando estos despliegues.

Modelo de responsabilidad compartida

La visión moderna de la seguridad parte de un modelo de «responsabilidad compartida»; es decir, las visiones compartimentadas dejan paso a una responsabilidad compartida de las tareas de seguridad durante todas las fases del proceso de distribución, entre las que se pueden incluir la gestión de conjuntos de reglas del WAF y de alertas de servicios que desarrolles.

El WAF de última generación de Fastly (NGWAF)</u> está creado siguiendo el modelo de la responsabilidad compartida. Los administradores o equipos de seguridad pueden ejercer una gobernanza a nivel corporativo o de la organización, con la capacidad de crear conjuntos de reglas y políticas estipuladas a nivel central y aplicadas a cada sitio. Así, los equipos pueden configurar y gestionar los conjuntos de reglas de las aplicaciones y los servicios que crean mientras que los administradores conservan una visibilidad general.

Compatibilidad con Terraform

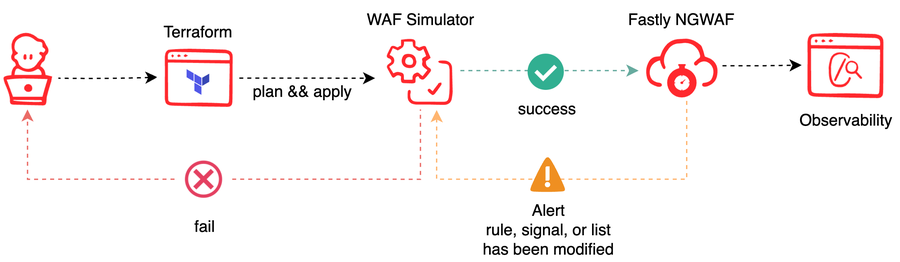

Creamos el NGWAF centrándonos en la API, de modo que puedas automatizar tareas que normalmente se realizan de forma manual en la consola de gestión. Por ejemplo, puedes automatizarlas usando nuestro proveedor de Terraform, la herramienta de infraestructura como código de HashiCorp. Se trata de una de las herramientas más populares entre los equipos de DevOps a la hora de automatizar tareas de infraestructura, que pueden incluir recursos de AWS, GCP y Azure, entre muchos otros. Se utiliza para aprovisionar, actualizar y destruir recursos de infraestructura mediante la API de un proveedor.

Por ejemplo, un cliente con una gran cartera de aplicaciones puede tener cientos o incluso miles de sitios, y cada sitio puede tener a su vez múltiples señales, listas y conjuntos de reglas de WAF personalizadas, todo lo cual se vuelve insostenible. Terraform ofrece una forma estructurada y controlada por versiones para gestionar estas configuraciones, de manera que se reducen el tiempo y los recursos dedicados a la gestión del WAF.

La figura 4 ilustra, a modo de ejemplo, la regla de un sitio con Terraform que vincula y etiqueta una petición con una ruta dentro de una lista de puntos de conexión de API de cuentas sensibles.

resource "sigsci_site_rule" "sensitive_account_api" {

site_short_name = var.site_name

type = "request"

group_operator = "all"

requestlogging = "sampled"

enabled = true

reason = "monitor sensitive account api endpoints"

expiration = ""

conditions {

type = "single"

field = "path"

operator = "inList"

value = sigsci_site_list.sensitive_account_api.id

}

actions {

type = "addSignal"

signal = sigsci_site_signal_tag.sensitive_account_api.id

}

}Simulador del WAF

Una vez creada una regla, siempre es recomendable validar que la regla actúe como se espera. Es importante probar las reglas, porque así comprobamos que el WAF sigue funcionando correctamente por mucho que cambie y evolucione la aplicación a la que protege. Cuando se añaden nuevas reglas, se cambian reglas existentes o se modifica la aplicación protegida por el WAF, las pruebas sirven para asegurarnos de que esos cambios no introduzcan nuevos errores ni regresiones que debiliten la protección. Además, hay muchas organizaciones que están sujetas a requisitos de cumplimiento, y estas pruebas frecuentes pueden demostrar que cumples con los estándares exigibles.

El simulador del WAF de Fastly permite a nuestros clientes validar las reglas contrastándolas con nuestra API sin necesidad de pasar de una herramienta o un sistema a otro para completar las pruebas. Los clientes pueden probar y validar reglas dentro de la consola de uso, o bien pueden servirse de la API para integrar las pruebas en sus canalizaciones de CI/CD. La figura 5 ilustra la prueba de la regla de un sitio en la consola que vincula y etiqueta una petición con una ruta dentro de una lista de puntos de conexión de API de cuentas sensibles.

Integraciones

Las integraciones externas son un componente clave de cualquier flujo de trabajo de DevSecOps y contribuyen a la productividad del personal, puesto que no es necesario cambiar entre tantos contextos ni gestionar distintos paneles. Los flujos de trabajo suelen implicar múltiples herramientas y servicios, y las integraciones externas ayudan a mantenerlo todo conectado, lo cual puede abarcar desde notificaciones y tickets para garantizar el seguimiento y la gestión de eventos, hasta integraciones para enviar registros del NGWAF a un sistema de administración de eventos e información de seguridad (SIEM). Los registros del NGWAF contienen intentos de ataques, amenazas conocidas y actividad sospechosa, datos que resultan útiles para mejorar la respuesta ante incidentes de seguridad como demuestra la figura 6, que se puede ver a continuación. Algunas organizaciones prefieren centralizar sus datos en un SIEM, que puede facilitar la identificación y respuesta ante amenazas de seguridad, la detección de anomalías y la realización de investigaciones forenses.

Automatización del flujo de trabajo de DevSecOps

El NGWAF se ha diseñado pensando en los profesionales de DevOps y DevSecOps. Sus funcionalidades principales facilitan los flujos de trabajo automatizados dentro de canalizaciones de CI/CD y ofrecen compatibilidad con un gran número de stacks tecnológicos. Estamos hablando de despliegues automatizados, el uso de Terraform para aprovisionar reglas, la validación continua de reglas mediante el simulador del WAF y la visibilidad de principio a fin mediante la consola de gestión o la herramienta externa que prefieras.

Desde el despliegue hasta la validación de reglas, pasando por una supervisión exhaustiva, el NGWAF de Fastly refuerza la seguridad, simplifica la gestión y garantiza que tus servicios sean estables y seguros para ponerse a la cabeza del cambiante panorama digital. ¿Quieres ver qué puede aportar el NGWAF a tu negocio? Haz la vida más fácil a DevOps con la seguridad de Fastly.</u>

Recursos adicionales: