Hace poco publicamos una entrada del blog</u> en la que contábamos qué es el bloqueo por umbrales y por qué en Fastly nos hemos posicionado como nadie para ofrecer esta funcionalidad avanzada. Te aconsejamos que la leas antes de continuar, ya que esta entrada se puede considerar una segunda parte en la que ofreceremos orientación y explicaremos metodologías para sacar todo el partido a los umbrales según las necesidades de tu organización.

El bloqueo por umbrales es la forma más sencilla de reducir los falsos positivos y activar el modo de bloqueo cuanto antes, además de uno de los principales motivos por los que casi el 90 % de nuestros clientes utilizan nuestro modo de bloqueo total</u>, a diferencia de lo que ocurre con otros WAF.

Esto es lo que les digo a todos los clientes cuando empiezan a trabajar con Fastly: gracias a nuestro WAF de última generación, el modo de bloqueo se puede activar desde el primer momento para reforzar la seguridad al máximo, pero entendemos que no todo el mundo tiene la misma tolerancia al riesgo. El WAF de última generación de Fastly</u> ofrece un enfoque flexible que brilla con luz propia en un panorama tan dinámico como el de la ciberseguridad, sobre todo ahora que las amenazas evolucionan rápidamente y las soluciones universales no siempre resultan adecuadas. Esta flexibilidad ayuda a bloquear con confianza sin preocuparse de que el tráfico legítimo sufra interrupciones. Veamos cómo puedes sacar todo el partido a esta funcionalidad.

Prácticas recomendadas para el ajuste de umbrales

Muchos clientes empiezan a reducir los umbrales en cuanto se dan cuenta de lo preciso que es el WAF de última generación. Te recomiendo que sigas estos tres pasos cuando te plantees ajustarlo:

Determinar la aversión al riesgo

Fijar una cronología y ponerse en marcha

Supervisar los ajustes hasta alcanzar el umbral óptimo

Al final de este proceso, el WAF de última generación estará ajustado a la perfección según los requisitos concretos de seguridad y el perfil de riesgo.

Determina la tolerancia inicial al riesgo

El primer paso para ajustar los umbrales agregados consiste en determinar los valores iniciales según la tolerancia al riesgo de tu empresa. Utiliza la tabla de abajo para ir reduciendo progresivamente el umbral agregado de forma predeterminada:

Tolerancia al riesgo | Umbral inicial recomendado |

|---|---|

0 (mínima aversión al riesgo) | Empezar por el bloqueo inmediato más estricto (1) sin umbrales |

1 | 10 % del valor predeterminado |

2 | 20 % del valor predeterminado |

3 | 30 % del valor predeterminado |

4 | 40 % del valor predeterminado |

5 | 50 % del valor predeterminado |

6 | 60 % del valor predeterminado |

7 | 70 % del valor predeterminado |

8 | 80 % del valor predeterminado |

9 | 90 % del valor predeterminado |

10 (máxima aversión al riesgo) | Empezar por los umbrales predeterminados de serie |

Cuando tengas los valores iniciales, tendrás que fijar un cronograma para el ajuste de los umbrales. Así, tu organización podrá mantener el rumbo hacia el bloqueo instantáneo y garantizar que el tráfico legítimo se vea lo menos afectado posible.

Por norma general, recomiendo ajustar los umbrales agregados a lo largo de dos semanas y seguir uno de los dos métodos siguientes a la hora de fijar la cronología.

De más a menos

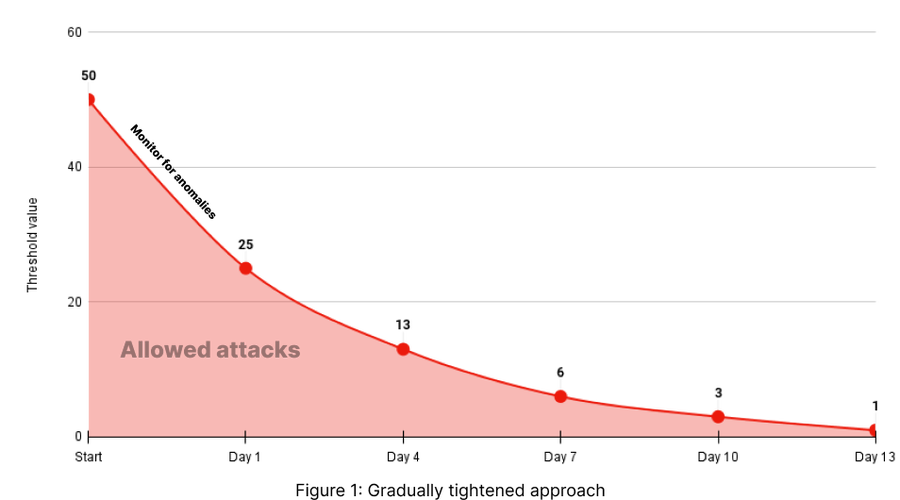

Empieza por el umbral que hayas escogido en la tabla de arriba y divide su valor por la mitad cada tres días hasta dar con el umbral adecuado. Si la tolerancia inicial al riesgo estaba entre 4 y 10, te recomiendo este método (figura 1).

Día 1: empieza por un umbral que sea el 50 % del inicial. El objetivo de esta fase es observar cómo responde el sistema a un ajuste más o menos permisivo.

Día 4: divide el valor del día 1 por la mitad. Llegados a este punto, el tráfico no deseado debería haber empezado a reducirse sin cortar el paso a los usuarios legítimos.

Día 7: divide el valor del día 4 por la mitad. Este ajuste en el ecuador del proceso es fundamental para evaluar el efecto de una seguridad más estricta en el tráfico.

Día 10: divide el valor del día 7 por la mitad. El equilibro entre la seguridad y la capacidad de acceso suele quedar de manifiesto durante esta fase.

Día 13: por último, pon en marcha el bloqueo inmediato y más estricto. Esta fase representa la culminación de este proceso en el que se ha ido aumentando la seguridad y el WAF de última generación alcanza el nivel máximo de supervisión.

De menos a más

Otro método consiste en empezar por una detección estricta a partir del umbral obtenido anteriormente e ir aumentando sus valores cada tres días hasta dar con el umbral adecuado. Resulta especialmente útil para las organizaciones con una tolerancia al riesgo de entre 1 y 3 que opten por activar el modo de bloqueo inmediato o uno adyacente desde el primer momento porque se ha observado una anomalía o un posible falso positivo tras analizar los registros de peticiones. En caso de que no se detecte nada durante un intervalo, hay que reducir el umbral en un 50 % hasta que se alcance el bloqueo instantáneo, si es que no se ha alcanzado ya.

Es fundamental prestar mucha atención al rendimiento del sistema y la naturaleza del tráfico durante este proceso, ya que estas observaciones servirán para saber si se deben seguir modificando los umbrales o si los ajustes actuales son óptimos. Echemos un vistazo a las herramientas de observabilidad que ofrece Fastly para no pasar nada por alto.

Supervisa el tráfico para ajustar los umbrales agregados con conocimiento de causa

Los clientes del WAF de última generación de Fastly disponen de herramientas de observabilidad muy intuitivas con las que saber cómo afectan los ajustes en los umbrales agregados al tráfico legítimo. Te aconsejo que sigas estos pasos para valorar la eficacia del WAF de última generación entre cada intervalo.

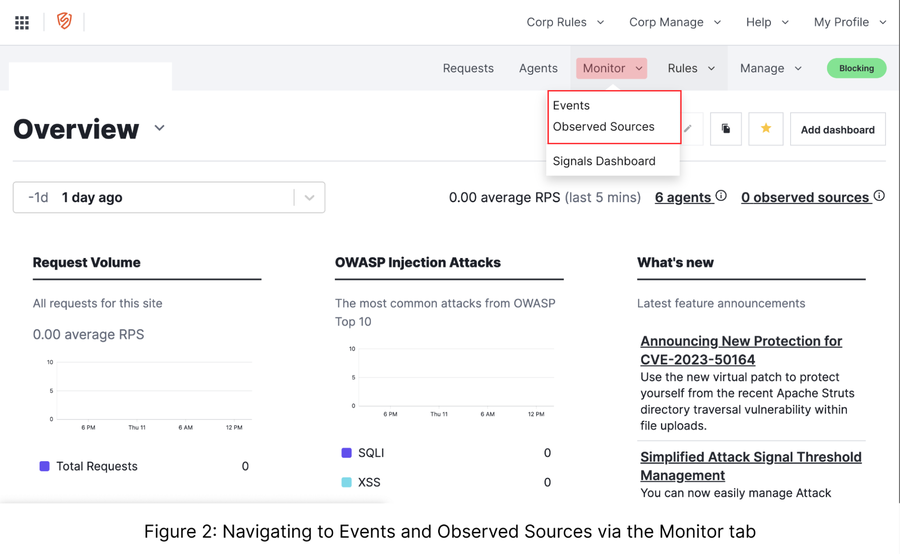

Puedes elegir entre dos opciones en el menú desplegable Monitor (figura 2):

Events: direcciones IP que han superado los umbrales agregados

Observed Sources: direcciones IP que se acercan a un umbral agregado

Uso de la pestaña Events para comprobar que se bloquean las IP correctas

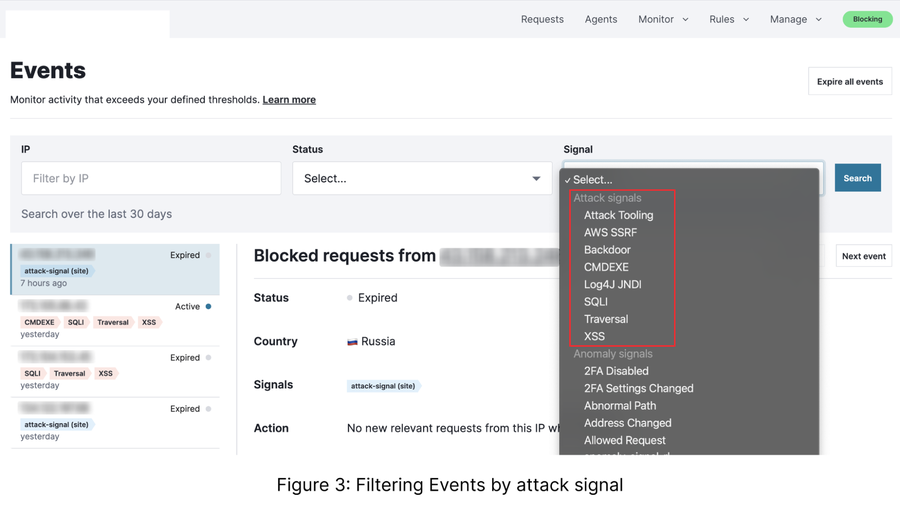

La pestaña Events muestra todas las direcciones IP que están bloqueadas y, por tanto, no pueden enviar más cargas útiles de ataque. De forma predeterminada, en esta página aparecen todas las IP bloqueadas, incluidas aquellas que se han bloqueado mediante una regla o decisión ajena a los umbrales agregados. Para centrarte en los bloqueos generados por los umbrales agregados, selecciona el filtro y baja hasta la sección Attack Signals.

Esta sección muestra todos los ataques, así que ve filtrando por cada señal de ataque en busca de anomalías antes de modificar el umbral agregado de acuerdo con la cronología.

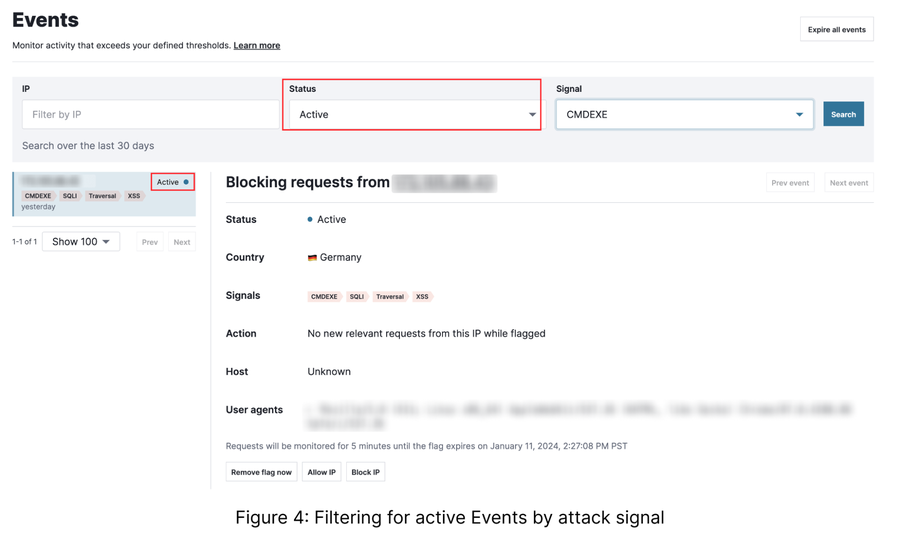

Con toda probabilidad, verás IP que se han bloqueado activamente

(figura 4).

Te recomiendo que les eches un vistazo para asegurarte de que se han tomado las decisiones acertadas en lo relativo al bloqueo. Si no lo tienes del todo claro, Fastly te da la posibilidad de examinar los registros de peticiones</u>. Esta funcionalidad te vendrá de perlas para analizar a fondo cada petición e identificar los patrones y los matices que no se aprecian a simple vista. Aunque no suele haber falsos positivos, existe la posibilidad de que te topes con algo que parezca uno de ellos durante el proceso de ajuste. En ese caso, abre un ticket de soporte para que nuestro equipo te eche una mano.

Cuando hayas comprobado y resuelto todas las anomalías, repite este proceso al menos una vez por intervalo para asegurarte de que el tráfico legítimo no se vea afectado.

Uso de la pestaña Observed Sources para saber qué IP están cerca del bloqueo

La pestaña Observed Sources muestra todas las direcciones IP que están cerca de un bloqueo. Al igual que en la pestaña Events, aquí aparecen datos que no necesitas en este momento, así que selecciona Flagged IPs y filtra por Attack Signals para comprobar las actividades pertinentes. Cuando hayas filtrado por una señal de ataque, sigue el mismo proceso que en la sección anterior si el intervalo y la aversión al riesgo están en consonancia o utiliza esta información a modo de indicador y fíjate en el número de direcciones IP que figuran en la lista, puesto que es posible que se bloqueen tras el siguiente ajuste. Si prestas atención a estas dos pestañas, te asegurarás de que las medidas de seguridad sean cada vez más eficaces sin que se resienta el tráfico legítimo.

No pasa nada si solo ves unas cuantas IP. No obstante, si el número es elevado, es posible que la pestaña Events se llene después del siguiente ajuste.

Más allá del ajuste de los umbrales agregados

¿Has llegado al final del cronograma? Pues eso significa que ya has alcanzado el modo de bloqueo instantáneo o estás a punto de hacerlo, así que te doy la enhorabuena. Eso sí, recuerda que no es necesario tener siempre activado el modo de bloqueo instantáneo. Ahora que conoces bien el sistema, puede ser buena idea ajustar los umbrales para evitar que afecten negativamente al tráfico durante periodos de tráfico elevado como el Black Friday</u>.

Si tu organización quiere que la seguridad de su entorno sea aún más estricta, cada una de las señales de ataque que aparecen en la pestaña Monitoring cuenta con su propio umbral que se puede ajustar. Si sigues un proceso similar al que hemos descrito, puedes aumentar el umbral agregado a partir de tus observaciones y aun así limitar los ataques con más presencia en tu entorno.

Las herramientas incluidas en el WAF de última generación de Fastly se adaptan totalmente a tus requisitos en materia de seguridad y tu perfil de riesgo para ofrecerte la máxima protección. Nuestras indicaciones te ayudarán a familiarizarte con el sistema y optimizar tu estrategia de seguridad.

¿Aún no trabajas con Fastly? Habla con nosotros</u> para conocer a fondo esta y otras funcionalidades del WAF de última generación. Si ya trabajas con Fastly y necesitas ayuda para reforzar tu estrategia de seguridad, puedes contar con nuestro equipo de Security Solutions Architects. Ponte en contacto con tu Account Manager de Fastly para obtener más información.