Los ciberataques son un asunto muy serio y, aunque está claro que lo importante es bloquearlos cuanto antes, hacerlo con confianza es más complejo. Hay que tener en cuenta que todo usuario legítimo que quede afectado por una decisión de bloqueo equivocada representa una posible pérdida de reputación o de ingresos. Aquí empieza la evolución del bloqueo porque, si bien se acepta que los firewalls de aplicaciones web (WAF) son necesarios para mantener la seguridad de la capa 7, existe la creencia de que son de herramientas eminentemente manuales que crean demasiados falsos positivos para el valor que añaden.

El dilema de los falsos positivos y el papel de las expresiones regulares

Para entender el dilema de los falsos positivos, es importante poner la mirada en cómo otros WAF crean la mayoría de sus decisiones de bloqueo: mediante reglas de expresiones regulares (regex). Las reglas de regex vienen repletas de complejidades</u>, pero son el método de detección principal que usan los otros WAF, de modo que apenas existen organizaciones que saquen todo el provecho a su WAF. El problema con las regex es que las reglas tienen que rozar la perfección para garantizar que el tráfico legítimo no quede afectado. Para colmo, van apareciendo nuevas vulnerabilidades y exposiciones comunes (CVE) y otras vulnerabilidades de menor importancia, por lo que las reglas que ahora funcionan a la perfección necesitarán actualizaciones a su debido tiempo para mantener la eficacia.

Para muchos equipos que intentan alcanzar este nivel, estamos hablando de algo imposible. Su WAF antiguo creará falsos positivos, generará un trabajo sin fin para el personal de seguridad que se ocupe de ajustarlos y, por consiguiente, sobrepasará el coste estimado que vendió el equipo comercial de turno. La realidad de los profesionales de la seguridad moderna es que, para gozar de efectividad ante la retahíla de ataques dirigidos a sus aplicaciones, necesitan flexibilidad. Aquí le toca entrar en juego al bloqueo basado en umbrales.

La flexibilidad, más fácil con el bloqueo por umbrales

Tanto los requisitos del negocio como el tráfico general tienen sus subidas y bajadas, por lo que es imprescindible ser flexibles para decidir cuándo bloquear y cuándo no con confianza, afectando al mínimo al tráfico legítimo. Piensa, por ejemplo, en picos de tráfico durante la campaña de Navidad o grandes rebajas u ofertas: puede ser interesante para el negocio relajar el nivel de bloqueo, dentro de lo posible. En estas situaciones, una cierta flexibilidad con el bloqueo por umbrales ayudará a las organizaciones a aprovechar oportunidades de negocio contando con la protección que crean adecuada.

Podemos ver el bloqueo por umbrales como una limitación de volumen solamente para ataques validados. Cuando se combina con reglas hechas a la medida del entorno de tu organización, esta funcionalidad cubre las lagunas que dejarían las decisiones binarias o las capacidades de limitación de volumen establecidas que ofrecen muchos proveedores. Así, las organizaciones gozan de mayor confianza ante las decisiones de bloqueo.

Mecánica del bloqueo por umbrales

El bloqueo por umbrales es una funcionalidad propia y única de Fastly que está disponible para todos los clientes de nuestro WAF de última generación. Esta metodología empieza con el motor privado de detección de Fastly, SmartParse</u>. Aquí</u> presentamos una lista exhaustiva de los ataques que SmartParse señala por defecto: en general, son los ataques que se pueden encontrar en la lista de los 10 principales riesgos para la seguridad de las aplicaciones</u> que publica OWASP. Cuando SmartParse detecta una petición con carga útil nociva, marca la petición con el tipo de ataque. Se podría decir que es un pulgar hacia arriba o hacia abajo muy acertado, y es por eso que aproximadamente un 90 % de nuestros clientes ejecuta la solución en modo de bloqueo total, lo cual contrasta con el 35 % que alcanzan los WAF antiguos.

Se van contando los ataques señalados, y los equipos pueden decidir fácilmente el número de peticiones marcadas que sirve de umbral para impedir que la IP siga enviando nuevas cargas útiles. Donde otros WAF presentan a las organizaciones dos opciones solamente (permitir o bloquear una petición) o bien les obligan a intentar implementar umbrales mediante reglas con posibles defectos, el bloqueo por umbrales recurre a las decisiones hiperprecisas por contexto de SmartParse para ayudar a los equipos a ajustar con flexibilidad la rapidez con la que se bloquean las IP nocivas en aplicaciones, API o microservicios.

Se configura así:

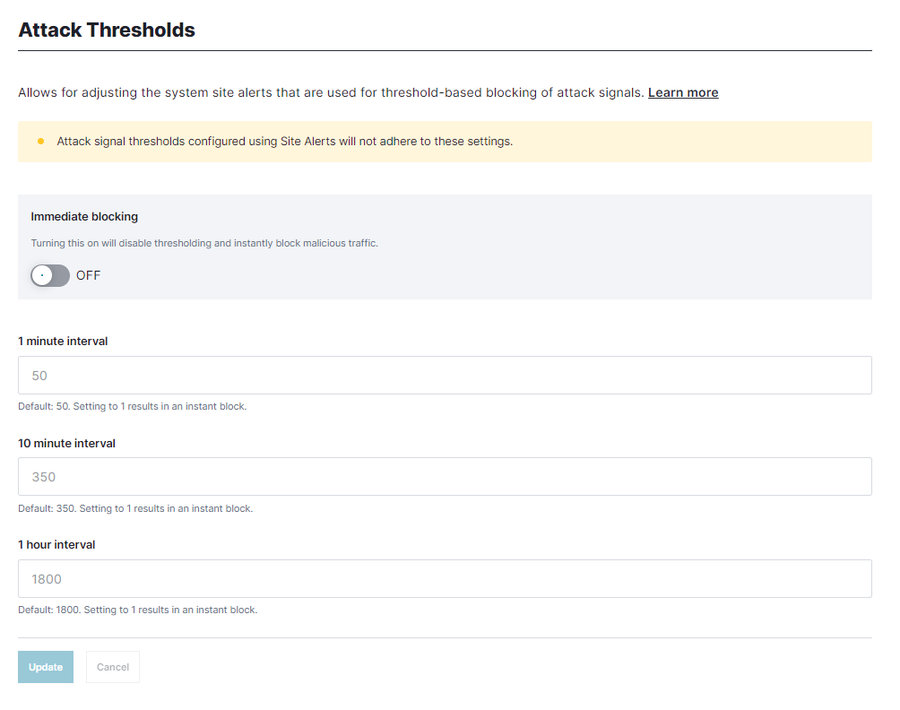

Los equipos de seguridad pueden pasar rápidamente al modo de bloqueo instantáneo mediante el botón de bloqueo inmediato, o bien configurar los umbrales desde los ajustes «Attack Thresholds» de la cuenta a intervalos de 1 minuto, 10 minutos o 1 hora.

Si bien cada intervalo anuncia un umbral por defecto, es muy fácil aumentar el umbral para tener más confianza antes de tomar una decisión, o bajarlo a 1 (o usar el botón) para generar decisiones de bloqueo inmediatas. Así, los equipos tienen poder de decisión ante medidas que podrían afectar al tráfico.

Las ventajas del bloqueo por umbrales

El bloqueo por umbrales reduce los falsos positivos, aumenta la flexibilidad y acorta los tiempos hasta el modo de bloqueo.

Menos falsos positivos

Seguramente, la principal preocupación de los escépticos de los WAF sean los falsos positivos que producen. En realidad, el bloqueo por umbrales disminuye el riesgo de falsos positivos al dar visibilidad a tendencias de ataque antes de lanzarse a bloquear. Esto aumenta la confianza de los profesionales de la seguridad en que el WAF no afecta a tráfico legítimo ni a las transacciones e ingresos que producen, a la vez que corta el paso a los ciberdelincuentes.

Mayor flexibilidad

Todas las organizaciones tienen sus propios patrones de tráfico que consideran normales. El bloqueo por umbrales de Fastly da a los equipos de seguridad herramientas para ajustar los umbrales a distintos intervalos de tiempo con gran rapidez, de modo que pasan menos tiempo priorizando falsos positivos y ajustando reglas. Los equipos que utilizan otros WAF para proteger sus entornos suelen requerir varios recursos para perfeccionar y mantener reglas de regex que permitan bloquear en todo momento. La aplicación de umbrales permite, pues, reducir el uso de recursos internos y disminuir el coste total de propiedad del WAF.

Un cambio más rápido al modo de bloqueo

Pasar un WAF del modo de supervisión al modo de bloqueo es una decisión de gran calado que puede crear muchos problemas si no se lleva a cabo como es debido, de ahí que nunca se pasen otros WAF al modo de bloqueo o solo se haga tras meses de ajustes y perfeccionamiento. Las decisiones por umbrales dejan un margen de maniobra que da la confianza necesaria para pasar antes al modo de bloqueo, por lo que el personal ve mucho antes el valor de la inversión en el WAF.

Apúntate al método de los umbrales

Los métodos de los WAF antiguos conllevan un sinfín de falsos positivos y afectan directamente a los ingresos de tu organización si se ponen en modo de bloqueo. El método por umbrales de ataques, en cambio, es la evolución del bloqueo y es una de las funcionalidades exclusivas del WAF de última generación de Fastly. Escríbenos</u> para obtener más información acerca de esta funcionalidad y de cómo podemos ayudarte a proteger con total confianza tus aplicaciones, API y microservicios.