El ajetreado periodo de compras que comienza el día de Acción de Gracias, momento de regocijo para los equipos enfocados a los ingresos y las ventas, es sinónimo de una marea de tráfico online que esconde todo tipo de amenazas. Hemos estudiado los ataques a los sitios web de comercio para conocer a fondo el panorama de las amenazas durante los cinco días comprendidos entre Acción de Gracias y el Cyber Monday o, lo que es lo mismo, los Cyber 5. Nuestro análisis de la intersección entre el comportamiento de los clientes y las actividades de ataque nos ha permitido identificar no solo las amenazas más extendidas, sino también las complejas dinámicas de los riesgos de seguridad durante los días con más volumen de ventas del año.

Datos clave de nuestro análisis:

El Black Friday, a la cabeza: el Black Friday destacó con un aumento considerable del tráfico de las CDN, que subió más de un 10 % con respecto a la semana anterior y presentó picos de más del 50 %.

Sitios web en el punto de mira: al contrastar los datos de las 100 empresas de comercio electrónico más importantes con respecto a los del año anterior, hemos apreciado un aumento del 60 % en los ataques y un cambio importante en su distribución, puesto que pasaron de tener una mayor presencia del jueves en 2022 al domingo en 2023.

Tráfico de direcciones IP anónimas: aproximadamente el 80 % del tráfico de ataques procedía de direcciones IP anónimas, incluidas las de redes TOR, proxis, VPN, relés y conexiones mediante proveedores de alojamiento.

Patrones de ataques de DDoS a la capa 7: se produjo un aumento considerable de los ataques de denegación de servicio distribuido (DDoS) a la capa 7 a lo largo de estos días, sobre todo durante el Black Friday y el Cyber Monday.

El Black Friday, a la cabeza

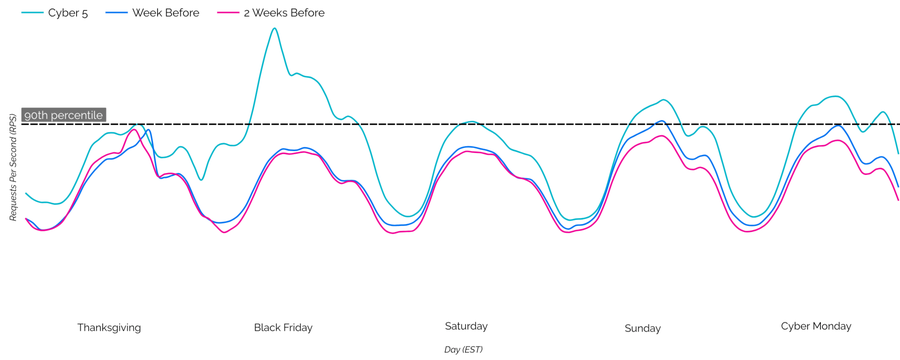

Como muchas empresas pusieron en marcha sus ofertas antes de los Cyber 5, estaba claro que el aumento del tráfico durante este periodo de compras no iba a seguir las tendencias habituales: efectivamente, el tráfico subió una media del 10 % con respecto a las semanas anteriores. Conviene destacar que los picos de tráfico de las CDN durante el Black Friday registraron un aumento superior al 50 %, más que cualquier otro día de los Cyber 5. Aunque el tráfico también subió durante el Cyber Monday, no hubo grandes diferencias en términos generales.

Sitios web en el punto de mira

Según nuestros análisis de los datos de señales</u> obtenidos por el WAF de última generación (NGWAF), los intentos de ataques a webs aumentaron una media del 20 % con respecto a las semanas anteriores. Curiosamente, la mayor subida no se produjo el Black Friday ni el Cyber Monday, sino el sábado y el domingo, y llegó a aumentar hasta un 90 % durante los picos, como se aprecia en la figura 2.

Estos son los tipos de ataques más comunes que hemos identificado durante los Cyber 5: scripting entre sitios (XSS), inyección SQL (SQLI), salto de directorio, ejecución de comandos (CMDEXE) y aprovechamiento de la vulnerabilidad Log4j (LOG4J). El número de intentos de ataque de salto de directorio y scripting entre sitios subió como la espuma el sábado y el domingo, como se aprecia en la figura 3.

Al contrastar los datos de las 100 empresas de comercio electrónico más importantes con respecto a los del año anterior, hemos apreciado un aumento del 60 % en los ataques y un cambio importante en su distribución. En 2022, el pico tuvo lugar el día de Acción de Gracias. Sin embargo, en 2023, se trasladó al domingo, día en el que se observó un aumento del 15 % con respecto al año anterior.

Tráfico de IP anónimas

Gracias al conjunto de datos de privacidad de IPInfo</u>, descubrimos que aproximadamente el 80 % de los ataques llevados a cabo durante el Cyber 5 tenían su origen en direcciones IP anónimas, incluidas las de redes TOR, proxis, VPN, relés y conexiones mediante proveedores de alojamiento que se podrían haber utilizado para canalizar el tráfico ocultando la verdadera dirección IP.

Si desglosamos el tráfico de direcciones IP anónimas por fuentes de sistemas anónimos (AS), nos damos cuenta de que más o menos el 55 % del tráfico procedía de DigitalOcean y de que más del 70 % de los ataques se produjeron dentro de Estados Unidos.

Estos datos ponen de manifiesto lo complicado que resulta rastrear y gestionar las amenazas de seguridad cuando estas ocultan sus actividades maliciosas mediante servicios de anonimización.

Patrones de ataques de DDoS a la capa 7

Los ataques de DDoS a la capa 7 aumentaron de manera notable durante el Black Friday y el Cyber Monday. Si comparamos estos datos con los de nuestro NGWAF, los picos de tráfico malicioso observados el sábado y el domingo por nuestro NGWAF no coinciden con los mencionados ataques de DDoS, lo cual contradice la idea de que los ataques de DDoS se emplean para ocultar el aprovechamiento de vulnerabilidades.

En términos generales, los orígenes de estos ataques estaban muy distribuidos y los principales sistemas autónomos (AS) estaban muy igualados. Sin embargo, los datos muestran que estos ataques no surgen de proveedores de VPS baratos, como cabría esperar, sino de una mezcla más repartida de proveedores de VPS y proveedores de servicios de internet (ISP) domésticos.

Esta distribución más o menos equitativa no se refleja en el país de origen de los ataques de DDoS. En este caso, Indonesia destaca entre los diez principales con un 16 %, y no es de extrañar. Según Shodan</u>, es uno de los países con más enrutadores de MikroTik.

Este tipo de enrutadores gozan de popularidad y, por tanto, son objetivos muy comunes para las botnets</u>. Los atacantes se aprovechan de las vulnerabilidades de estos enrutadores para añadirlos a las botnets y los utilizan como proxis para ocultar el verdadero origen del tráfico. Una buena muestra de ello es que el equipo de nuestro Customer Security Operations Center (CSOC) ha señalado las botnets con enrutadores de MicroTik como fuentes habituales de ataques de DDoS.

Recomendaciones

Céntrate en los periodos de alto riesgo: aumenta el nivel de supervisión y plantéate la posibilidad de poner al día las reglas del WAF, aplicar revisiones para las vulnerabilidades comunes y realizar tanto pruebas de resiliencia como experimentos de situaciones catastróficas con regularidad. Tienes más consejos en este artículo sobre seguridad gestionada para el Black Friday</u> disponible en nuestro blog.

Utiliza la limitación de volumen: limitar el volumen</u> ayuda a controlar los picos de tráfico que se producen durante un ataque de DDoS. También recomendamos aplicar la limitación de volumen por niveles mediante el uso de umbrales, que pueden ser más estrictos en el caso de las rutas más susceptibles de ataque, como las páginas de autenticación, las páginas de búsqueda y otros puntos con un consumo elevado de recursos.

Aplica controles relativos a las fuentes de IP anónimas: la detección de fuentes de IP anónimas puede ayudarte a fortalecer las políticas de seguridad bajo demanda como medida preventiva. Concretamente, te recomendamos poner en marcha controles más restrictivos, como aumentar los inicios de sesión, la supervisión y las acciones basadas en umbrales, cuando se detecten estos atributos.