Fastly Bericht: Der Netzwerkeffekt in der Bedrohungsabwehr

Das Fastly Security Research Team stellt Angriffstrends und -techniken abgeleitet aus der Analyse von bösartigem Traffic vor, der von unserer Network Learning Exchange erfasst wurde.

Auf dieser Seite

Ziele dieses Berichts

Leichtere Erkennung von Situationen, in denen Angreifer bestimmte Techniken einsetzen

Erkennung potenzieller Angriffe auf Ihre Branche

Gewinnung von Einblicken zur Verbesserung und Beschleunigung der Bedrohungsabwehr in Ihrem Unternehmen

Zusammenfassung

Unser Bericht über den Netzwerkeffekt in der Bedrohungsabwehr bietet Einblicke basierend auf einzigartigen Next-Gen WAF-Daten aus dem 2. Quartal 2023 (1. April 2023 bis 30 Juni 2023). Er befasst sich mit Traffic von IP-Adressen, die von Fastlys Network Learning Exchange (NLX), unserem gemeinsamen Bedrohungsdaten-Feed, getaggt wurden. Dieser Feed leitet die in allen Next-Gen WAF Kundennetzwerken aufgespürten schädlichen IP-Adressen anonymisiert weiter.

Bevor wir uns die beobachteten Angriffe genauer ansehen, hier die fünf wichtigsten Erkenntnisse aus unseren Untersuchungen des globalen Traffics, der so unterschiedlichen Branchen wie Hightech, Finanzdienstleistungen, Handel, Bildung sowie Medien und Unterhaltung entspringt:

Sammelangriffe: 69 % der von unserer NLX getaggten IP-Adressen hatten es auf mehrere Kunden und 64 % auf mehrere Branchen abgesehen.

Betroffene Branchen: Die Hightech-Branche war mit 46 % des von der NLX erfassten Traffics das häufigste Angriffsziel.

Beliebte Angriffstechniken: Neben SQL Injection (28 %) sind Traversal-Techniken ein beliebter Angriffstyp. Letztere machen fast ein Drittel (32 %) der analysierten Angriffe aus.

Out-of-Band (OOB) Callbacks: Callback Server Domains tauchen in den NLX Daten häufig auf, insbesondere bei Log4j JNDI Lookups, OS Command Injection und Cross-Site Scripting (XSS). Bei 46 % der Anfragen wurden bekannte OAST (Out-of-Band Application Security Testing) Domains wie interact.sh verwendet.

Autonome Systeme (AS): Der Großteil des Angriffs-Traffics stammt von Cloud-Hosting-Anbietern. Sie spielen Angreifern bei der Durchführung groß angelegter Angriffe in die Hände, da sie nicht nur kosteneffiziente Computing-Ressourcen zur Verfügung stellen, sondern Angreifer Traffic vielmehr verteilen lassen, damit eine gewisse Anonymität gewahrt ist.

Der Bericht im Überblick

Unser Bericht über den Netzwerkeffekt in der Bedrohungsabwehr beruht auf einzigartigen Daten und Erkenntnissen, die mithilfe der Fastly Next-Gen WAF gewonnen wurden. Unsere Analyse basiert auf NLX Daten aus dem 2. Quartal 2023 (1. April 2023 bis 30. Juni 2023, der „Berichtszeitraum“). Ziel des Berichts ist es, durch Analyse von Angriffstrends in verschiedenen Branchen, Untersuchung der Häufigkeit von Out-of-Band Callbacks in Angriffen sowie Beschreibung von Traffic-Mustern im Zusammenhang mit autonomen Systemen umsetzbare Erkenntnisse zu liefern. Die Kontextualisierung von Bedrohungen und Indikatoren aus dem NLX Traffic ermöglicht es Unternehmen, sich ein umfassenderes Bild der Bedrohungslandschaft zu verschaffen.

Network Learning Exchange (NLX)

Die NLX von Fastly ist ein gemeinsamer Bedrohungsdaten-Feed, der dazu dient, möglicherweise bedrohliche IP-Adressen in allen Kundennetzwerken zu ermitteln und weiterzuleiten. Diese NLX ist in die Next-Gen WAF integriert, sodass jeder Kunde präventive Schutzmaßnahmen gegen einen potenziellen Angriff ergreifen kann, indem er die entsprechende IP-Adresse blockiert, bevor eine entsprechende Anfrage überhaupt sein Netzwerk erreichen kann. Die gemeinsam genutzten Bedrohungsdaten begünstigen einen Netzwerkeffekt, bei dem das kollektive Wissen aller Kunden unternehmensübergreifend für mehr Sicherheit sorgt.

Die Next-Gen WAF sammelt kontinuierlich anonymisierte Angriffsdaten von Zehntausenden auf unseren Kundenstamm verteilten Software-Agents und speist sie in unsere Cloud Engine ein. In einem nächsten Schritt spürt die NLX Muster in den Daten auf und taggt relevante IP-Adressen, um sie in anonymisierter Form an alle Kunden weiterzugeben. Wenn beispielsweise bei der Firma Müller mehrere SQL-Injection-Angriffe auf ihrer Anmeldeseite auftreten, markiert die NLX die entsprechende IP-Adresse und versieht sie für die nächsten 24 Stunden mit dem Signal „SIGSCI-IP“. Jeder Next-Gen WAF Kunde kann diese IP-Adresse anschließend mithilfe von nutzerdefinierten Regeln blockieren, einschränken oder überwachen und so einem möglichen Angriff auf seine Anwendungen vorbeugen.

Als kollektiver Bedrohungsdaten-Feed gewinnt die NLX mit zunehmender Netzwerkgröße an Zuverlässigkeit und versetzt unser Team in die Lage, Angriffe zu beobachten und Trends zu analysieren, da auch das Traffic-Volumen immer weiter zunimmt. Die Fastly Next-Gen WAF schützt über 90.000 Apps und APIs und prüft 4,1 Billionen Anfragen pro Monat.* Sie deckt eine Vielzahl von Branchen ab, darunter einige der weltgrößten E-Commerce-, Streaming-, Medien- und Unterhaltungs- sowie Technologieunternehmen. Unsere große Reichweite, insbesondere bei modernen Architekturen und cloudnativen Umgebungen, ermöglicht es uns, relevante und umsetzbare Erkenntnisse für Sicherheitsteams jeder Größe und Branche zu liefern und gleichzeitig das Engagement der breiteren Threat Intelligence Community zu unterstützen.

Wir beobachten jetzt bereits, wie der Netzwerkeffekt der NLX unseren Kunden in vielerlei Hinsicht zugute kommt. Unser Bericht zeigt, dass Angriffe nicht so zielgerichtet oder vereinzelt stattfinden, wie wir vielleicht denken: 69 % der Angriffe zielen auf mehrere Kunden und 64 % auf mehrere Branchen ab. Die große Bandbreite unseres Kundenstamms liefert auch einen qualitativ hochwertigen Bedrohungsdaten-Feed, auf den sich Teams verlassen können – besonders da es sich bei dem Feed um Echtzeitdaten handelt.

Unser Bericht stützt sich auf durch unsere NLX bestätigte böswillige Aktivitäten. Die von uns veröffentlichten allgemeineren Trends erfordern dasselbe Maß an Vertrauen und Vertraulichkeit, das unsere Kunden auch von uns erwarten. Die Schlussfolgerungen, die wir daraus ziehen, sind vorausschauend und genau.

Beobachtungen

Während des Berichtszeitraums waren mehr als die Hälfte (54 %) aller beobachteten Angriffe durch die NLX getaggt. Die Mehrheit der in den NLX Daten genannten IP-Adressen war nicht auf einen einzelnen Kunden oder eine Branche ausgerichtet, sondern verteilte sich auf mehrere Ziele: 69 %der IP-Adressenzielten auf mehrere Kunden (Abbildung 2) und 64 %auf mehrere Branchen ab.

Der Vorteil des Netzwerkeffekts unserer NLX wird deutlicher, wenn man die mit und ohne NLX getaggten Angriffe nach Branchen aufschlüsselt (Abbildung 3). Im Medien- und Unterhaltungssektor übersteigen die mit dem NLX Tag versehenen Angriffe die nicht getaggten Angriffe um 56 %, im Handel sind es 36 % und in der Hightech-Branche 24 %.

Obwohl die Finanzdienstleistungsbranche und das Bildungswesen weniger mit der NLX getaggte Angriffe verzeichneten, machen Letztere dennoch einen beträchtlichen Teil des gesamten Angriffsvolumens der beiden Branchen aus.

Wenn wir den NLX Angriffs-Traffic nach Branchen aufschlüsseln, sehen wir, dass die Hightech-Branche mit 46 % des gesamten durch die NLX getaggten Traffics am stärksten betroffen war (Abbildung 4). Während also die Medien- und Unterhaltungsbranche am stärksten vom Netzwerkeffekt der NLX profitierte, erlebte die Hightech-Branche die meisten mit dem NLX Tag versehenen Angriffe.

Darüber hinaus waren fast ein Drittel (32 %) der in den NLX Daten analysierten Angriffe Traversal-Angriffe, dicht gefolgt SQL Injection (SQLI) mit 28 %. Cross-Site Scripting (XSS) machten 20 %, OS Command Injection (CMDEXE) 13 % und Log4j JNDI Lookups (LOG4J-JNDI) 7 % aus.

Obwohl SQL Injection eine beliebte Angriffsmethode ist, bevorzugen Angreifer Traversal-Techniken (die sich mit der Local File Inclusion überschneiden). Traversal-Schwachstellen (Abbildung 6) verhelfen Angreifern zu unzulässigen Lese- und Schreibzugriffen auf bestimmte Dateien. So können sie vertrauliche Informationen offenlegen, Anwendungsdaten ändern und Angriffe verketten, die zur Remote-Code-Ausführung (RCE) führen können. Die Vorliebe für Traversal-Angriffe deutet womöglich darauf hin, dass Angreifer in erster Linie nach Gelegenheiten suchen, willkürliche Befehle auszuführen, die zur Installation von Malware, zum Starten von Ransomware und zur Datenexfiltration genutzt werden können.

In ähnlicher Weise führt die Lookup-Schwachstelle Log4j JNDI zur RCE, was Angreifern leichten Zugang zum Zielsystem liefert. Trotz der Betagtheit und der Bekanntheit dieser Sicherheitslücke gibt es weiterhin Versuche, sie auszunutzen. Die umgangssprachlich als Log4Shell bekannte Lookup-Schwachstelle Log4j JNDI wurde im Dezember 2021 entdeckt und ist für einen erheblichen Teil (7 %) des mit dem NLX Tag versehenen Angriffs-Traffics verantwortlich.

Out-of-Band Callbacks

Das Schwierigste bei der Analyse des Angriffs-Traffics ist oft zu wissen, wonach man suchen und wo man anfangen soll. Ein guter Ausgangspunkt ist die Suche nach Out-of-Band (OOB) Callbacks. OOB Callbacks sind eine gängige Methode zur Aufdeckung versteckter Sicherheitslücken. Im Zusammenhang mit der Webanwendungssicherheit bedeutet dies in der Regel, dass eine anfällige Anwendung Anfragen an eine von einem Angreifer kontrollierte Domain stellt. Angreifer nutzen Out-of-Band Callbacks aus verschiedenen Gründen, beispielsweise zur Identifizierung von Schwachstellen, zur Datenexfiltration, zur dynamischen Übermittlung von Payloads und zur Umgehung der Angriffserkennung. Die Überwachung und Verfolgung von Out-of-Band-Callback-Domains kann helfen, kompromittierte Systeme zu identifizieren, laufende Angriffe zu erkennen und Trends in der Methodik der Angreifer aufzuzeigen.

OOB-Callback-Domains tauchen in Angriffs-Payloads mit NLX Tags häufig auf. Während des Berichtszeitraums konnten wir Log4j JNDI Lookups, OS Command Injection und XSS-Angriffe feststellen, die alle OOB Callbacks enthielten. Davon entfielen 75 % auf Log4j, 18 % auf OS Command Injection und 7 % auf XSS. Darüber hinaus nutzten 46 % dieser Anfragen bekannte Domains für Out-of-Band Application Security Testing (OAST). OAST Domains werden speziell für die Suche nach leicht ausnutzbaren Schwachstellen verwendet und durch Tools wie Project Discovery (interact.sh) und Port Swigger (Burp Collaborator) unterstützt.

Autonome Systeme

Wir haben außerdem Traffic-Muster in Zusammenhang mit autonomen Systemen (AS) analysiert. Dabei handelt es sich um Netzwerke oder Gruppen von IP-Adressen, die unter der Kontrolle eines einzigen Unternehmens stehen, in der Regel eines Internet Service Providers (ISP) oder eines Großunternehmens. Die Identifizierung von AS spielt eine wichtige Rolle bei der Verfolgung und Zuordnung böswilliger Aktivitäten zu bestimmten Bedrohungsakteuren oder -gruppen. Denn der dadurch gewonnene zusätzliche Kontext hilft bei der Bewertung der Motive, Fähigkeiten, Methoden und Absichten potenzieller Angreifer, was wiederum in die Abwehrstrategien einfließen und diese verbessern kann.

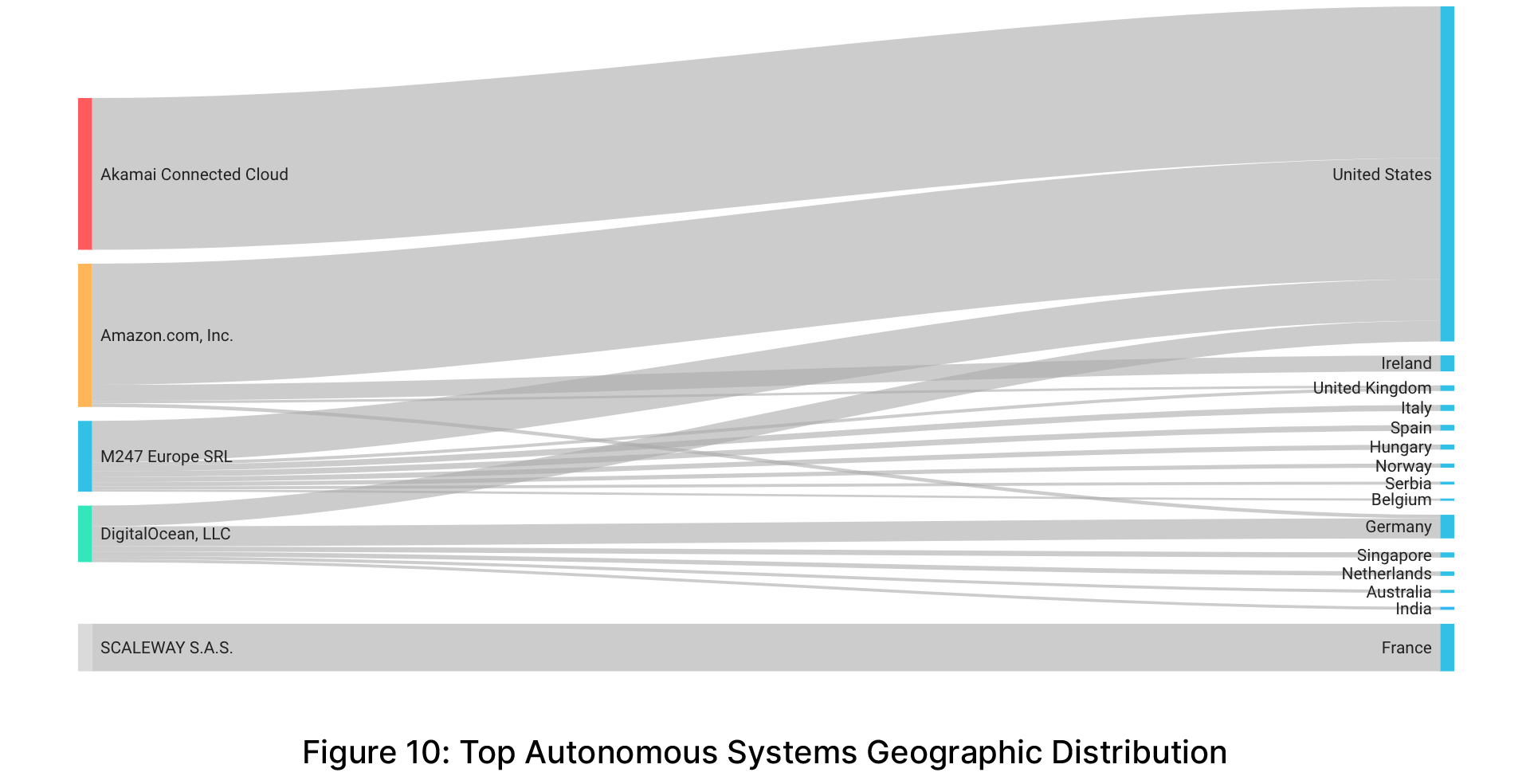

Bei der Analyse der entsprechenden autonomen Systeme von NLX IP-Adressen entfiel der größte Anteil des NLX Traffics auf Akamai Connected Cloud (ehemals Linode) (16 %), gefolgt von Amazon (15 %), M247 Europe SRL (9 %), DigitalOcean (6 %) und Scaleway (5%).**

Alle diese AS sind auf Cloud-Hosting-Anbieter ausgelegt. Wenn Angreifer Cyberangriffe von Hosting-Anbietern aus durchführen, profitieren sie von einer einfachen Handhabung, kosteneffizienten Computing-Ressourcen, Skalierbarkeit und der Möglichkeit, die geografische Vielfalt auszunutzen. So können sie groß angelegte Angriffe starten und bestimmte Cloud-Regionen auswählen, um ihren Traffic strategisch zu verteilen und eine gewisse Anonymität zu wahren. Außerdem erleichtert es eine solche Infrastruktur, auf andere geografische Standorte umzuschwenken, sollte die Angriffs-Domain, die Anwendung oder die IP-Adressen als bösartig erkannt oder gekennzeichnet werden.

Von den oben genannten AS stammten 61 % aus den Vereinigten Staaten, 6 % aus Deutschland, 6 % aus Frankreich und 3,5 % aus Irland. Die nachstehende Grafik zeigt die geografische Verteilung des Angriffs-Traffics, der von diesen AS ausgeht.**

Umsetzbare Handlungsempfehlungen

NLX

Fastly Next-Gen WAF Kunden können die Vorteile der NLX nutzen, um ihre Angriffserkennung zu verbessern. Das Signal „SIGSCI-IP“ deutet auf eine Bedrohung hin und kann in Verbindung mit Angriffs- und Anomaliesignalen sowie mit anderen nutzerdefinierten Bedingungen in Regeln verwendet werden. Mehr über die Verwendung von Signalen erfahren Sie in der Dokumentation für unsere Next-Gen WAF.

AS Attribution

Es mag vielleicht bequem sein, alle Autonomous System Numbers (ASNs) oder IP-Adressen Ihrer Cloud-Hosting-Anbieter zu einer Allow-Liste hinzuzufügen, aber Angreifer nutzen häufig dieselben Anbieter, um ihre eigene kurzlebige Infrastruktur darauf zu hosten. Prüfen Sie, ob Sie Ihre IP-Adressen auf diejenigen beschränken können, die von Ihren aktuellen Instanzen verwendet werden, um den unerwünschten Traffic zum Origin-Server so weiter zu minimieren. Unsere allgemeine Empfehlung lautet, Traffic grundsätzlich zu überprüfen, unabhängig von seiner Herkunft.

OOB Callbacks

Mit diesem Wissen können Verteidiger versuchte oder erfolgreiche OOB Callbacks untersuchen. Überwachen Sie DNS Logs auf Anfragen, die von in Angriffs-Payloads verwendeten Out-of-Band Callbacks stammen. Wenn Sie ausgehende DNS-Auflösungen zu OAST Domains erkennen, ist Ihre Webanwendung wahrscheinlich angreifbar, da diese Domains speziell für die Suche nach angreifbaren Schwachstellen verwendet werden. Eine WAF lässt sich so konfigurieren, dass sie Anfragen auf bekannte Callback Domains überprüft.

Über das Fastly Security Research Team

Das Fastly Security Research Team treibt die Verbesserung von Bedrohungsforschung voran, emuliert Angriffe, betreibt Verteidigungsforschung und stärkt die Community. Unser Team konzentriert sich auf die kontinuierliche Analyse der Bedrohungslandschaft und wendet dieses Wissen auf die Technologien, Prozesse und Abhilfemaßnahmen an, die Fastly seinen Kunden bietet. Mehrere Ebenen bilden die Basis unseres Kenntnisstandes, darunter unsere eigene Schwachstellenforschung, ein umfassender Datenaustausch mit privaten und staatlichen Partnern sowie die Analyse von Aktivitäten, die sich gegen unsere Kunden richten.

Als weltweit führender Anbieter von Lösungen für die Anwendungs- und API-Sicherheit beobachtet Fastly den Angriffs-Traffic innerhalb unseres Netzwerks aus einem ganz besonderen Blickwinkel. Das Security Research Team wurde ins Leben gerufen, um unseren Kunden die bestmögliche Bedrohungsforschung basierend auf unserer Next-Gen WAF Technologie zu bieten. Die überragenden Entscheidungsprozesse der Next-Gen WAF Cloud Engine kombiniert mit dem NLX Bedrohungsdaten-Feed ermöglichen es unserem Team, Angriffstrends zu analysieren und unsere Ergebnisse mit einem hohen Maß an Zuverlässigkeit zu validieren.

Ziel unserer Bedrohungsberichte ist es, unseren Kunden verwertbare Informationen über Bedrohungen und der breiteren Sicherheits-Community neue Erkenntnisse zur Verfügung zu stellen. Wenn Sie Feedback zu diesem Bericht oder Vorschläge für zukünftige Themen haben, kontaktieren Sie uns bitte auf X oder LinkedIn.

* Gleitender 6-Monats-Durchschnitt, Stand: 30. Juni 2023

** AS-Attribution ergänzt durch IPinfo