GraphQL Inspection

Die Fastly Next-Gen WAF ermöglicht das Parsen von GraphQL Anfragen, damit etwaige GraphQL Angriffe aufgedeckt und entsprechender Schutz gewährt werden können.

Auf dieser Seite

Transparenz und Schutz für Ihre GraphQL APIs

Die explosionsartige Verbreitung dynamischer Anwendungen ist nicht zuletzt auf Fortschritte bei der API-Entwicklung zurückzuführen. Unternehmen suchen nach effizienteren Wegen zur Verkürzung von Release-Zyklen. Dieses erhöhte Tempo bringt wiederum Änderungen in der CI/CD-Pipeline mit sich – von der Organisation der Releases (Beispiel: Wasserfallmethode vs. Agile) bis hin zur Architektur.

Auch wenn REST und SOAP den Grundstein dafür gelegt haben, wie APIs programmiert werden, so etabliert sich GraphQL aktuell aufgrund seiner Wirksamkeit, Geschwindigkeit und Genauigkeit als Favorit unter Entwicklern.

Die Fastly Next-Gen WAF (powered by Signal Sciences) bietet als integrierte Komplettlösung fortschrittlichen Schutz für Ihre Apps, APIs und Microservices, und zwar unabhängig davon, in welcher Art von Umgebung Sie sie bereitstellen. Mit der Erweiterung um unsere GraphQL Inspection bieten wir Ihnen nun einen umfassenden Schutz Ihrer APIs, ganz gleich in welcher Architektur oder mit welchen Spezifikationen Ihre Entwickler arbeiten.

REST hat in den letzten zwei Jahrzehnten Maßstäbe bei der API-Entwicklung gesetzt. Dennoch entscheiden sich immer mehr Unternehmen bei API-Calls für die effizientere GraphQL Methode.

Ein neuer Standard für den API-Schutz

Im Gegensatz zu REST lassen sich mit GraphQL benötigte Informationen exakt abrufen, ohne dass irrelevante Daten zurückgeschickt werden. Dies lässt sich darüber hinaus mit einem einzigen API-Call anstatt mit mehreren Roundtrips zum Backend bewerkstelligen, wodurch der Server insgesamt entlastet wird.

Die zunehmende Verbreitung der Open-Source-Query-Sprache GraphQL macht deutlich, dass sich Entwickler weg von REST-basierten APIs und hin zu einer schnelleren und effizienteren Option bewegen. Dadurch werden zwar bessere Erlebnisse für Entwickler und Endnutzer ermöglicht, gleichzeitig ist GraphQL jedoch nach wie vor Ziel von OWASP API Top 10- sowie GraphQL-spezifischen Angriffen.

Die Fastly Next-Gen WAF bietet Schutz vor OWASP-ähnlichen Injection-Angriffen, Denial-of-Service-Attacken und anderen Schwachstellen, die gegebenenfalls auf GraphQL APIs abzielen. GraphQL Inspection ermöglicht es Ihren Teams somit, neuere Technologien einzusetzen, ohne zusätzliche Risiken in der Anwendungssicherheit einzugehen. Unsere Next-Gen WAF bietet umfassenden API-Schutz, der weder Ihre Anwendungen beeinträchtigt noch legitime Anfragen blockiert. Deshalb nutzen fast 90 % unserer Kunden sie komplett im Blocking Mode.

Wichtigste Vorteile

Erhöhte Transparenz und verbesserter Schutz bei API-Angriffen

Das Anwendungsportfolio Ihres Unternehmens wird immer umfangreicher? Fastly stärkt Ihnen den Rücken. Unsere Next-Gen WAF bietet Ihrem Unternehmen skalierbaren und umfassenden Schutz für alle Ihre Layer 7-Ressourcen bei voller Funktionsparität. Teams können ihre bestehenden WAF-Regeln auf GraphQL Anfragen anwenden und Angriffe blockieren oder nutzerdefinierte Regeln speziell für GraphQL Traffic erstellen.

Schutz für Ihre Entwicklungsumgebung

Unterstützen Sie Ihre Entwickler dabei, Anwendungen mit den von ihnen bevorzugten Tools bereitzustellen, ohne die Release-Zyklen zu verlangsamen. Mit der GraphQL Inspection können Unternehmen APIs sicher schreiben und Entwicklerteams gleichzeitig die Freiheit und Flexibilität bieten, in den Sprachen zu arbeiten, die zu ihren Workflows passen.

Betriebliche Effizienz

Mithilfe der GraphQL Inspection können Sie die Effizienzvorteile von GraphQL nutzen, ohne dabei Ihre Anwendungen zu gefährden.

Blockierung von GraphQL Angriffen

Im Rahmen der GraphQL Inspection für die Fastly Next-Gen WAF profitieren Sie gleich mehrfach von unserem patentierten Security-Ansatz:

Automatisierung

Als Teil unserer sofort einsatzbereiten Lösung parst die GraphQL Inspection GraphQL Anfragen und untersucht ihren Inhalt im jeweiligen Kontext. OWASP-ähnliche Angriffe werden von uns automatisch und ohne zusätzlichen Setup- und Konfigurationsaufwand blockiert.

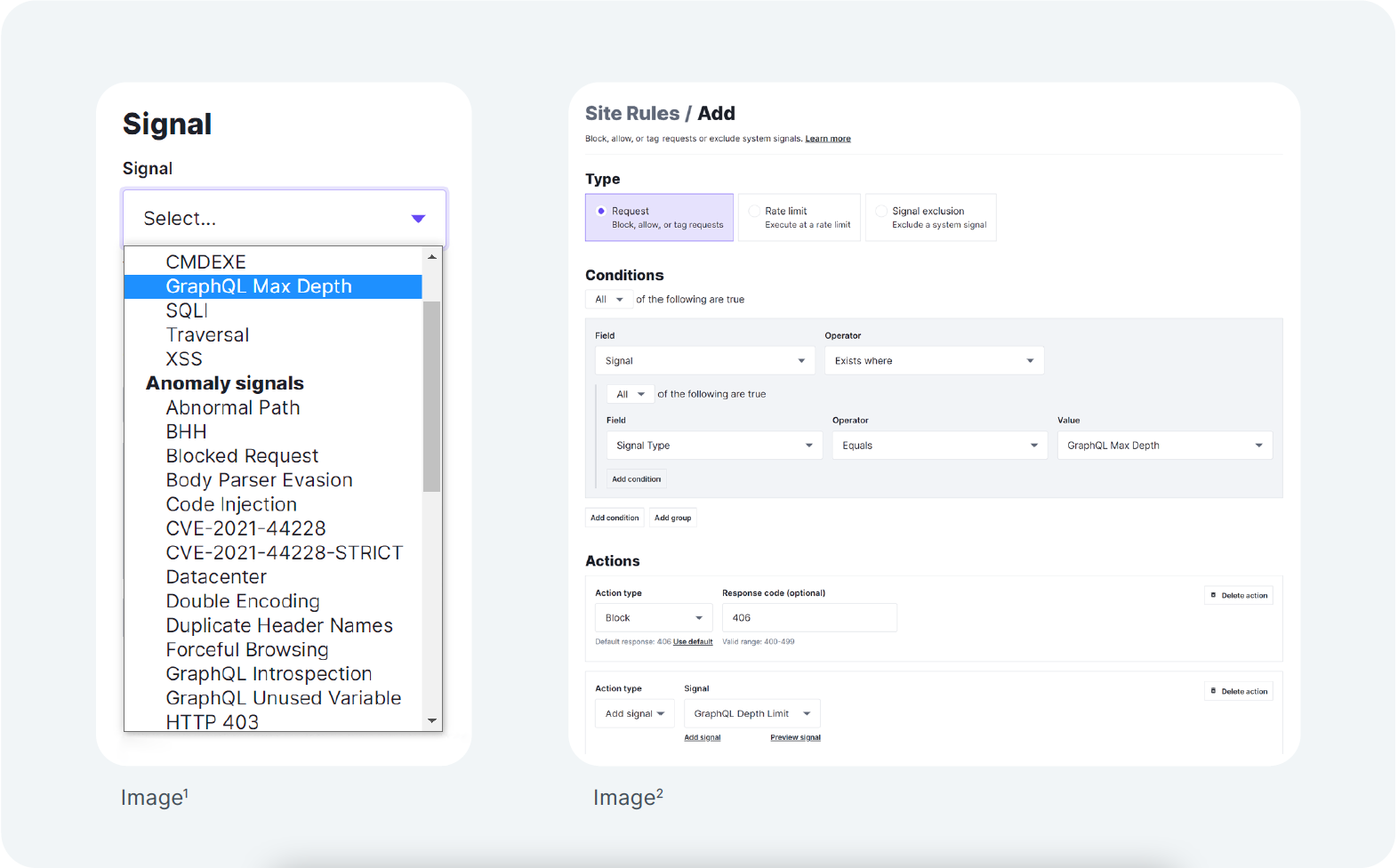

Nutzerdefinierte Signale

Fastly bietet über die Managementkonsole GraphQL-spezifische Signale für einen nutzerdefinierten Schutz auf Grundlage der jeweiligen Konfiguration. Mit diesen Signalen können Sie Regeln definieren, um Anfragen bei Überschreitung bestimmter Schwellenwerte oder beim Eintreten bestimmter Ereignisse weiterzuleiten. Einige dieser Signale sind nachstehend aufgeführt.

Ein Signal ist ein deskriptives Tag, das zu einer Anfrage gehört. Es macht bestimmte Merkmale einer Anfrage sichtbar – zum Beispiel, welche Arten von Angriffs-Payloads die Anfrage enthält oder ob sie blockiert wurde.

Templated Rules

Die Fastly Next-Gen WAF beinhaltet eine Templated Rule für Anfragen innerhalb einer integrierten GraphQL Entwicklungsumgebung. GraphQL Angriffe werden nun in der Managementkonsole angezeigt.

undefined

Beispiele für häufige GraphQL Schwachstellen und Next-Gen-WAF-Anomaliesignale

OWASP API Security Top 10

Injection-Angriffe

SQL Injection

OWASP Command Injection

Server-Side Request Forgery

Denial of Service

Kompromittierte Zugriffskontrolle

GraphQL-spezifisch

Max Depth – komplexe Queries, die Server zum Erliegen bringen

Introspektion – Offenlegung geschützter Daten durch Queries

Ungenutzte Variablen – Hinweise auf einen Angriff innerhalb einer Anfrage

Weiterführende Ressourcen

Lassen Sie Sicherheitsbedenken bei Ihren GraphQL Anwendungen und APIs keinen Raum.

Fastly zum Challenger für Cloud WAAP gekürt. Lesen Sie diesen Bericht, in dem verschiedene Anbieter verglichen werden.

Fastly wurde als einziger Anbieter fünfmal in Folge mit dem „Customers’ Choice“ ausgezeichnet.

Verhelfen Sie GraphQL Implementierungen mittels Standardeinstellungen und Kontrollmechanismen zu mehr Sicherheit und Erfolg.