Erkennung und Blockierung mit der Fastly Next-Gen WAF

Der patentierte Erkennungs- und Blockierungsansatz der Fastly Next-Gen WAF sorgt für umfassenden, hochpräzisen Schutz ohne Tuning-Aufwand.

Auf dieser Seite

Herkömmliche Methoden zur Erkennung und Blockierung schränken ein

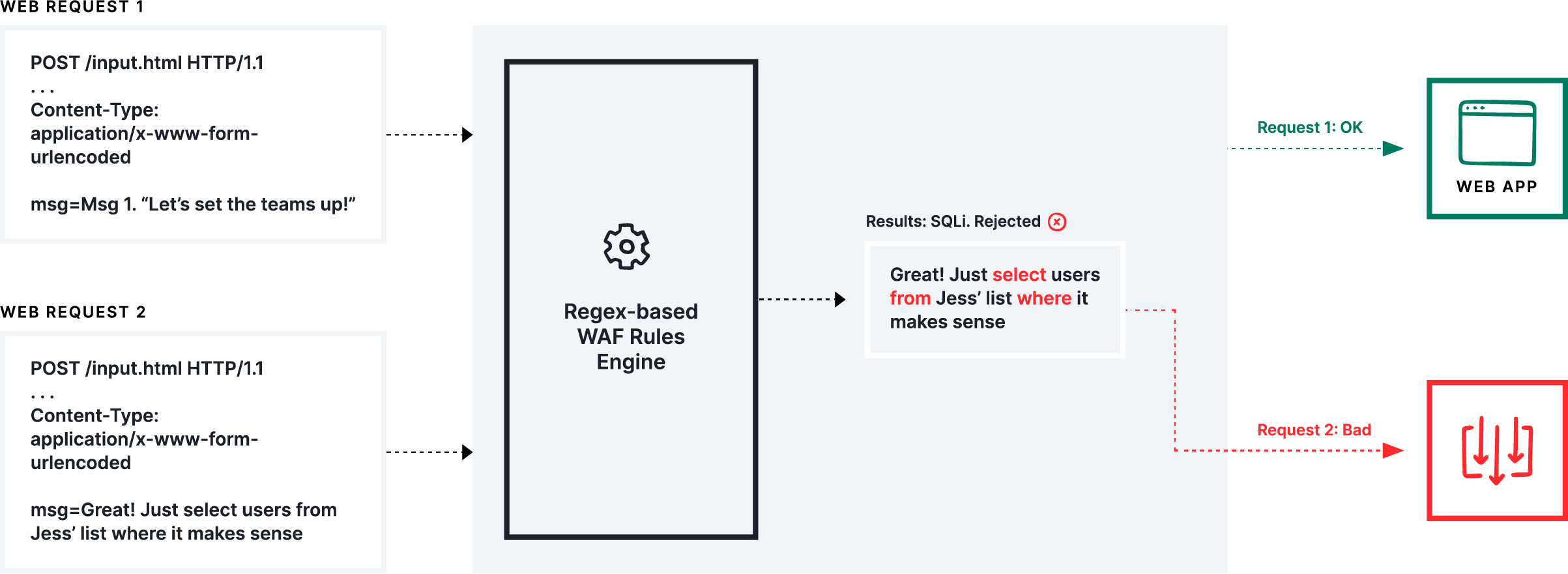

Herkömmliche Web Application Firewalls (WAFs) arbeiten regeldefiniert und gleichen Muster (RegEx) im eingehenden Traffic ab. Dafür ist ein aufwändiges Regel-Tuning erforderlich, um zu vermeiden, dass False Positives legitimen Traffic blockieren. Der herkömmliche Ansatz mit Standardregeln bietet Ihnen unzureichende Optionen: Wenn Sie nur wenige Regeln aktivieren, die Sie als „sicher“ eingestuft haben, bleiben Ihre Anwendungen weitgehend ungeschützt. Wenn Sie hingegen eine größere Anzahl an Regeln implementieren, um mehr potenzielle Angriffe zu erkennen, riskieren dabei, dass legitimer Traffic blockiert wird.

Der herkömmliche RegEx-Ansatz für WAFs

Ein besserer Erkennungsansatz

Die Fastly Next-Gen WAF (powered by Signal Sciences) wurde von Sicherheitsexperten entwickelt, die von ständigen Regelanpassungen frustriert waren und sich mit den Grenzen von RegEx und signaturbasierten Ansätzen konfrontiert sahen. Herkömmliche WAFs, die sich auf einen RegEx-Abgleich verlassen, werden nur selten im Blocking Mode eingesetzt. Im Gegensatz dazu nutzen knapp 90 % aller WAF-Kunden von Fastly die Lösung komplett im Blocking Mode - und das für sämtliche gängige Angriffsarten und ganz ohne weiteres Regel-Tuning. Der Schlüssel zu unserer zuverlässigen Präzision in der Erkennung von Angriffen liegt in unserer patentierten Architektur und der von Signal Sciences entwickelten Erkennungstechnologie SmartParse. SmartParse wurde entwickelt, um bösartige oder anomale Payloads in Echtzeit zu erkennen und entsprechende Entscheidungen zu treffen. Indem SmartParse den Kontext jeder Anfrage auswertet, ist es in der Lage, hochpräzise Detections zu liefern. Unsere Next-Gen WAF bietet auch erweiterten Schutz vor einzigartigen und komplexen Angriffen auf die Anwendungslogik. Einfach einzurichtende Regeln ermöglichen dabei unvergleichliche Flexibilität und Anpassbarkeit zum Schutz Ihrer Webanwendungen und -services. Mit unserem intuitiven Rule Builder entfällt das Finetuning und Sie müssen keine komplizierten Regeln oder Skriptsprachen mehr erlernen oder verwalten. Außerdem bietet die Kombination aus SmartParse und individuell anpassbaren Regeln automatisierten Schutz vor OWASP Top 10-Angriffen und vielem mehr.

Key Benefits

The Fastly Next-Gen WAF’s patented approach to detection and blocking delivers significant benefits to DevOps and security teams:

Reliable, automated attack detection

No manual rules tuning required

Less time wasted on false positives

Secures applications without breaking them

Injection-Angriffe

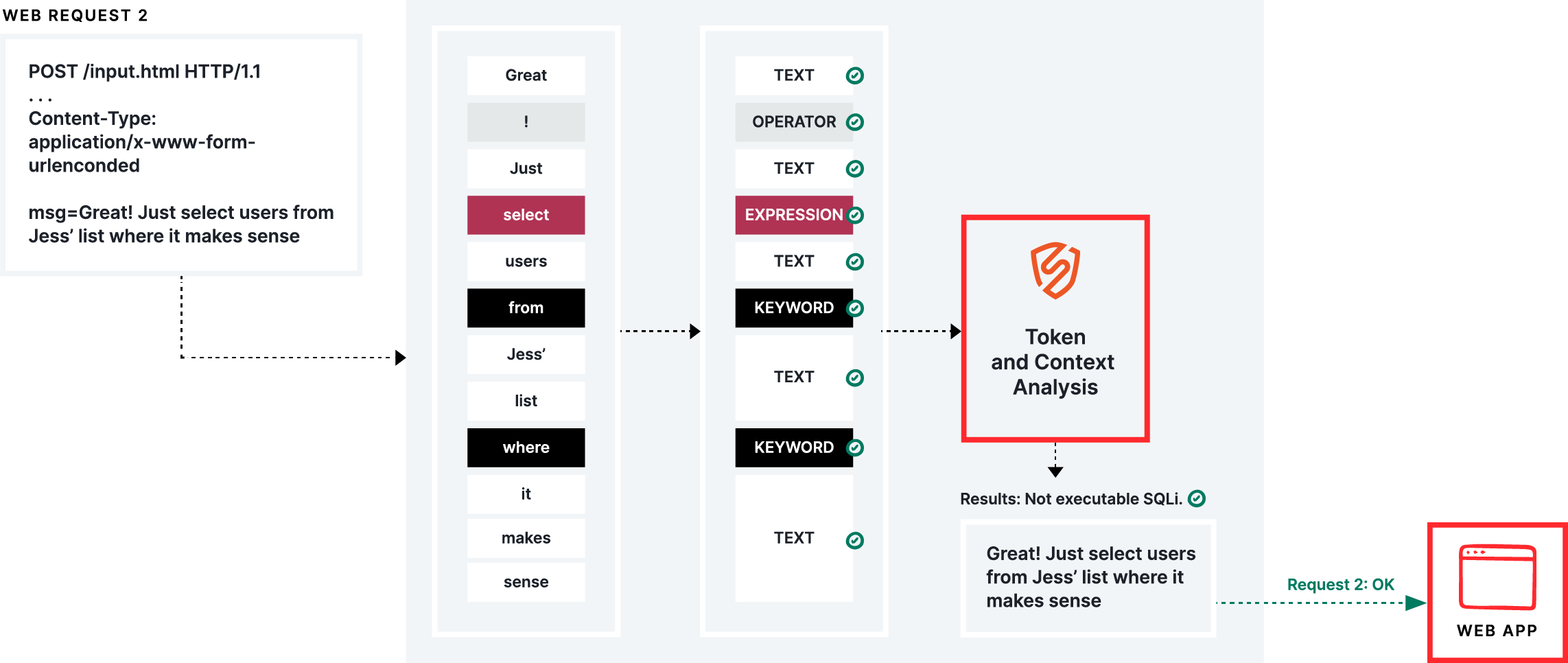

Bei Injection-Angriffen über SQLi oder XSS werden nicht vertrauenswürdige Daten als Teil eines Befehls oder einer Anfrage an einen Interpreter gesendet. SmartParse analysiert die Anfrageparameter, um festzustellen, ob der Code tatsächlich ausführbar ist, und übersetzt die Ergebnisse in Tokens. Die tokenisierten Ergebnisse werden in der Laufzeitumgebung analysiert, um Cyberattacken wie SQLi, XSS und andere OWASP Top 10-Injection-Angriffe zu erkennen. Dieser Ansatz führt zu einer deutlich geringeren False-Positive-Rate und ist bedeutend schneller als signaturbasierte Erkennungsansätze.

Erkennung mit SmartParse

Schutz, der über Injection-Angriffe hinausgeht

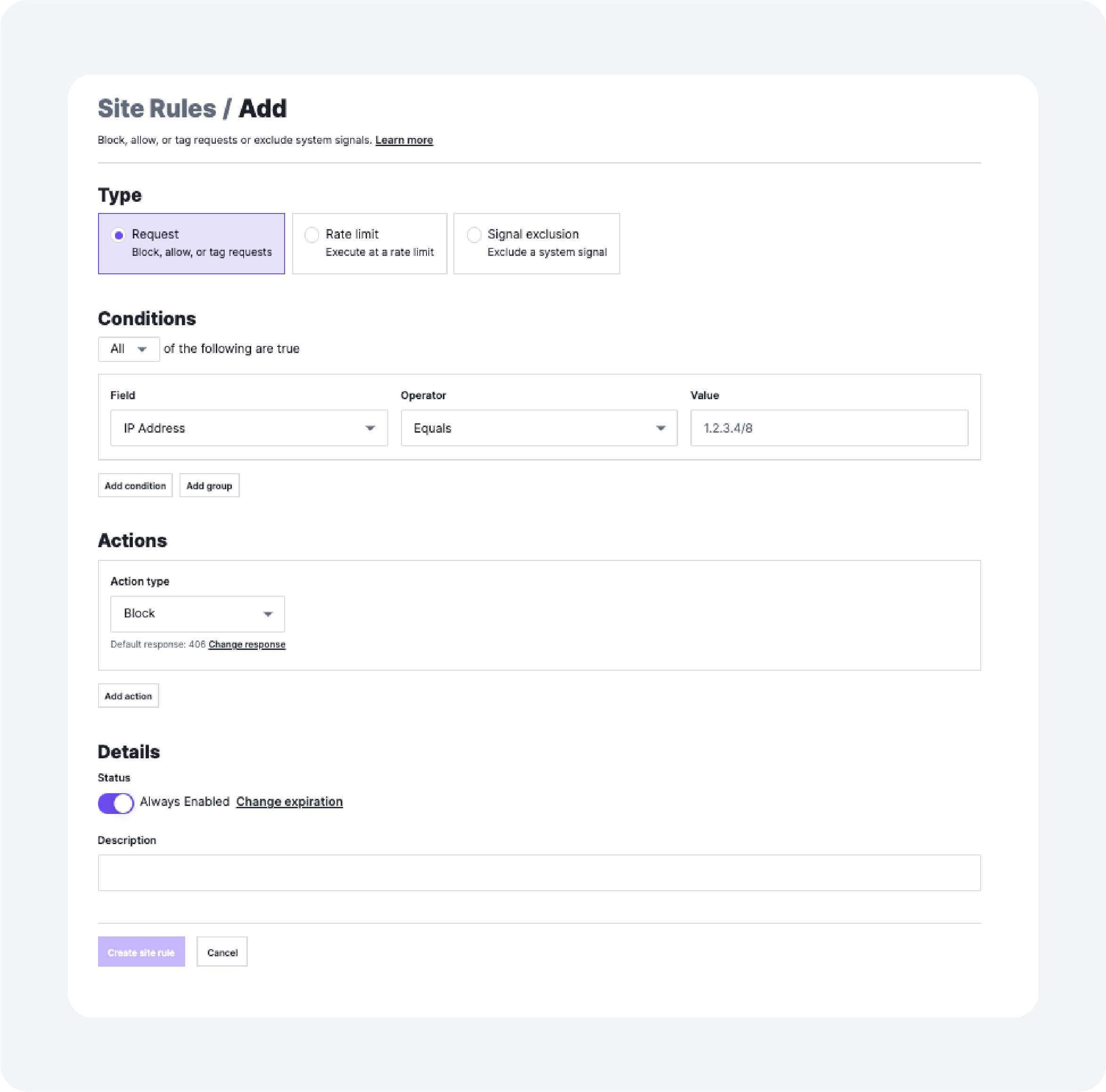

Neben der Erkennung und Blockierung von SQLi- und XSS-Angriffen ermöglicht Fastly die automatische regelbasierte Erkennung anderer OWASP Top 10-Angriffe. Außerdem können Sie Regeln für Schwellenwerte, Rate Limiting, automatische Blockierung und Alarmauslöser in der Next-Gen WAF Konsole einrichten, die speziell auf Ihre Webanwendungen und Business Logic zugeschnitten sind. Sie können auch Regeln zum Patchen von Schwachstellen einführen. So bleiben veraltete oder anderweitig gefährdete Komponenten wie Bibliotheken, Frameworks und sonstige Softwaremodule, die mit denselben Berechtigungen wie eine Anwendung ausgeführt werden, effektiv geschützt. Regeln lassen sich sowohl für einzelne Websites (Site-Regeln) als auch global (Corp-Regeln) erstellen, sodass sie problemlos auf mehrere Websites angewendet werden können.

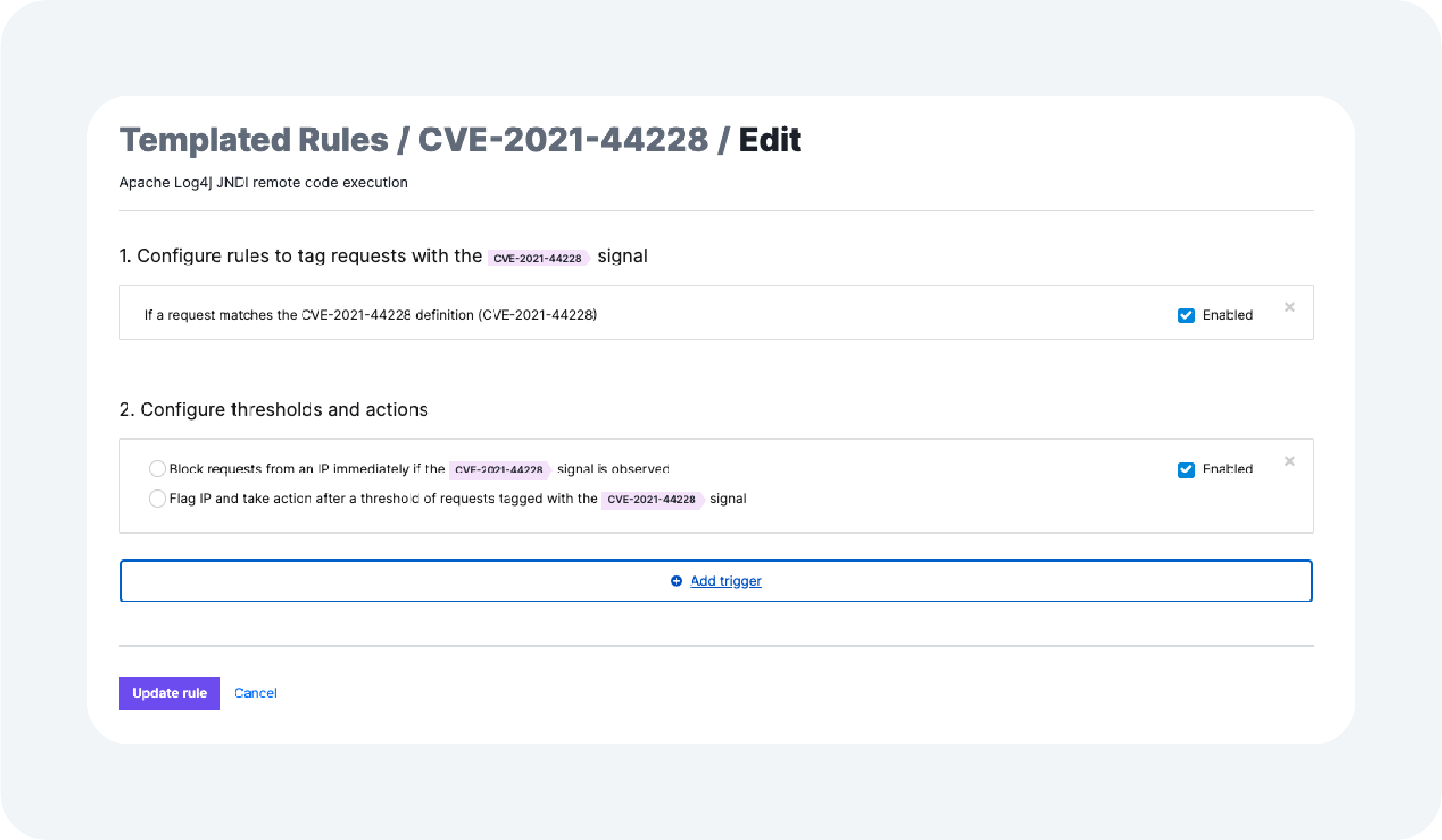

Virtuelles Patching mit Regeln

Ein virtueller Patch verhindert die Ausnutzung einer bekannten Sicherheitslücke in einem Modul oder Framework. Er analysiert Transaktionen und fängt Angriffe schon bei der Übertragung der Daten ab, damit bösartiger Traffic nie bis zur Webanwendung vordringt. Das Ergebnis: Der eigentliche Quellcode der Anwendung bleibt unverändert und der Angriffsversuch scheitert. So gewinnen Ihre Entwickler Zeit, um die eigentliche Schwachstelle zu beseitigen, während der Patch die Anwendung in der Laufzeitumgebung schützt. Die von Fastly bereitgestellten virtuellen Patches lassen sich auf verschiedene Common Vulnerability and Exposures (CVEs) anwenden und führen zur sofortigen Blockierung von Anfragen, die den CVE-Exploit enthalten. Innerhalb der Konsole stehen Ihnen vorgefertigte Templated Rules zur Verfügung, die verschiedene CVEs in einer Standardliste abdecken.

Ein verbesserter Blockierungsansatz

Die Fastly Next-Gen WAF sorgt für eine deutlich höhere Erkennungsgenauigkeit, indem sie Blockierungsentscheidungen mithilfe eines schwellenwertbasierten Ansatzes von der Ersterkennung trennt. Anstatt wie bei herkömmlichen WAFs jede eingehende Anfrage, die mit einem RegEx-Muster übereinstimmt, sofort zu blockieren, trifft unsere Next-Gen WAF fundierte Blockierungsentscheidungen. Diese basieren auf einer Kombination aus der SmartParse Technologie und zeitbasierten Schwellenwerten und Anomaliedaten.

Wenn eingehende Anfragen Angriffsdaten enthalten, wird ein Snippet des Anfragecodes an unsere Cloud Engine weitergeleitet (lesen Sie unseren FAQ-Eintrag zum Thema Data Redactions, um mehr über die Sicherheits- und Datenschutzvorkehrungen bei der Weiterleitung zu erfahren). Die Cloud Engine sammelt Angriffe von allen im Einsatz befindlichen Agents – einschließlich derer anderer Kunden – über unsere proprietäre Network Learning Exchange (NLX). Wenn anhand von vordefinierten und anpassbaren Schwellenwerten, die mit Hilfe von Big-Data-Analysen erstellt wurden, ausreichend bösartige Aktivitäten auf Seiten eines potenziellen Angreifers festgestellt werden, markiert die Engine den betreffenden Nutzer für die Blockierung. Diese Methode führt zu hochpräzisen Erkennungen und liefert erweiterte Kontextinformationen zu verschiedenen Angriffen.

Die Kombination aus Standarderkennungen und Regelfunktionen ermöglicht es Nutzern der Fastly Next-Gen WAF also, die OWASP Top 10 sowie moderne Bedrohungen genauer und umfassender zu blockieren. Vereinbaren Sie einen Termin für eine Demo, um mehr über unsere patentierte Sicherheitslösung für Webanwendungen zu erfahren.

Weiterführende Ressourcen

Erfahren Sie, wie unsere Next-Gen WAF automatisch vor Web-Layer-Angriffen schützt und sich im Handumdrehen mit DevOps-Tools integrieren lässt.

Fastly zum Challenger für Cloud WAAP gekürt. Lesen Sie den Bericht, um verschiedene Anbieter zu vergleichen.

Entdecken Sie, wie Sie mithilfe unseres WAF-Wirksamkeits-Frameworks den Wirkungsgrad Ihrer WAF ermitteln können.

Überzeugen Sie sich selbst, wie einfach der Einstieg mit der Fastly Next-Gen WAF ist.

Erleben Sie ein leistungsfähigeres globales Netzwerk.

Bei unserem Netzwerk dreht sich alles um mehr Effizienz. Mit unseren strategisch verteilten Points of Presence (POPs) können Sie Ihre Services ganz nach Bedarf skalieren und Ihre Inhalte selbst bei großen Events und Traffic-Spitzen unterbrechungsfrei ausliefern. Holen Sie sich die Gewissheit von zuverlässiger Performance – egal, wo Ihre Nutzer gerade surfen, streamen, einkaufen oder mit Ihrem Unternehmen interagieren.

497 Tbit/s

Edge-Netzwerk-Kapazität1

150 ms

Mittlere Purge-Dauer2

>1,8 Billionen

Täglich bediente Requests4

fast 90 % der Kunden

führen die Next-Gen WAF im Blocking Mode aus3

Stand: 31. Dezember 2024

Stand: 31. März 2022

Stand: 31. März 2021

Stand: 31. Juli 2023