Was versteht man unter Webanwendungssicherheit?

Bei der Webanwendungssicherheit geht es darum, Websites und webbasierte Apps vor Sicherheitslücken und Angriffen zu schützen und sicherzustellen, dass sie frei von Schwachstellen sind, die Hackern Zugriff auf sensible Daten gewähren, den Diebstahl von Informationen ermöglichen oder die Funktionsfähigkeit der Anwendung beeinträchtigen könnten. Dieser Prozess umfasst auch Maßnahmen zum Schutz vor unbefugtem Zugriff und dem Verlust oder Diebstahl sensibler Daten.

Die Entwicklung von Webanwendungen erfolgt letztlich vorwiegend von Menschenhand. Daher ist zu erwarten, dass diese Anwendungen Bugs und Fehlkonfigurationen enthalten, die sich böswillige Akteure aktiv zunutze machen wollen. Die Webanwendungssicherheit trägt dazu bei, diese Schwachstellen zu beseitigen, indem sie sichere Entwicklungspraktiken nutzt, Sicherheitstests während des gesamten Softwareentwicklungszyklus implementiert, Fehler im Design behebt und Sicherheitsprobleme bei der Bereitstellung und im laufenden Betrieb vermeidet.

Warum ist Webanwendungssicherheit so wichtig?

Webanwendungen werden zum Speichern, Verarbeiten und Übertragen sensibler Daten entwickelt, was sie zu einem bevorzugten Ziel für Hacker oder andere böswillige Akteure macht. Eine ungeschützte Webanwendung kann zum Verlust oder Diebstahl sensibler Daten, zu Ausfallzeiten oder „defekten“ Apps führen. Mögliche Konsequenzen sind Traffic-Verlust, Umsatzverlust, verlorenes Kundenvertrauen oder behördlich verhängte Bußgelder.

Hier einige der häufigsten Sicherheitsrisiken bei Webanwendungen:

Credential Stuffing: Bei dieser Angriffsform wird eine Liste mit gestohlenen Zugangsdaten (Nutzernamen und Kennwörtern) verwendet, um sich unbefugten Zugang zu verschiedenen Online-Accounts zu verschaffen.

Injection: Bei dieser Angriffsform wird schädlicher Code in eine Webanwendung eingeschleust. Dies kann durch SQL-Injektion oder andere Injection-Angriffe erfolgen.

Session Hijacking: Bei dieser Angriffsform werden aktive Nutzersitzungen übernommen, um unbefugten Zugriff auf webbasierte Anwendungen zu erlangen. Zu den Angriffstechniken gehören IP Spoofing, Sidejacking, Man-in-the-middle-Angriffe und Session Fixation.

Cross-Site Scripting (XSS): Bei dieser Angriffsform wird schädlicher Code in eine Webseite injiziert, der anschließend von den Browsern der Webseitenbesucher ausgeführt wird.

Cross-Site Request Forgery (CSRF): Bei dieser Angriffsform werden Nutzer dazu verleitet, bösartige Anfragen an Webanwendungen zu stellen.

Offenlegung sensibler Daten: Diese Art von Angriff wird auch als Datenleck oder Datenexfiltration bezeichnet und kann über eine Vielzahl von Kanälen erfolgen, darunter E-Mail, Cloud-Speicher, Social Media oder Datenschutzverletzungen.

Fehler in der Authentifizierung und Sitzungsverwaltung: Bei dieser Angriffsform werden Schwachstellen in der Art und Weise, wie eine Webanwendung Authentifizierungs- und Sitzungsinformationen verwaltet, ausgenutzt.

Sicherheitsrelevante Fehlkonfiguration: Bei dieser Angriffsform werden Schwachstellen in der Konfiguration einer Webanwendung ausgenutzt.

Brute-Force-Angriff: Bei dieser Angriffsform wird versucht, ein Passwort oder andere Authentifizierungsdaten zu erraten, indem systematisch alle möglichen Zeichenkombinationen ausprobiert werden. Dies erfolgt in der Regel automatisch mithilfe von Software, bis die richtige Kombination gefunden wurde.

Die häufigsten Schwachstellen bei Webanwendungen

In den OWASP Top 10 sind die häufigsten und kritischsten Sicherheitsrisiken für Webanwendungen aufgeführt. Sie werden auf der Website des Open Web Application Security Project (OWASP), einer Organisation, die sich mit der Verbesserung der Webanwendungssicherheit befasst, veröffentlicht.

Sicherheits-Communities im öffentlichen und privaten Sektor nutzen die OWASP Top 10 als Wegweiser für die Entwicklung einheitlicher Praktiken und Schutzmaßnahmen gegen gängige Angriffe und Exploits. Wenn Unternehmen diese Risiken verstehen und beheben, können sie die Sicherheit ihrer Webanwendungen maßgeblich verbessern.

Die OWASP Top 10 werden alle paar Jahre aktualisiert, um den aktuellen Stand der Webanwendungssicherheit widerzuspiegeln. Diese Risiken werden nach ihrer Häufigkeit, dem Schaden, den sie verursachen können, und der Leichtigkeit, mit der sie ausgenutzt werden können, eingestuft. Dabei gilt es zu beachten, dass es sich hier nicht um eine vollständige Liste handelt und dass Unternehmen auch andere Sicherheitsrisiken im Auge behalten und sich dagegen schützen müssen.

Die aktuellen OWASP Top 10 (2022):

Injection

Fehler in der Authentifizierung und Sitzungsverwaltung

Cross-Site Scripting (XSS)

Unsichere direkte Objektverweise

Sicherheitsrelevante Fehlkonfiguration

Verlust der Vertraulichkeit sensibler Daten

Cross-Site Request Forgery (CSRF)

Nutzung von Komponenten mit bekannten Schwachstellen

Unzureichendes Logging und Monitoring

Fehler in der Zugriffskontrolle

So schützen Sie Ihre Webanwendungen

Der Schutz von Webanwendungen vor Sicherheitsbedrohungen erfordert eine Kombination aus Tools, Services, Schulungen, Personal und Richtlinien in der gesamten Entwicklungsabteilung.

Er ist nicht nur die Aufgabe von Security-Teams, da in vielen Unternehmen nicht das nötige Personal oder das für eine robuste Webanwendungssicherheit geforderte Fachwissen vorhanden ist. Bei modernen Entwicklungspraktiken beginnt die Implementierung von Sicherheitsmaßnahmen zunehmend bereits beim Code und reicht bis zur Bereitstellung, Implementierung und Wartung nach der Veröffentlichung einer Anwendung.

Unternehmen können verschiedene Maßnahmen ergreifen, um ihre Webanwendungen vor Sicherheitsbedrohungen zu schützen und das Risiko von Datenschutzverletzungen zu minimieren. Dennoch gilt es zu bedenken, dass kein System absolut sicher ist. Es ist also wichtig, stets wachsam zu sein und Sicherheitsmaßnahmen kontinuierlich zu überwachen und zu aktualisieren, um mit neuen Bedrohungen Schritt halten zu können.

Maßnahmen, die Unternehmen zum Schutz ihrer Webanwendungen ergreifen können:

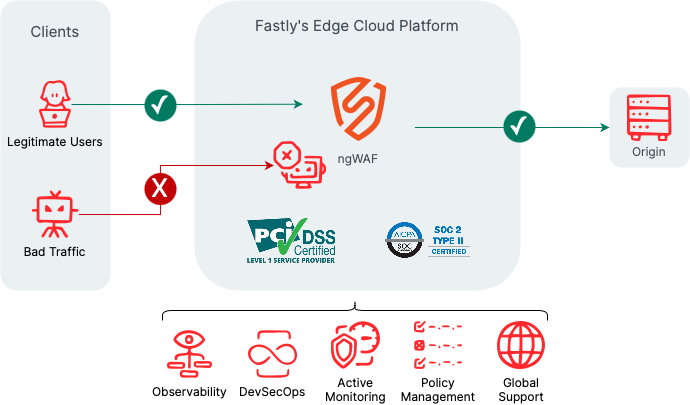

Nutzung einer Web Application Firewall (WAF): Eine WAF ist ein Sicherheitstool, das den eingehenden Traffic einer Website überwacht und filtert, so dass schädlicher Traffic blockiert und legitimer Traffic zum Origin-Server durchgelassen wird.

DDoS-Abwehr: Services zur Abwehr von DDoS-Angriffen nutzen ein Netzwerk von Servern an mehreren Standorten, um DDoS-Traffic zu absorbieren und zu filtern, bevor er die Zielwebsite oder das Zielnetzwerk erreichen kann.

Aktivierung von HTTPS: HTTPS ist ein sicheres HTTP-Protokoll für die Übertragung von Daten über das Internet. Die Aktivierung von HTTPS für Ihre Website oder Anwendung leistet einen Beitrag zum Schutz vor unbefugtem Datenzugriff.

Verwendung von starken und einzigartigen Passwörtern: Die Verwendung starker, einzigartiger Passwörter für alle Accounts, die mit Ihrer Website und Ihren Anwendungen verknüpft sind, kann dazu beitragen, unbefugten Zugriff zu verhindern.

Regelmäßige Aktualisierung von Software und Plugins: Veraltete Software und Plugins enthalten möglicherweise Schwachstellen, die von Hackern ausgenutzt werden können. Schließen Sie also bekannte Sicherheitslücken, indem Sie die Software und Plugins Ihrer Website auf dem neuesten Stand halten.

Monitoring und Logging von Aktivitäten: Monitoring und Logging erleichtern es Ihnen, verdächtige Aktivitäten auf Ihrer Website zu erkennen.

Regelmäßige Überprüfung auf Schwachstellen: Die regelmäßige Überprüfung Ihrer Website oder Anwendung auf Schwachstellen kann Ihnen helfen, potenzielle Sicherheitsprobleme zu erkennen und zu beheben, bevor Angreifer sie ausnutzen.

Mitarbeiterschulungen: Die Aufklärung Ihres Personals über bewährte Sicherheitspraktiken kann dazu beitragen, versehentliche Sicherheitsverletzungen zu verhindern.

Implementierung von Sicherheitskontrollen: Sicherheitskontrollen wie Eingabevalidierung, Output Escaping und Fehlerbehandlung reduzieren die Angriffsvektoren, die Angreifer ausnutzen können.

Verwendung sicherer Programmierstandards: Erstellen Sie Richtlinien für das Design und die Entwicklung von Anwendungen und Web Properties. Überprüfen Sie Ihren Code regelmäßig, um Schwachstellen noch vor dem Release zu ermitteln und zu beheben.

Behebung von Sicherheitsvorfällen: Verfassen Sie einen Plan zur Störungsbehebung, um Sicherheitsverletzungen schnell erkennen und darauf reagieren zu können.

Zusammenfassung

Nur wenn Webanwendungssicherheit im gesamten Unternehmen als Priorität verstanden wird, kann die Sicherheit von Webanwendungen und sensiblen Daten gewährleistet werden. Teams können ihre Webanwendungen und Daten vor potenziellen Angriffen schützen, indem sie immer auf dem Laufenden bleiben und proaktiv handeln. So lassen sich eine Vielzahl an Folgen für die Infrastruktur, die Unternehmenskultur und letztlich auch das Kundenvertrauen vermeiden. Ein Mindestmaß an Prävention ist mehr wert als ein Höchstmaß an Schadensbehebung, und es ist immer besser, vorbeugende Maßnahmen zu ergreifen, als die Folgen einer Sicherheitsverletzung zu beseitigen.