Was ist TLS?

Transport Layer Security (TLS) ist ein Standardprotokoll der Internet Engineering Task Force (IETF), das Authentifizierung, Datenschutz und Datenintegrität für die Kommunikation über das Internet bietet. Dieses Protokoll wurde 1999 veröffentlicht und im Jahr 2018 folgte die jüngste Version, TLS 1.3. Ein alltäglicher Anwendungsfall von TLS ist die Verschlüsselung der Kommunikation zwischen zwei Systemen. TLS ist wichtig, da es sicherstellt, dass die Gegenpartei einer Verbindung auch wirklich diejenige ist, für die sie sich ausgibt. Außerdem gibt es Aufschluss darüber, ob die Integrität der Daten gewahrt ist, und sorgt durch Verschlüsselung für ein gewisses Maß an Datenschutz. TLS nutzt eine Reihe von Algorithmen und Methoden, um diese Ziele zu erreichen. Es handelt sich dabei um das Sicherheitsprotokoll, das derzeit am häufigsten zum Einsatz kommt. Am besten eignet es sich TLS für Webbrowser und andere Anwendungen, bei denen Daten sicher per Hypertext Transfer Protocol Secure (HTTPS) über das Internet ausgetauscht werden müssen. Außerdem dient TLS zur Absicherung von E-Mails und anderen Protokollen.

TLS vs. SSL

Im Gespräch über TLS fällt oft der Begriff Secure Socket Layer (SSL) oder sogar SSL/TLS. Bei SSL handelt es sich um die Vorgängerversion von TLS, doch viele in der Branche verwenden nach wie vor den alten Namen SSL, wenn sie TLS meinen. Im weiteren Verlauf dieses Blogposts nutzen wir durchgehend die Bezeichnung TLS, auch wenn beide Begriffe oft synonym verwendet werden.

Als Weiterentwicklung des Secure Socket Layer (SSL) Protokolls von Netscape hat TLS dieses inzwischen abgelöst. Die Umbenennung des Protokolls in TLS, um Konflikte mit Netscape zu vermeiden, sorgt aber nach wie vor für Verwirrung. Da TLS neuer ist, bestehen zwischen den beiden Protokollen deutliche Unterschiede. Zum Beispiel weist TLS weniger Schwachstellen auf und bietet bessere Integrations- und Implementierungsmöglichkeiten. Da es über eine stärkere Authentifizierung, Schlüsselgenerierung und Unterstützung für verschiedene Chiffren verfügt, ist TLS auch effizienter und sicherer als SSL. Außerdem unterstützt TLS neuere und sicherere Algorithmen und verarbeitet den Handshake viel schneller als SSL. Obwohl die beiden Protokolle nicht austauschbar sind, bietet TLS eine gewisse Abwärtskompatibilität für ältere Funktionen. Im Jahr 2021 erklärte die IETF TLS 1.0 und 1.1 offiziell für veraltet, woraufhin große Hersteller wie Apple und Microsoft nachzogen.

TLS vs. HTTPS

HTTPS ist die verschlüsselte Version des Hypertext Transfer Protocols (HTTP), das von Browsern und Webservern zur Kommunikation und zum Austausch von Informationen verwendet wird. Wenn die Verschlüsselung der Datenübertragung über SSL/TLS erfolgt, sprechen wir von HTTPS. Wenn Ihre Website also HTTPS verwendet, werden sämtliche Daten durch SSL/TLS-Zertifikate verschlüsselt.

Was kann TLS?

Das TLS-Protokoll erfüllt im Wesentlichen drei Hauptfunktionen: Integrität, Authentifizierung und Verschlüsselung.

Integrität: Bestätigung, dass die Daten, die über ein Netzwerk gesendet werden, nicht kompromittiert sind

Authentifizierung: Bestätigung, dass die kommunizierenden Parteien die sind, für die sie sich ausgeben

Verschlüsselung: Tarnung der von Dritten übertragenen Daten

Wie funktioniert Origin Shielding?

Das TLS-Protokoll lässt sich in zwei Schichten unterteilen.

Das TLS-Record-Protokoll sichert die Anwendungsdaten mithilfe der Schlüssel ab, die beim TLS Handshake erzeugt werden, und ist für die Überprüfung der Integrität und Authentizität dieser Daten zuständig. Das TLS-Handshake-Protokoll ist für die Authentifizierung und den Schlüsselaustausch zuständig, die für den Aufbau und die Absicherung von Sitzungen erforderlich sind.

Das TLS-Record-Protokoll sorgt also für die sichere Verbindungen und das TLS-Handshake-Protokoll ermöglicht es Client und Server, sich gegenseitig zu authentifizieren und vor dem Datenaustausch Sicherheitsschlüssel auszuhandeln.

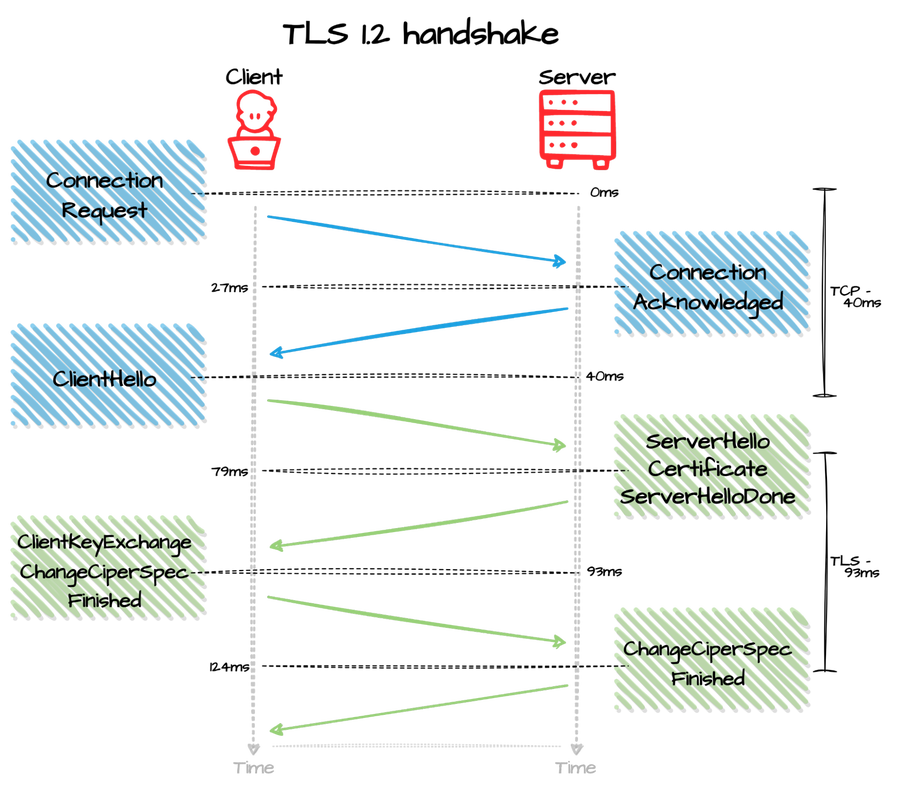

Der TLS Handshake erfolgt in mehreren Schritten. Beim Standard-TLS-Handshake senden Client und Server Begrüßungsnachrichten und tauschen Schlüssel, Verschlüsselungsnachrichten und eine Abschlussnachricht aus.

Beeinträchtigt TLS die Performance von Webanwendungen?

Nahezu jede Website unterstützt TLS 1.2 und fast 60 % (zum Zeitpunkt der Veröffentlichung) unterstützen sogar TLS 1.3. TLS 1.3 bringt erhebliche Verbesserungen bei der Sicherheit mit sich und beseitigt veraltete, schwächere Funktionen. Neue Funktionen von TLS 1.3 helfen, den TLS Handshake zu beschleunigen: Session Resumption prüft, ob ein Server und Client bereits miteinander kommuniziert haben, wenn Sicherheitsüberprüfungen ausgelassen wurden. False Start ermöglicht es Servern und Clients, Daten zu übertragen, bevor der Handshake abgeschlossen ist. Ein TLS 1.3 Handshake benötigt nur einen Round Trip anstelle der in früheren TLS-Versionen erforderlichen zwei. Zu guter Letzt ermöglicht Zero Round Trip Time Resumption (0-RTT) die Generierung eines Master Resumption Key.

TLS bietet auch zahlreiche Vorteile für Unternehmen und Webanwendungen, darunter eine bessere Suchmaschinenoptimierung (SEO) und höheres Kundenvertrauen. So erhalten Unternehmen zusätzliche Chancen, ihre Wettbewerbsfähigkeit auf den Ergebnisseiten von Suchmaschinen zu verbessern.

Aktivieren Sie TLS noch heute

TLS-Verschlüsselung trägt dazu bei, Webanwendungen vor Datenmissbrauch und anderen Schwachstellen zu schützen. Fastly TLS ermöglicht Kunden die Verwaltung von TLS-Zertifikaten auf Domain- oder Multi-Domain-Ebene über unsere Webinterface oder API. Mit Fastly TLS können Sie entweder Ihre eigenen TLS-Zertifikate und Private Keys generieren und hochladen oder Fastly damit beauftragen, in Ihrem Namen automatisch TLS-Zertifikate über Drittanbieter oder eine gemeinnützige oder kommerzielle Zertifizierungsstelle zu generieren und zu verwalten.

Wenn Sie eine bestimmte Zertifizierungsstelle (Certificate Authority, CA) oder ein Organization Validation (OV)- bzw. ein Extended Validation (EV)-Zertifikat benötigen, können Sie Ihre eigenen Zertifikate über die Fastly Webinterface oder die API hochladen.

Wenn Fastly Ihre Zertifikate verwaltet, verwenden Sie die Fastly Webinterface oder die API, um die Zertifizierungsstelle auszuwählen, von der Fastly Ihre TLS-Zertifikate prüfen soll. Fastly beschafft anschließend Domain Validated (DV)-Zertifikate von der von Ihnen gewählten Zertifizierungsstelle. Um die Zertifikatsanforderung abzuschließen, müssen Sie auf zweierlei Arten nachweisen, dass Ihre Domains Ihnen gehören. Wenn Sie Wildcards verwenden, um alle Ihre Subdomains mit einem Zertifikat zu schützen, müssen Sie ein Challenge Token zu Ihren DNS-Einträgen hinzufügen. Fastly antwortet automatisch auf die HTTP-Challenge, wenn Sie keine Wildcard benötigen. Seien Sie auch darauf hingewiesen, dass Fastly TLS-Zertifikate standardmäßig unter einer gemeinsamen Gruppe von IP-Adressen installiert. Wenn Client-Anfragen an Fastly gesendet werden, wählen wir die richtigen Zertifikate mithilfe der SNI-Erweiterung von TLS aus, die es Clients ermöglicht, einen Hostnamen in der TLS-Handshake-Anfrage anzugeben.

Zusammenfassung

TLS ist ein weit verbreitetes Sicherheitsprotokoll, das Daten von Klartext in Chiffretext verwandelt, und umgekehrt. Dank der Verschlüsselung von Traffic bietet TLS Datensicherheit und Datenschutz und hindert Hacker daran, sensible Daten offenzulegen.

Bei Fragen zum Thema TLS oder wenn Sie Hilfe bei der Konfiguration benötigen, steht Fastly Ihnen gerne zur Verfügung.

Hier können Sie Fastly noch heute kostenlos testen.