APIs ermöglichen es Softwareanwendungen, miteinander zu interagieren. Außerdem sind sie von entscheidender Bedeutung für moderne Software-Patterns wie Microservices-Architekturen.

Unter API-Sicherheit versteht man die Maßnahmen, die ergriffen werden, um APIs vor unbefugtem Zugriff, Missbrauch und Angriffen zu schützen. Da APIs weit verbreitet sind und den Zugang zu sensiblen Softwarefunktionen und Daten ermöglichen, sind sie ein immer begehrteres Angriffsziel.

API-Sicherheit ist eine wesentliche Komponente der Sicherheit moderner Webanwendungen. Für den Schutz sensibler Daten wie Finanzinformationen oder personenbezogenen Daten sowie die Verhinderung von Angriffen, die die Integrität der API und der mit ihr verbundenen Systeme gefährden könnten, ist API-Sicherheit unabdingbar. APIs werden immer häufiger eingesetzt, um kritische Geschäftsprozesse und Services zu unterstützen, und müssen daher geschützt werden.

Warum ist API-Sicherheit so wichtig?

APIs ermöglichen es Unternehmen, verschiedene Systeme und Technologien zu integrieren. Sie erlauben eine schnelle Kommunikation zwischen verschiedenen Anwendungen, was wiederum zu einem effizienteren und effektiveren Betrieb führt.

Werden APIs aber nicht richtig verwaltet und abgesichert, können sie potenzielle Sicherheitsrisiken mit sich bringen. Angreifer nutzen bekanntermaßen API-Schwachstellen aus, um sich Zugang zu sensiblen Daten zu verschaffen oder schädlichen Code in Anwendungen einzuschleusen, der zu Datenschutzverletzungen, Systemabstürzen und anderen schwerwiegenden Folgen führen kann.

API-Sicherheit ist also wichtig, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Ressourcen zu gewährleisten. Die grundlegenden Funktionen fast jeder Unternehmensanwendung von Microservices und serverlosen Architekturen sind auf APIs angewiesen. API-Sicherheit ist ein zentraler Bestandteil der modernen Informationssicherheit und schützt den Nord-Süd- und Ost-West-Traffic zwischen Anwendungen.

Außerdem ist sie entscheidend für die Einhaltung gesetzlicher Vorschriften wie GDPR, HIPAA und PCI DSS, die im Hinblick auf den Austausch sensibler Daten strenge Sicherheits- und Datenschutzmaßnahmen vorschreiben. Die Nichteinhaltung dieser Vorschriften kann rechtliche und finanzielle Folgen nach sich ziehen.

REST API vs. SOAP API

Moderne APIs beruhen im Wesentlichen auf zwei Arten von Architekturen:

REST – Bei einer sogenannten Representational State Transfer (REST)-API handelt es sich um einen Webservice, der Hyper Text Transfer Protocol (HTTP)-Anfragen nutzt, um mit webbasierten Anwendungen oder Services zu kommunizieren oder zu interagieren.

SOAP – Eine Simple Object Access Protocol (SOAP)-API ist ein Webservice, der Extensible Markup Language (XML) anwendet, um mit Anwendungen oder Services zu kommunizieren oder Daten zwischen ihnen auszutauschen.

RESTful-APIs kommen weitreichend bei der Entwicklung von webbasierten Anwendungen und Services zum Einsatz. Sie sind plattformunabhängig und lassen sich deshalb mit jeder Programmiersprache oder jedem Framework verwenden, das HTTP-Anfragen unterstützt. Darüber hinaus sind sie äußerst skalierbar und können große von unterschiedlichen Clients stammende Anfragen parallel verarbeiten. SOAP-APIs werden häufig in Enterprise-Umgebungen eingesetzt, in denen es auf Sicherheit und Zuverlässigkeit ankommt. Sie bieten eine standardisierte Methode für den Datenaustausch zwischen verschiedenen Systemen und können komplexe Vorgänge und Benachrichtigungsmuster handeln. Oft sind sie anspruchsvoller und umfangreicher als andere Webservices und erfordern deshalb gegebenenfalls zusätzlichen Verarbeitungsaufwand und Netzwerkbandbreite.

Was sind die OWASP Top 10 im Bereich API-Sicherheit?

Die zunehmenden Sicherheitsbedrohungen im Zusammenhang mit APIs haben das Open Web Application Security Project (OWASP) dazu veranlasst, eine einzigartige Top-Ten-Liste speziell für APIs zu veröffentlichen. Die OWASP API Security Top 10 bieten einen umfassenden Leitfaden, der Unternehmen dabei hilft, die mit ihren APIs verbundenen Risiken und Bedrohungen zu verstehen und sich davor zu schützen. Und hier sind sie:

API1:2023 Fehlerhafte Autorisierung auf Objektebene: Bei der Autorisierung auf Objektebene handelt es sich um einen Mechanismus zur Zugriffskontrolle, der in der Regel auf Codeebene implementiert wird, um sicherzustellen, dass ein Nutzer nur auf die Objekte zugreifen kann, für die er eine Zugriffsberechtigung besitzen sollte.

API2:2023 Fehlerhafte Authentifizierung: Authentifizierungs-Endpoints und -Flows müssen geschützt werden. „Passwort vergessen/Passwort zurücksetzen“ sollte ebenfalls als Authentifizierungsmechanismus betrachtet werden.

API3:2023 Fehlerhafte Autorisierung auf Objekt-Property-Ebene: Wenn einem Nutzer über einen API-Endpoint Zugriff auf ein Objekt gewährt wird, muss unbedingt überprüft werden, ob er für die jeweiligen Properties dieses Objekts auch wirklich eine Zugriffsberechtigung hat.

API4:2023 Uneingeschränkter Ressourcenverbrauch: Die Beantwortung von API-Anfragen erfordert Ressourcen wie Netzwerkbandbreite, CPU, Arbeitsspeicher und Speicherplatz. Service Provider stellen manchmal notwendige Ressourcen über API-Integrationen und Pay-per-Request zur Verfügung, darunter das Versenden von E-Mails/SMS/Telefonanrufen, die Validierung biometrischer Daten usw.

API5:2023 Fehlerhafte Autorisierung auf Funktionsebene: Die beste Methode, um Probleme auf Funktionsebene aufzuspüren, besteht in einer gründlichen Analyse des Autorisierungsmechanismus.

API6:2023 Uneingeschränkter Zugriff auf sensible Geschäftsabläufe: Ein API Endpoint ist anfällig, wenn er einen sensiblen Geschäftsablauf offenlegt, ohne den Zugriff darauf angemessen einzuschränken.

API7:2023 Server-Side Request Forgery: Server-Side Request Forgery (SSRF)-Schwachstellen treten auf, wenn eine API eine entfernte Ressource aufruft, ohne die vom Nutzer angegebene URL zu überprüfen. So können Angreifer die Anwendung dazu zwingen, eine manipulierte Anfrage an ein unerwartetes Ziel zu senden, selbst wenn sie durch eine Firewall oder ein VPN geschützt ist.

API8:2023 Sicherheitsrelevante Fehlkonfiguration: Eine API wird angreifbar, wenn das System nicht entsprechend abgesichert ist, die neuesten Sicherheitspatches fehlen, es Unstimmigkeiten bei der Verarbeitung eingehender Anfragen gibt, die Transport Layer Security (TLS) fehlt usw.

API9:2023 Unsachgemäßes Inventory Management: Die weit verzweigte und vernetzte Struktur von APIs und modernen Anwendungen bringt neue Herausforderungen mit sich. Unternehmen müssen ihre APIs und API-Endpoints genau kennen und wissen, wie sie Daten speichern oder mit externen Dritten austauschen.

API10:2023 Unsichere Verwendung von APIs: Entwickler neigen dazu, Daten, die sie über APIs von Drittanbietern erhalten, mehr Vertrauen zu schenken als Nutzereingaben. Dies gilt besonders für APIs, die von bekannten Unternehmen angeboten werden. Aus diesem Grund verwenden Entwickler oft schwächere Sicherheitsstandards, zum Beispiel bei der Validierung und Bereinigung von Eingaben.

Best Practices bei der API-Sicherheit

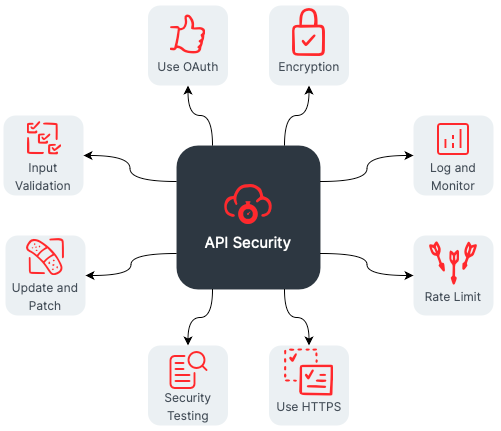

Bewährte API-Sicherheitspraktiken sind unerlässlich, um eine sichere und datenschutzkonforme Kommunikation zwischen Services zu gewährleisten. Hier einige Beispiele für bewährte Vorgehensweisen:

Nutzen Sie HTTPS: Verwenden Sie grundsätzlich HTTPS statt HTTP. HTTPS sorgt für eine verschlüsselte Übertragung von Daten und verhindert so Man-in-the-Middle-Angriffe.

Verwenden Sie Authentifizierung: Implementieren Sie Authentifizierungsmechanismen, um sicherzustellen, dass nur berechtigte Nutzer auf die API zugreifen können. Wir empfehlen OAuth oder eine tokenbasierte Authentifizierungslösung.

Verschlüsseln Sie Ihre Daten: Verwenden Sie grundsätzlich Verschlüsselungsmethoden, um die Vertraulichkeit Ihrer Daten zu schützen. Nutzen Sie SSL/TLS oder Advanced Encryption Standard (AES) als Verschlüsselung.

Verwenden Sie Rate Limiting und Drosselung: Legen Sie Grenzen für die Methode und Häufigkeit von API-Aufrufen fest, um Denial of Service (DoS)-Angriffe zu verhindern. Rate Limiting kann außerdem für ein Gleichgewicht zwischen Zugang und Verfügbarkeit sorgen, da es die Nutzerverbindungen reguliert.

Treffen Sie Sicherheitsmaßnahmen auf Benachrichtigungsebene: Schützen Sie die Integrität und Vertraulichkeit von Benachrichtigungen. Ziehen Sie XML-Verschlüsselung und XML-Signaturen in Betracht.

Validieren Sie Eingaben: Validieren Sie alle Eingabedaten, um Angriffe wie SQL Injection (SQLi) oder Cross-Site Scripting (XSS) zu verhindern.

Verwenden Sie Role-based Access Controls (RBAC): Implementieren Sie RBAC, um den Zugriff auf sensible Daten oder Funktionen einzuschränken.

Loggen und überwachen Sie: Implementieren Sie einen Logging- und Monitoring-Mechanismus in Echtzeit, um Sicherheitsverletzungen erkennen und darauf reagieren zu können.

Halten Sie Ihre Software auf dem neuesten Stand: Aktualisieren Sie Ihre gesamte Software, einschließlich Betriebssystemen (OS), Webdiensten und Webanwendungs-Frameworks, regelmäßig mit den neuesten Sicherheitsupdates und Patches.

Führen Sie Sicherheitstests durch: Testen Sie regelmäßig, um Schwachstellen und potenzielle Sicherheitsrisiken zu erkennen.

Wenn Sie diese Best Practices für die API-Sicherheit befolgen, leisten Sie einen Beitrag dazu, dass Ihre API-Endpoints sicher und vor Angriffen geschützt bleiben.

Hier können Sie Fastly noch heute kostenlos testen.