Was versteht man unter einem DDoS-Angriff?

Bevor Sie sich vor Denial of Service (DOS)-Angriffen schützen können, müssen Sie wissen, worum es sich dabei überhaupt handelt. Ein DoS-Angriff ist ein böswilliger Versuch, die Verfügbarkeit eines Zielsystems zu beeinträchtigen. Solche Systeme reichen von Anwendungen bis hin zu Websites, oder die Angriffe richten sich sogar direkt an die Endnutzer. Das Zielsystem wird schließlich an seine Grenzen gebracht, indem es ungewöhnlich viele Pakete erzeugt werden. Bei einem Distributed Denial of Service (DDoS)-Angriff nutzen die Angreifer mehrere kompromittierte Quellen, um einen volumetrischen Angriff durchzuführen.

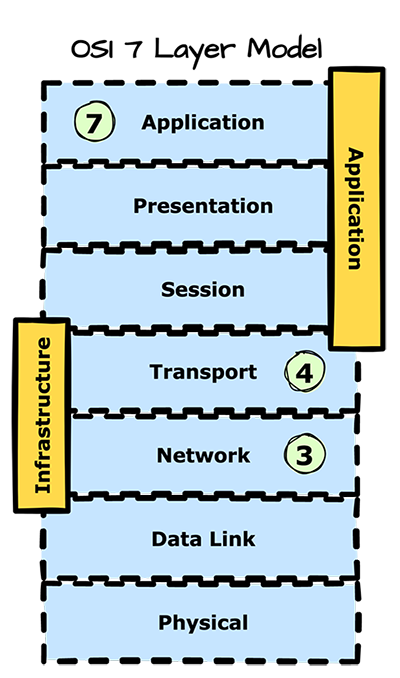

DDoS-Angriffe lassen sich anhand des Open Systems Interconnection (OSI)-Layers klassifizieren, auf den sie abzielen. Die häufigsten Ziele solcher Angriffe sind der Netzwerk-Layer (OSI-Layer 3), der Transport-Layer (OSI-Layer 4) und der Anwendungs-Layer (OSI-Layer 7). Kaum eine der vielen Formen moderner Cyberangriffe ist so erdrückend und verheerend wie DDoS-Angriffe. NortonLifeLock bezeichnet DDoS-Angriffe als „eine der gefährlichsten Waffen im Internet“ – und das aus gutem Grund. Diese gefährlichen Angriffe können jederzeit erfolgen und die betroffenen Websites vom Netz nehmen, was zu massiven Serviceunterbrechungen und erheblichen finanziellen Verlusten führen kann. Noch schlimmer ist, dass die Zahl der DDoS-Angriffe weltweit steigt. Untersuchungen zeigen für das 4. Quartal 2021 einen Anstieg von 29 % im Vergleich zum Vorjahr.

Was versteht man unter einem DDoS-Angriff auf Layer 3/4?

Bei Layer 3 und 4 handelt es sich um den Infrastruktur-Layer. Häufige DDoS-Angriffsvektoren auf diese Layer sind SYN-Floods, UDP-Floods und Internet Control Message Protocol (ICMP)-Angriffe. Layer 3 ist der Netzwerk-Layer, der für die Entscheidung verantwortlich ist, welchen physischen Weg die Daten durch das Netzwerk nehmen sollen. Layer 4 sorgt für die Datenübertragung zwischen den Hosts und gewährleistet die Datenintegrität und Vollständigkeit der Übertragung über das Transport Control Protocol (TCP). Angriffe, die auf diese beiden Layer abzielen, erzeugen ein massives Traffic-Volumen und zielen darauf ab, die verfügbare Netzwerkkapazität oder eine Gruppe von Hosts zu überlasten. Die gute Nachricht ist, dass diese Arten von Angriffen eindeutige Signaturen haben und daher leichter zu erkennen und zu bekämpfen sind.

Was versteht man unter einem DDoS-Angriff auf Layer 7?

Bei Layer 7 handelt es sich um den Anwendungs-Layer. Entsprechende Angriffe sind in der Regel seltener, aber auch ausgefeilter. Was den Umfang dieser Angriffe betrifft, geht es dabei weniger um einen plötzlichen Anstieg des eingehenden Traffics als um Angriffe auf den Infrastruktur-Layer. Dennoch zielen sie auf kritische Komponenten der Anwendung ab und wirken sich negativ auf die Performance aus. Ein reales Praxisbeispiel für einen solchen Angriff ist die Überlastung der Login-Seite einer Anwendung oder einer exponierten API durch eine teure Suchanfrage, was wiederum zu einem schlechten Endnutzererlebnis führt. Auf diese Angriffe zu reagieren ist kostspielig. Kleine und mittlere Unternehmen (KMU) geben nach einem DDoS-Angriff durchschnittlich 120.000 US-Dollar für die Wiederherstellung ihrer Services und für operative Maßnahmen aus.

So können Sie Ihre Anwendungen schützen:

**Analysieren Sie Traffic-Muster

**Die erste Verteidigungslinie besteht in der Erstellung eines Traffic-Profils. Dieses Profil gibt an, wie „erwünschter“ Traffic aussieht, und legt die Erwartungen für das Traffic-Volumen in Ihrem Netzwerk fest. Dank der Überwachung Ihres Traffics mithilfe dieses Profils lassen sich Regeln konfigurieren, die nur so viel Traffic zulassen, wie Ihre Infrastruktur bewältigen kann, ohne Ihre Nutzer zu beeinträchtigen. Rate Limiting liefert eine gute Grundlage, und Sie können anschließend erweiterte Erkennungsmethoden einsetzen, um ausschließlich Traffic zuzulassen, der anhand einer Analyse weiterer Variablen validiert wurde. Schon eine kleine Sicherheitslücke kann Ihrem Netzwerk und Ihren Servern irreparablen Schaden zufügen und Ihre Mitarbeiter durch die fünf emotionalen Phasen eines DDoS-Angriffs schicken. Sorgen Sie also am besten gleich von Anfang an vor.**Minimieren Sie Ihre Angriffsfläche

**Eine der einfachsten Möglichkeiten, DDoS-Angriffe abzuwehren, besteht darin, die Angriffsfläche zu verkleinern. So werden die Möglichkeiten der Angreifer eingeschränkt und Sie können gleichzeitig Abwehr- und Schutzmechanismen entwickeln. Sie sollten sicherstellen, dass Sie Ihre Anwendungen und Hosts nicht für Ports, Protokolle und andere Anwendungen freigeben, mit denen keine Kommunikation zu erwarten ist. In den meisten Fällen können Sie dies erreichen, indem Sie Ihre Infrastrukturressourcen hinter einem als Proxy fungierenden Content Delivery Network (CDN) platzieren, das den direkten Internet-Traffic zu bestimmten Teilen Ihrer Infrastruktur einschränkt. Außerdem können Sie eine Firewall oder Zugriffskontrolllisten (ACLS) verwenden, um den Traffic zu bestimmten Anwendungen zu steuern.**Nutzen Sie eine anwendungsbasierte Firewall

**Wenn Ihre Anwendung mit dem Internet verbunden ist, werden Sie mehrmals täglich Ziel von Angriffen. Im Durchschnitt wird eine Anwendung mit Internetzugriff alle 39 Sekunden angegriffen. Als bewährte Praxis zum Schutz vor Angriffen empfiehlt sich der Einsatz einer Web Application Firewall (WAF). Zunächst sollten Sie OWASP Top 10-Angriffe aktiv abwehren. So sollten Sie auch in der Lage sein, ein individuelles Traffic-Profil zur Abwehr von zusätzlichen ungültigen Anfragen zu erstellen. Solche Anfragen können beispielsweise als legitimer Traffic von bekannten Schad-IPs getarnt sein oder aus einer geografischen Region stammen, in der Ihr Unternehmen gar nicht tätig ist. Darüber hinaus unterstützt eine WAF Sie bei der Angriffsabwehr, da Sie Ihnen Zugriff auf erfahrene Experten geben kann, die die Traffic-Heuristik untersuchen und einen maßgeschneiderten Schutz für Ihre Anwendung entwickeln.**Sorgen Sie von Anfang an für Skalierbarkeit

**Auch wenn es dabei isoliert betrachtet nicht um die beste Lösung handelt, bietet die Erhöhung der Bandbreiten- (Transit-)Kapazität oder der Server- (Rechen-)Kapazität eine Möglichkeit, um Angriffe abzufangen und zu verhindern. Achten Sie bei der Entwicklung Ihrer Anwendungen darauf, dass Sie über eine redundante Internetanbindung verfügen, um Traffic-Anstiege bewältigen zu können. Eine gängige Praxis ist das Loadbalancing. Dabei wird der eingehende Traffic kontinuierlich überwacht und auf die verfügbaren Ressourcen verteilt, um eine Überlastung einzelner Ressourcen zu vermeiden. Außerdem können Sie Ihre Webanwendungen mit Blick auf ein CDN erstellen, das einen zusätzlichen Netzwerkinfrastruktur-Layer für die Bereitstellung von Inhalten bietet – oft sogar näher an Ihren Endnutzern. Die meisten DDoS-Angriffe sind volumetrisch und verbrauchen riesige Mengen an Ressourcen. Sie sollten also in der Lage sein, Ihre Anwendungen hinsichtlich der benötigten Rechenleistung schnell nach oben oder nach unten zu skalieren. Durch den dezentralen Aufbau eines CDN werden die Angriffe so weit verteilt, dass sie sich leicht abfangen lassen. Außerdem bieten CDNs zusätzliche Möglichkeiten, um selbst anspruchsvollste Angriffe zu vereiteln. Die Entwicklung eines Angriffsprofils ermöglicht es CDNs, bösartigen Traffic herauszufiltern oder zu drosseln.

Nächste Schritte

Im Kampf gegen die ausgefeilten DDoS-Angriffe von heute ist jedes Bisschen Prävention mehr wert als das größte Arsenal an Abwehrmaßnahmen. Sie sollten sich also vergewissern, dass Ihr Unternehmen zu jeder Zeit auf ein deutlich erhöhtes Volumen an Server-Traffic oder Netzwerkanfragen vorbereitet ist und diese auch bewältigen kann. Der beste Zeitpunkt zum Handeln war gestern, aber der zweitbeste Zeitpunkt ist jetzt.

Wenn Sie Unterstützung bei der Abwehr von DDoS-Angriffen brauchen, kann Fastly Ihnen helfen. Unser weltweit verteiltes Netzwerk mit hoher Bandbreite ermöglicht es Ihnen, DDoS-Angriffe abzufangen. Fastlys gesamtes Netzwerk dient dabei als DDoS-Scrubbing-Center, damit Sie nicht zwischen Security und Performance wählen müssen. So können Sie in Echtzeit reagieren und schädliche Anfragen direkt auf der Edge abfangen, ehe diese in die Nähe Ihres Origin-Servers gelangen.