WAF Simulator: DevSecOps-Workflows im Wandel

Fastly Security Research Team, Fastly

Staff Security Researcher

Fastly hat einen WAF Simulator</u> eingeführt, der es Fastly Kunden erleichtert, Regeln zu testen und zu validieren. Im Gegensatz zur herkömmlichen Methode, bei der nach der Implementierung einer Regel simulierter Angriffs-Traffic an Ihre Website gesendet werden muss, ermöglicht unser WAF Simulator die Validierung von Regeln über die Fastly API. Dieser optimierte Ansatz liefert mehrere signifikante Vorteile beim Testen von WAF-Regeln.

Erhöhte Präzision: Sie können spezifische Anfragen erstellen, die die zu testende Regel auslösen, und überprüfen, ob die Regel die Anfrage wie erwartet blockiert oder taggt.

Sichere Tests in einer kontrollierten Umgebung: Prüfen Sie, wie realer Traffic in einer simulierten Umgebung gehandhabt wird, anstatt damit zu experimentieren, wie geänderte Regeln mit potenziell bösartigem Traffic in Ihrer Produktivumgebung umgehen.

Effiziente Workflows: Sie können Regeln schnell und einfach testen, ohne eine komplizierte Testinfrastruktur einrichten zu müssen, was zu einem geringeren Bedarf an technischen und personellen Ressourcen führt.

Reproduzierbarkeit: Möglicherweise sind mehrere Anläufe nötig, ehe eine Regel wie erwartet greift. Vielleicht ist sogar eine kontinuierliche Verifizierung erforderlich. Testen Sie so oft wie zur Gewährleistung der ordnungsgemäßen Funktionsweise der Regel erforderlich.

Eine einzige Integration: Nutzer müssen bei der Durchführung ihrer Tests nicht mehr zwischen verschiedenen Systemen oder Tools wechseln. Alles, was sie brauchen, ist an einem Ort verfügbar.

Von der Bereitstellung über das Testen bis hin zur Integration mit bestehenden Tools – Fastly bietet eine breite Palette an Funktionen, die Ihre DevSecOps-Workflows optimieren und Sicherheit in Ihrem Unternehmen nicht nur einfacher, sondern auch effektiver machen.

Flexible Bereitstellungsoptionen

Alles beginnt mit der Bereitstellung. Fastly unterstützt eine Vielzahl von Installations- und Bereitstellungsoptionen. Wir sind infrastrukturunabhängig – wir sind kompatibel mit neueren Infrastrukturen wie Containern, Kubernetes und Service Meshes. Aber wir bieten auch Integrationsmöglichkeiten mit Netzwerkelementen wie API-Gateways und der Edge. Diese Integrationen unterstützen eine dezentrale Zusammenführung von Web-App- und API-Traffic über Architekturen, die sowohl auf eigenen Servern als auch in der Cloud existieren. Die meisten unserer Kunden automatisieren diese Bereitstellungen bereits.

Modell der gemeinsamen Verantwortung

Moderne Sicherheitskonzepte basieren auf dem Modell der „gemeinsamen Verantwortung“: Isoliertes Denken wird durch gemeinsame Verantwortlichkeiten für Sicherheitsaufgaben in allen Phasen des Bereitstellungsprozesses ersetzt. Dies kann sogar die Verwaltung von WAF-Regelsätzen und -Warnmeldungen für von Ihnen erstellte Services einschließen.

Die Next-Gen WAF (NGWAF) von Fastly</u> ist für ein solches Modell konzipiert. Sicherheitsteams oder -administratoren besitzen die Möglichkeit, auf oberster Organisationsebene übergeordnete Richtlinien und Regelsätze zu erstellen, die für jede Site gelten. So können die einzelnen Teams die Regelsätze für die von ihnen entwickelten Anwendungen und Services selbst konfigurieren und verwalten, während Administratoren weiterhin die volle Transparenz bewahren.

Terraform Unterstützung

Unsere NGWAF basiert auf einem API-fokussierten Ansatz, damit Sie Aufgaben automatisieren können, die in der WAF-Managementkonsole traditionell von Hand ausgeführt werden. Ein Beispiel dafür ist die Verwendung unseres Terraform Providers. Terraform ist das Infrastructure-as-a-Code-Tool von HashiCorp. Es zählt zu den beliebtesten Tools, die DevOps-Teams zur Automatisierung von Infrastrukturaufgaben nutzen, darunter Ressourcen auf AWS, GCP und Azure. Das Tool wird verwendet, um Infrastrukturressourcen über eine Anbieter-API bereitzustellen, zu aktualisieren und zu vernichten.

Ein Kunde mit einem großen Anwendungsportfolio betreibt beispielsweise Hunderte oder sogar Tausende von Sites, und jeder Site sind möglicherweise zahlreiche nutzerdefinierte WAF-Regelsätze, -Listen und -Signale zugeordnet, die nur schwer zu kontrollieren sind. Terraform bietet eine strukturierte, versionskontrollierte Möglichkeit, all diese Konfigurationen zu verwalten und so den Zeit- und Ressourcenaufwand zu reduzieren.

Abbildung 4 zeigt eine beispielhafte Terraform Site Rule, wonach eine Anfrage mit einem Pfad in einer Liste sensibler Account-API-Endpunkte abgeglichen und entsprechend getaggt wird.

resource "sigsci_site_rule" "sensitive_account_api" {

site_short_name = var.site_name

type = "request"

group_operator = "all"

requestlogging = "sampled"

enabled = true

reason = "monitor sensitive account api endpoints"

expiration = ""

conditions {

type = "single"

field = "path"

operator = "inList"

value = sigsci_site_list.sensitive_account_api.id

}

actions {

type = "addSignal"

signal = sigsci_site_signal_tag.sensitive_account_api.id

}

}WAF Simulator

Nach der Erstellung einer Regel empfiehlt es sich, die Funktionstüchtigkeit der Regel zu überprüfen. Das Testen von Regeln ist wichtig, denn nur so kann sichergestellt werden, dass die WAF auch in Zukunft ordnungsgemäß arbeitet, selbst wenn sich die von ihr geschützte Anwendung ändert oder weiterentwickelt wird. Werden neue Regeln hinzugefügt, bestehende Regeln geändert oder Änderungen an der Anwendung vorgenommen, können diese Tests verhindern, dass durch die Änderungen neue Fehler oder Probleme entstehen, die den Schutz der Anwendung gefährden. Viele Unternehmen unterliegen zudem Compliance-Anforderungen, und durch regelmäßige Tests lässt sich nachweisen, dass sie die erforderlichen Standards erfüllen.

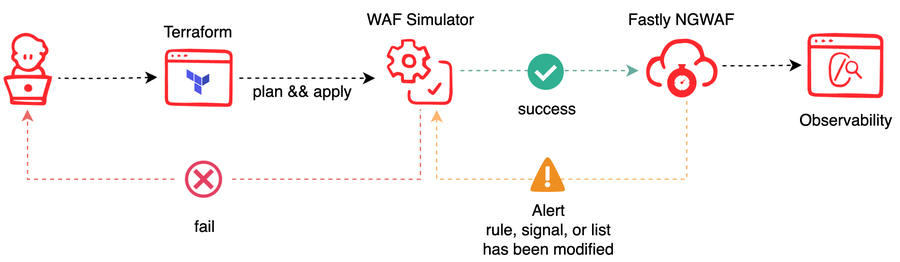

Mit dem WAF Simulator von Fastly können Fastly Kunden Regeln direkt über unsere API validieren, ohne dafür zwischen verschiedenen Systemen oder Tools wechseln zu müssen. Kunden können Regeln wahlweise in der Anwenderkonsole testen und validieren oder die API zur Integration in ihre CI/CD-Pipelines nutzen. Abbildung 5 veranschaulicht das Testen einer Site Rule in der Konsole, wonach eine Anfrage mit einem Pfad in einer Liste sensibler Account-API-Endpunkte abgeglichen und entsprechend getaggt wird.

Integrationen

Integrationen mit Drittanbietern sind ein wesentlicher Bestandteil jedes DevSecOps-Workflows. Teams arbeiten produktiver, wenn weniger Kontextwechsel erforderlich sind und sie weniger Dashboards verwalten müssen. Workflows setzen oft mehrere Tools und Services voraus, und Integrationen mit Dritten helfen dabei, diese Tools und Services miteinander zu verbinden. Dazu können Benachrichtigungen und Ticketing gehören, damit Ereignisse nachverfolgt und verwaltet werden, sowie Integrationen zur Übertragung von NGWAF-Protokollen in ein SIEM-System. NGWAF Logs enthalten Daten über Angriffsversuche, bekannte Bedrohungen und verdächtige Aktivitäten, die zur Verbesserung der Reaktion auf Sicherheitsvorfälle genutzt werden können, wie in Abbildung 6 dargestellt. Einige Unternehmen ziehen es vor, ihre Daten in einem SIEM-System zusammenzuführen. Dies kann bei der Identifizierung von und Reaktion auf Sicherheitsbedrohungen, der Erkennung von Anomalien und der Durchführung forensischer Untersuchungen helfen.

Automatisierung Ihres DevSecOps-Workflows

Die NGWAF wurde in erster Linie für DevOps- und DevSecOps-Spezialisten entwickelt. Sie ermöglicht automatisierte Workflows in CI/CD-Pipelines und ist mit einer Vielzahl von Tech-Stacks kompatibel. So sind beispielsweise automatisierte Bereitstellungen, der Einsatz von Terraform für die Bereitstellung von Regeln, die kontinuierliche Überprüfung von Regeln mithilfe des WAF Simulators und End-to-End-Transparenz über die Managementkonsole oder Ihr bevorzugtes Drittanbieter-Tool möglich.

Von der Bereitstellung über die Regelvalidierung bis hin zu umfassendem Monitoring – die Fastly NGWAF stärkt die Sicherheit und vereinfacht die Verwaltung, damit Ihre Services zuverlässig und sicher bleiben und in einer sich schnell weiterentwickelnden digitalen Landschaft die Nase vorn behalten. Neugierig, was die NGWAF für Ihr Unternehmen tun kann? Entdecken Sie die Vorteile der DevOps-freundlichen Security-Lösungen von Fastly!</u>

Weitere Ressourcen: