Best Practices bei der Schwellenwertblockierung

Senior Solutions Architect

Senior Product Marketing Manager, Security

In unserem letzten Blogpost</u> haben wir erläutert, was es mit der schwellenwertbasierten Blockierung auf sich hat und warum Fastly bestens aufgestellt ist, um diese innovative Blockierungsmethode anzubieten. Wir möchten Ihnen die Lektüre sehr ans Herz legen, bevor Sie hier weiterlesen, denn dort finden Sie Anleitungen und Methoden zur Schwellenwertoptimierung, die auf die Anforderungen Ihres Unternehmens abgestimmt sind und auf denen dieser Blogpost aufbaut.

Die schwellenwertbasierte Blockierung ist die einfachste Methode, um die Zahl der Fehlalarme zu verringern und schneller in den Blocking Mode wechseln zu können. Außerdem ist sie mit der wichtigste Grund, warum fast 90 % unserer Kunden unsere WAF komplett im Blocking Mode betreiben</u>. (Bei anderen WAFs sind es im Durchschnitt deutlich weniger.)

Wir weisen unsere Kunden beim Onboarding stets darauf hin, dass sie mit der Fastly Next-Gen WAF direkt in den Blocking Mode wechseln können, um für einen möglichst engmaschigen Schutz zu sorgen. Uns ist aber durchaus bewusst, dass es Unterschiede bezüglich der Risikotoleranz unserer Kunden gibt. Die Fastly Next-Gen WAF</u> verfolgt einen flexiblen Ansatz, der für das dynamische Cybersicherheitsumfeld von heute, in dem sich Bedrohungen schnell weiterentwickeln und Einheitslösungen oft nicht ausreichen, besondere Vorteile bietet. Dieser abgestufte Ansatz schafft Vertrauen, ohne dass Sie sich Sorgen um legitime Traffic-Unterbrechungen machen müssen. Sehen wir uns also an, wie Sie diese Funktion nutzen können.

Best Practices bei der Schwellenwertanpassung

Viele Kunden senken ihre Schwellenwerte, sobald sie feststellen, wie genau die Next-Gen WAF arbeitet. Für die Anpassung Ihrer Schwellenwerte empfehlen wir Ihnen, diese drei einfachen Schritte zu befolgen:

Anfängliche Risikoscheue bestimmen

Zeitplan bestimmen und loslegen

Ergebnisse immer wieder überprüfen und Anpassungen so lange vornehmen, bis der optimale Schwellenwert erreicht ist

Auf diese Weise gelangen Sie zu einer fein abgestimmten Next-Gen WAF, die Ihren spezifischen Sicherheitsanforderungen und Ihrem Risikoprofil optimal gerecht wird.

Bestimmung der anfänglichen Risikotoleranz

Der erste Schritt bei der Anpassung Ihrer Gesamtschwellenwerte besteht in der Bestimmung eines Basisschwellenwerts anhand der Risikotoleranz Ihres Unternehmens. Die nachstehende Tabelle hilft Ihnen bei der Festlegung eines groben Ausgangswerts für den Gesamtangriffsschwellenwert:

Risikotoleranz | Empfohlener Ausgangsschwellenwert |

|---|---|

0 – Keine Risikoscheue | Legen Sie sofort strenge Blockierungsregeln fest (1), keine Schwellenwertblockierung |

1 | 10 % des Standardwerts |

2 | 20 % des Standardwerts |

3 | 30 % des Standardwerts |

4 | 40 % des Standardwerts |

5 | 50 % des Standardwerts |

6 | 60 % des Standardwerts |

7 | 70 % des Standardwerts |

8 | 80 % des Standardwerts |

9 | 90 % des Standardwerts |

10 – Vollständige Risikoscheue | Verwenden Sie zunächst die voreingestellten Standardwerte |

Nach der ersten Anpassung der anfänglichen Standardwerte ist es an der Zeit, einen Zeitplan für die weitere Anpassung Ihrer Schwellenwerte festzulegen. So können Sie sicherstellen, dass Sie das Ziel der sofortigen Blockierung nicht aus den Augen verlieren und gleichzeitig die Auswirkungen auf Ihren legitimen Traffic auf ein Minimum reduzieren.

Wir empfehlen in der Regel ein Zeitfenster von zwei Wochen für die Anpassung der Gesamtschwellenwerte. Allerdings sollten Sie bei der Erstellung Ihres Zeitplans die zwei unterschiedlichen Ansatzmöglichkeiten berücksichtigen.

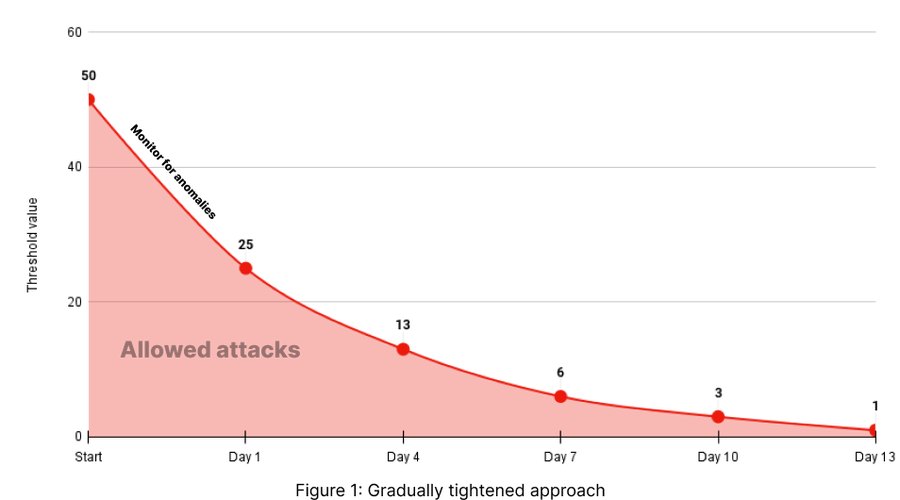

Schrittweise Eingrenzung

Dieser Ansatz basiert auf einer breit angelegten Erkennung unter Verwendung des Schwellenwerts aus der obigen Risikotabelle. Dabei werden die Schwellenwerte alle drei Tage halbiert, bis der richtige Schwellenbereich erreicht ist. Wenn Ihre anfängliche Risikoscheue relativ hoch war (4-10), empfehlen wir Ihnen eine schrittweise Verschärfung Ihres Ansatzes (Abbildung 1).

Tag 1: Beginnen Sie mit einem Schwellenwert, der 50 % des Ausgangswerts beträgt. In dieser frühen Phase geht es um die Frage, wie das System auf eine leichte Lockerung der Einstellungen reagiert.

Tag 4: Halbieren Sie den Schwellenwert von Tag 1. In dieser Phase sollten Sie bereits einen Rückgang des unerwünschten Traffics feststellen, ohne dass legitime Nutzer beeinträchtigt werden.

Tag 7: Halbieren Sie den Schwellenwert von Tag 4. Diese Mittelwertanpassung ist entscheidend für die Bewertung der Auswirkungen strengerer Sicherheitsmaßnahmen auf Traffic-Muster.

Tag 10: Halbieren Sie den Schwellenwert von Tag 7. In dieser Phase wird das Gleichgewicht zwischen Sicherheit und Zugänglichkeit oft am deutlichsten.

Tag 13: Implementieren Sie abschließend eine strikte (sofortige) Blockierung. Diese Phase bildet den Höhepunkt der schrittweisen Eingrenzung. Hier arbeitet die Next-Gen WAF auf höchster Sicherheitsstufe.

Von der strikten zur angepassten Überwachung

Ein anderer Ansatz besteht darin, ausgehend von dem zuvor ermittelten Schwellenwert mit einer engmaschigen Erkennung zu beginnen und die Schwellenwerte alle drei Tage zu erhöhen, bis der richtige Schwellenbereich erreicht ist. Dieser Ansatz eignet sich in der Regel für Unternehmen mit einer relativ hohen Risikotoleranz (1-3), die sich von Anfang an für eine sofortige oder nahezu sofortige Blockierung entschieden haben. So zum Beispiel, wenn Sie bei Ihrer Analyse der Anfrage-Logs eine Anomalie oder einen möglichen Fehlalarm feststellen. Wenn bis zum Ende eines Intervalls in der Zeitleiste nichts aufgedeckt wurde, reduzieren Sie den Schwellenwert so lange um 50 %, bis eine sofortige Blockierung erreicht ist (sofern nicht bereits geschehen).

Während der gesamten Feinabstimmung ist es wichtig, die System-Performance und die Eigenschaften des Traffics genau im Auge zu behalten. Aus diesen Beobachtungen lässt sich ableiten, ob die Schwellenwerte weiter angepasst werden müssen oder ob die aktuellen Einstellungen bereits optimal sind. Werfen wir doch einmal einen Blick auf die Observability Tools von Fastly, um sicherzustellen, dass Sie nichts übersehen.

Datengestützte Feinabstimmung des Gesamtschwellenwerts durch Traffic-Überwachung

Fastly bietet allen Next-Gen WAF Kunden leicht zu bedienende Observability Tools, mit denen sich die Auswirkungen der Feinabstimmung der Gesamtschwellenwerte tracken lassen. Zwischen den einzelnen Schwellenwertanpassungen empfehlen wir Ihnen, folgende Schritte durchzuführen, um die Wirksamkeit Ihrer Next-Gen WAF zu überprüfen.

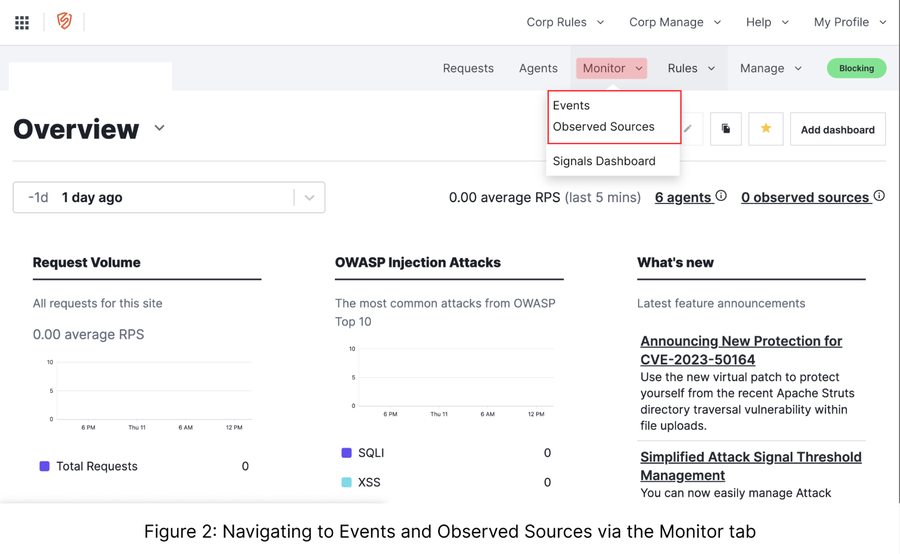

Im Dropdown-Menü „Monitor“ (Abbildung 2) haben Sie schnellen Zugriff auf zwei Optionen:

Events: IP-Adressen, bei denen die Gesamtschwellenwerte aktuell überschritten werden

Observed Sources: IP-Adressen, die sich einem Gesamtschwellenwert annähern

Gewährleistung der Genauigkeit der derzeit blockierten IP-Adressen anhand von „Events“

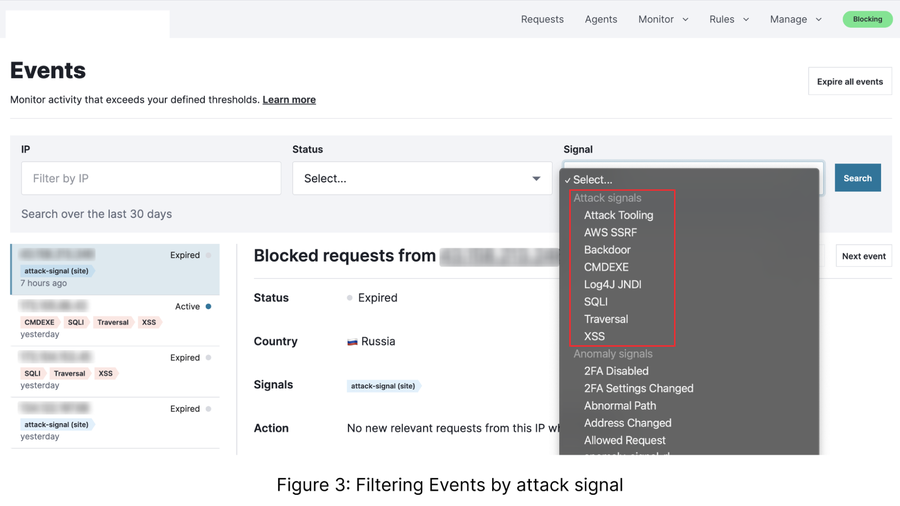

Unter „Events“ finden Sie sämtliche IP-Adressen, die derzeit für die Übermittlung zusätzlicher Angriffs-Payloads gesperrt sind. Standardmäßig werden auf dieser Seite alle blockierten IP-Adressen angezeigt. Dazu können auch solche gehören, die aufgrund einer Regel oder Entscheidung blockiert werden, die nicht mit Ihren Gesamtangriffsschwellenwerten zusammenhängt. Um nur Blockierungen zu berücksichtigen, die auf Ihre Gesamtschwellenwerte zurückzuführen sind, verwenden Sie den Filter (Abbildung 3) und scrollen Sie nach unten zum Abschnitt „Attack Signals“.

In diesem Abschnitt werden nur kumulative Angriffsdaten angezeigt. Filtern Sie also die einzelnen Werte, um nach Anomalien zu suchen, bevor Sie den Gesamtschwellenwert gemäß Ihres Zeitplans anpassen.

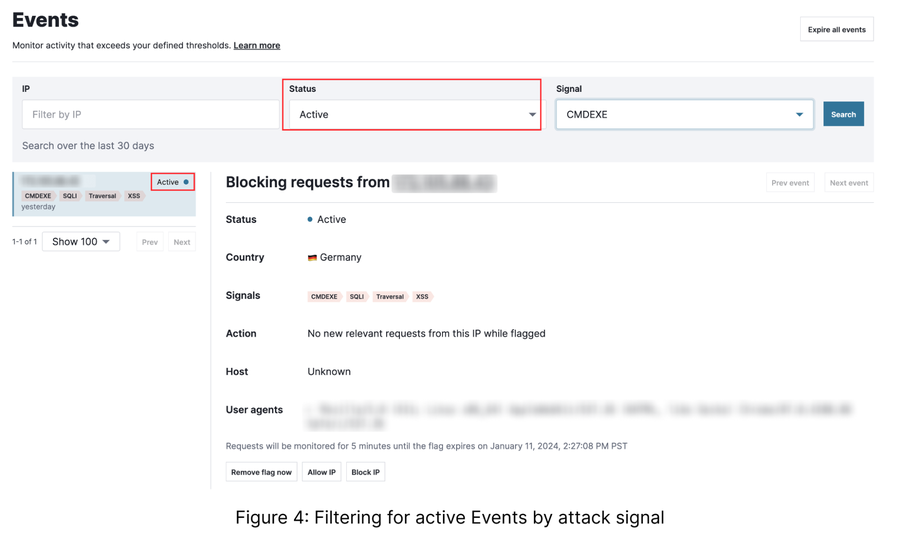

Beim Filtern der einzelnen Angriffssignale finden Sie wahrscheinlich IP-Adressen, die aktiv blockiert werden

(Abbildung 4).

Wir empfehlen einen kurzen Spot-Check, um sicherzustellen, dass die Blockierungsentscheidungen keine Unregelmäßigkeiten aufweisen. Wenn Sie dennoch Zweifel haben, bietet Fastly Ihnen die Möglichkeit, die Anfrage-Logs</u> genauer zu untersuchen. Diese Funktion ist für eine sorgfältige Überprüfung der einzelnen Anfragen äußerst nützlich. Sie hilft Ihnen, Nuancen und Muster zu erkennen, die auf einer übergeordneten Ebene möglicherweise nicht erkennbar sind. Fehlalarme kommen zwar selten vor, es ist aber durchaus möglich, dass Sie an einem bestimmten Punkt des Feinabstimmungsprozesses auf einen vermeintlichen Fehlalarm stoßen. Öffnen Sie in solchen Fällen einfach ein Support-Ticket, und unser Team hilft Ihnen gerne weiter.

Sobald Sie die einzelnen Logs überprüft haben und alle Anomalien beseitigt wurden, wiederholen Sie diesen Vorgang mindestens einmal pro Intervall, um sicherzustellen, dass Ihre Schwellenwerte Ihren legitimen Traffic nicht beeinträchtigen.

Monitoring von kurz vor der Blockierung stehenden IP-Adressen anhand von „Observed Sources“

Unter „Observed Sources“ finde Sie alle IP-Adressen, die kurz vor der Blockierung stehen. Ähnlich wie unter „Events“ erhalten Sie auch hier zunächst allgemeine Informationen. Klicken Sie also auf „Flagged IPs“ und filtern Sie anschließend nach „Attack Signals“, um sicherzustellen, dass Sie die richtigen Aktivitäten überwachen. Sobald Sie nach einem bestimmten Angriffssignal gefiltert haben, können Sie analog zum Abschnitt „Events“ vorgehen, solange der Zeitplan und die Risikotoleranz übereinstimmen. Sie können das Signal auch als Frühindikator verwenden und notieren, wie viele IPs in der Liste enthalten sind, da diese nach der nächsten Feinabstimmung des Intervalls zu Blockierungsentscheidungen führen können. Indem Sie diese beiden Tabs im Auge behalten, sorgen Sie für zunehmend effektive Sicherheitsmaßnahmen mit minimalen Auswirkungen auf legitimen Traffic.

Eine verhältnismäßig kurze Liste von IP-Adressen ist kein Grund zur Sorge. Bei sehr umfangreichen Listen kann es jedoch sein, dass unter „Events“ nach der nächsten Feinabstimmung deutlich mehr Einträge zu finden sein werden.

Feinabstimmung des Gesamtschwellenwerts – was kommt danach?

Am Ende Ihres Feinabstimmungsprozesses sind Sie wahrscheinlich bereits im Blocking Mode oder zumindest kurz davor angelangt. Wenn das der Fall ist, haben Sie Ihr Ziel erreicht, was allerdings nicht bedeutet, dass Sie dauerhaft im Blocking Mode bleiben müssen. Da Sie sich inzwischen auf Ihr System verlassen können, kann es zum Beispiel von Vorteil sein, die Schwellenwerte zu stark frequentierten Zeiten wie am Black Friday</u> anzupassen, um mögliche Störungen zu vermeiden.

Für Unternehmen, die sich noch mehr Sicherheit in ihrer Umgebung wünschen, bildet jedes Angriffssignal auf der Registerkarte „Monitoring“ einen eigenen Schwellenwert, der angepasst und verfeinert werden kann. Indem Sie sich an der oben beschriebenen Vorgehensweise orientieren, können Sie den Gesamtschwellenwert für Angriffe weiterhin hoch halten und gleichzeitig die häufigsten Angriffe auf Ihre Umgebung eindämmen (und so die Schwellenwertblockierung auf die am häufigsten beobachteten Angriffe beschränken).

Die Tools der Fastly Next-Gen WAF bieten Ihnen ein Maximum an Sicherheit, da sie perfekt auf Ihre spezifischen Sicherheitsanforderungen und Ihr Risikoprofil zugeschnitten werden können. Und wenn Sie die zuvor genannten Schritte zur Optimierung Ihrer Sicherheitsmaßnahmen befolgen, werden Sie sehen, dass Sie sich auf Ihr System verlassen können.

Noch kein Fastly Kunde? Setzen Sie sich mit uns in Verbindung</u>, wenn Sie diese und weitere Funktionen unserer Next-Gen WAF nutzen möchten. Wenn Sie bereits Fastly Kunde sind und Unterstützung bei der Optimierung Ihrer Sicherheitsmaßnahmen benötigen, stehen Ihnen unsere Security Solutions Architects gerne zur Verfügung. Weitere Informationen erhalten Sie von Ihrem Fastly Account Manager.