In unserem vorherigen Teil von The Signals Series haben wir das Konzept der Signale vorgestellt und definiert, inwiefern sie in unserer preisgekrönten Next-Gen WAF eine Schlüsselrolle spielen. Insbesondere haben wir erläutert, wie nutzerdefinierte Signale bessere Blockierungsentscheidungen ermöglichen und spezifische Aktionen auf der Grundlage komplexer Filter und Parameter durchführen können.

Heute möchten wir uns mit den Möglichkeiten von Systemsignalen befassen und erläutern, wie unsere breite Palette von Signalen Ihnen einen höchst umfassenden, sofort einsetzbaren Schutz Ihrer Anwendungen verschafft.

Erläuterungen zu Systemsignalen

Zur Auffrischung: Fastly definiert Signale als beschreibende Tags, die unsere Next-Gen WAF bei der Überprüfung von Anfragen hinzufügen kann. Signale können in Diagrammen dargestellt, in Protokollen abgefragt und in Regeln integriert werden. Unsere WAF-Signale fallen in zwei Kategorien: nutzerdefinierte Signale und Systemsignale.

Zwar bieten nutzerdefinierte Signale detaillierte, auf Ihren Traffic zugeschnittene Funktionen, wir möchten aber auch die Sicherheits- und DevOps-Teams unterstützen, die Angriffe schnell erkennen und ihre Anwendungen schützen müssen. Hier kommen die Systemsignale ins Spiel.

Systemsignale sind unsere sofort einsatzbereiten Signale, die auf der Grundlage der Untersuchung einer Client-Anfrage ein Tag zuweisen. Mit über drei Dutzend Systemsignalen bietet die Fastly Next-Gen WAF eine umfassende Abdeckung der Angriffe und Anomalien, die für Sicherheitsteams am wichtigsten sind. Die vollständige Liste finden Sie hier.

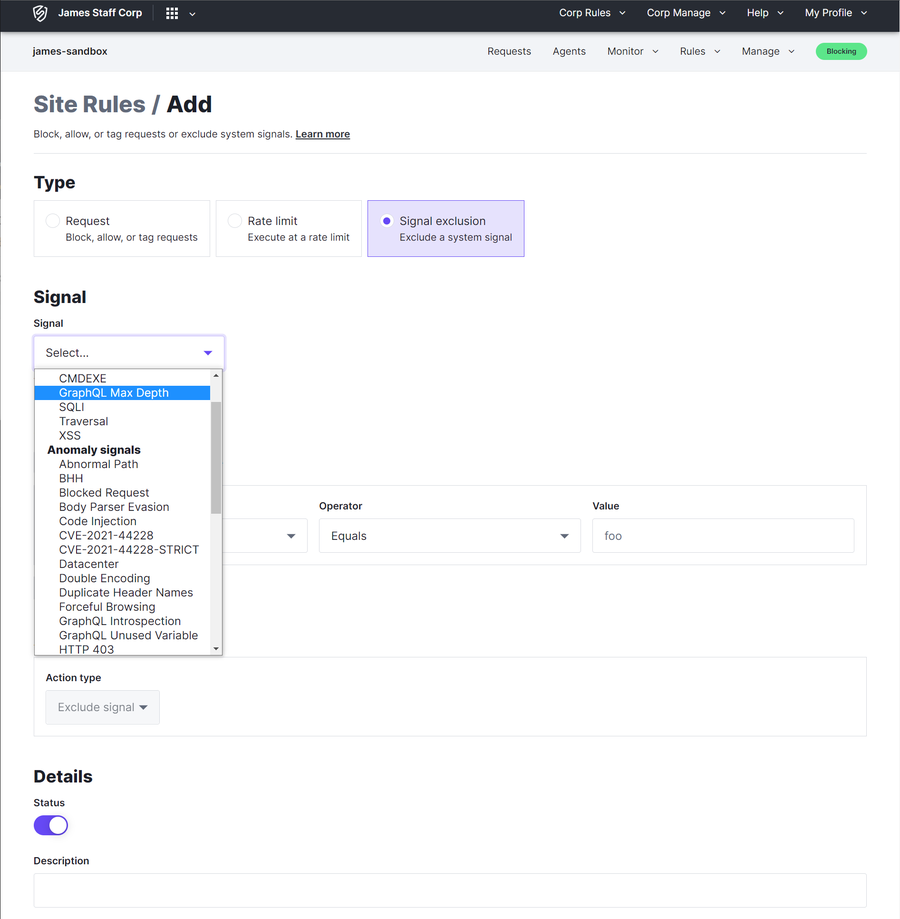

Beispielauflistung von Systemsignalen

Wie Sie aus der Beispielliste ersehen können, deckt die Fastly Next-Gen WAF Standardvektoren wie XSS ab und bietet Einblicke in potenziell bösartigen IP-Traffic. Aber da sich die Technologie-Stacks weiterentwickeln und die Angriffsflächen zunehmen, identifiziert das Team auch neuere Schwachstellen wie Log4Shell und aufkommende Technologien wie GraphQL, um sicherzustellen, dass Ihre Absicherung auf dem neuesten Stand ist.

Signal-Highlight: GraphQL

Als Alternative zu REST verwenden Entwickler zunehmend GraphQL, eine Open-Source-Standardsprache für Queries, um die für die Pflege moderner, stark wachsender Programmierschnittstellen erforderliche Flexibilität zu erreichen.

Die Fastly Next-Gen WAF bietet eine Abdeckung, die Injection-Angriffe im OWASP Stil, Denial-of-Service-Angriffe (DoS) und andere Schwachstellen, die auf GraphQL APIs abzielen können, erkennt, untersucht und blockiert. Mit der zusätzlichen GraphQL Inspection gibt es jetzt GraphQL-spezifische Signale in der Konsole, die einen individuellen Schutz auf der Grundlage der Nutzerkonfiguration bieten. Mit diesen Signalen können Sie Regeln definieren, um Anfragen umzuleiten, sobald bestimmte Schwellenwerte erreicht werden oder Ereignisse eintreten. Einige dieser Signale sind unten aufgeführt.

GraphQL Max Depth: Eine Anfrage hat die maximale Tiefe erreicht oder überschritten, die auf dem Server für GraphQL API-Queries erlaubt ist.

GraphQL Introspection: Ein Versuch, das Schema einer GraphQL API zu erhalten. Das Schema kann verwendet werden, um festzustellen, welche Ressourcen verfügbar sind, und liefert Informationen für nachfolgende Angriffe.

GraphQL Undefined Variables: Eine Anfrage an eine GraphQL API, die mehr Variablen enthält als von einer Funktion erwartet werden.

GraphQL Duplicate Variables: Eine Anfrage, die doppelte Variablen enthält.

GraphQL Missing Operation Name: Eine Anfrage hat mehrere GraphQL Operationen, definiert aber nicht, welche Operation ausgeführt werden soll.

GraphQL IDE: Eine Anfrage, die von einer interaktiven GraphQL Entwicklungsumgebung (IDE) stammt.

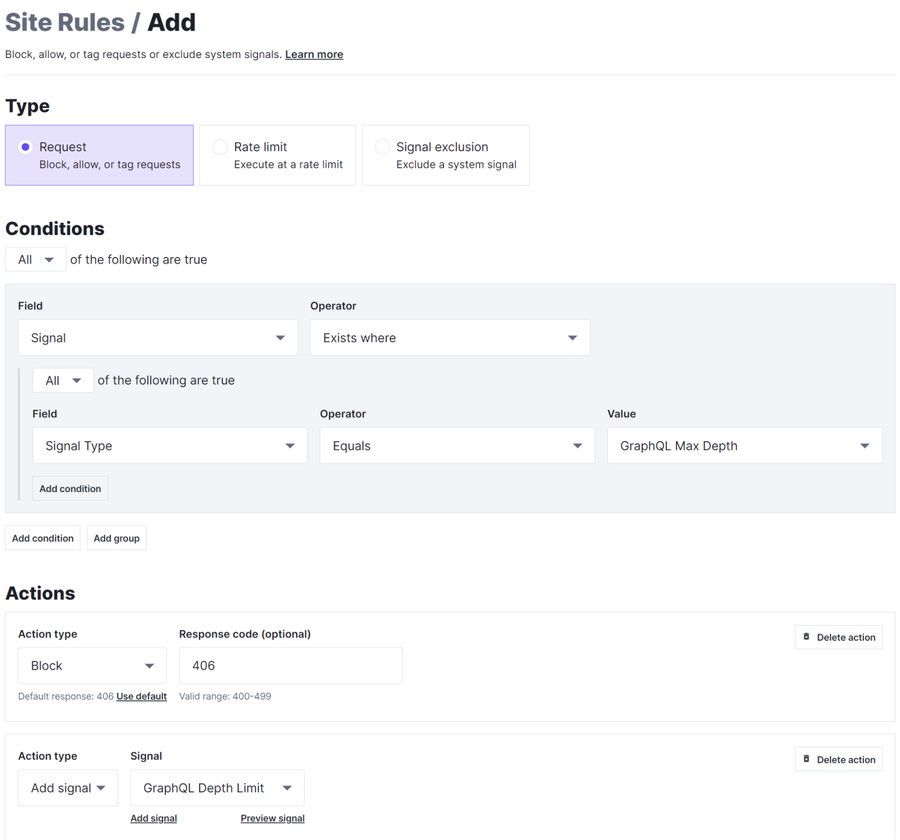

GraphQL-spezifische Signale können verwendet werden, um Request-, Rate Limiting- oder Exclusion-Regeln für das gesamte Unternehmen (Corp) oder eine bestimmte Website (Site) zu erstellen.

Sehen wir uns ein Beispiel für die Erstellung einer Anfrageregel mit dem Signal „GraphQL Max Depth“ an, um den Traffic zu blockieren und Missbrauch oder einen möglichen DoS-Angriff zu verhindern.

In der obigen Regel werden alle Anfragen abgeglichen, die das Signal „GraphQL Max Depth“ enthalten, und mit dem HTTP-Statuscode „406 Not Acceptable“ blockiert.

Ablehnen von RegEx mit SmartParse

Erkennung mit SmartParse

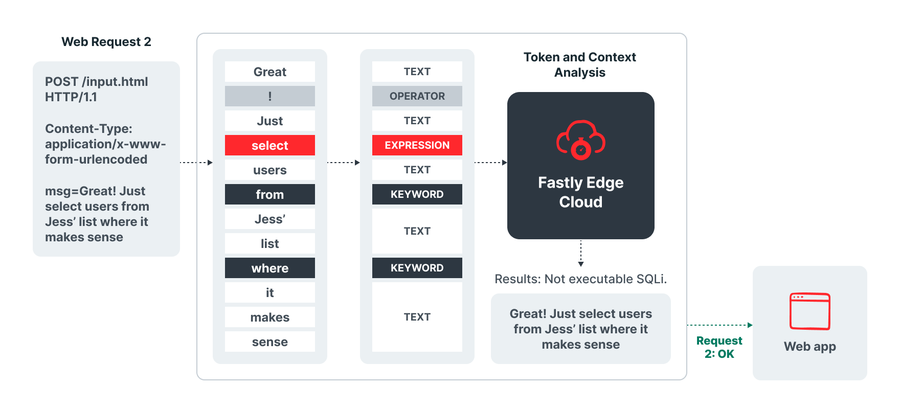

SmartParse tokenisiert Webanfragen, um eine präzisere Erkennung zu ermöglichen.

Systemsignale sind leistungsstarke Tools für unsere Kunden, da sie sofort die Art der Payload erkennen, die durch die Anwendung läuft. Teams können diese Signale dann auf ihrem Dashboard anzeigen oder Berichte generieren, um einen umfassenden Überblick über die Traffic-Trends ihrer Anwendung zu erhalten.

Die Aussagekraft dieser Systemsignale ist jedoch nur so gut wie unsere Fähigkeit, genau zu prüfen und zu erkennen, ob eine Payload einen SQI- oder XSS-Angriff enthält. Gelingt das nicht, sind Anwendungen anfällig, da sie Angriffe durchlassen oder legitime Kunden blockieren.

Unsere Next-Gen WAF übertrifft die Angriffserkennungsfähigkeit herkömmlicher WAFs, da wir Muster (RegEx) als Erkennungsmethode abgelehnt und eine leistungsfähigere und genauere Alternative namens SmartParse entwickelt haben.

Herkömmliche WAFs haben sich in der Vergangenheit auf RegEx verlassen, um ihre Prüf- und Entscheidungsprozesse zu unterstützen. Wenn jedoch ein E-Commerce-Kunde zum Beispiel eine britische Flagge kaufen möchte, könnte der Suchbegriff „Union Jack“ als SQLi-Angriff gewertet und ein legitimer Nutzer möglicherweise blockiert werden. Dies führt dazu, dass viel Zeit mit der Suche nach Fehlalarmen vergeudet wird und letztlich das Vertrauen in Ihre WAF sinkt.

Anstatt nur Strings zu betrachten, haben wir SmartParse entwickelt. Diese Funktion versieht die eingehende Anfrage mit Tokens und sieht sich diesen Hash an, um ein kontextbezogenes Verständnis der Anfrage zu erhalten. SmartParse bestätigt, dass eine Anfrage so formatiert ist, dass sie tatsächlich einen Angriff ausführt, unabhängig davon, ob bestimmte Begriffe mit gängigen Angriffen oder Anomalien übereinstimmen.

SmartParse ist das Herzstück unseres Produkts, denn es bestimmt, wie unsere Systemsignale Informationen an unsere Kunden übermitteln. Es bildet die Grundlage für das Vertrauen der Kunden in unsere Fähigkeit, schnellen und präzisen Schutz zu bieten.

Was können Signale für Sie bewirken?

Wir hoffen, dass Ihnen diese zweiteilige Reihe über die Signale der Fastly Next-Gen WAF gefallen hat. Sie wissen jetzt, wie Sie Ihr Team in die Lage versetzen können, Ihre Anwendungen und APIs schnell und zielgenau zu schützen. Unsere Signaltechnologie spielt eine Schlüsselrolle, wenn es darum geht, wie Sicherheits- und DevOps-Teams erkennen können, welche Art von Traffic auf ihre Websites einwirkt. Wer weiß, wohin unsere Next-Gen WAF Sie mit dieser Art von Wissen noch führen kann!

Wenn Sie andere Bereiche unserer Technologie näher kennenlernen möchten, schicken Sie uns eine Nachricht auf Twitter oder LinkedIn. Für weiterführende Informationen über unsere Next-Gen WAF und um zu erfahren, was unser Webanwendungs- und API-Schutz sonst noch für Sie tun kann, klicken Sie hier.