Angreifer sind eine ernstzunehmende Bedrohung, und obwohl man ihnen schnellstmöglich Einhalt gebieten muss, stehen wir bei der sicheren Abwehr von Angriffen immer wieder vor neuen Herausforderungen. Bei jedem legitimen Nutzer, der aufgrund einer falschen Entscheidung blockiert wird, besteht die Gefahr eines Imageschadens oder Umsatzverlusts. Deshalb gilt es, bei den Bemühungen zur Weiterentwicklung der Blockierung auch genau hier anzusetzen. Schließlich besteht zwar der allgemeine Konsens, dass Web Application Firewalls (WAFs) für die Aufrechterhaltung der Layer-7-Sicherheit notwendig sind, allerdings stehen sie im Verruf, dass der manuelle Aufwand und die Fehlalarme, die sie verursachen, ihrem Nutzen überwiegen.

Das Dilemma mit den Fehlalarmen und die Rolle von RegEx

Um das Dilemma mit den Fehlalarmen besser zu verstehen, ist es wichtig zu wissen, wie andere WAFs Blockierungsentscheidungen meist treffen: mithilfe von regulären Ausdrücken (RegEx-Regeln). RegEx-Regeln werden von anderen WAFs als primäre Erkennungsmethode genutzt, sind aber äußerst komplex</u>, wodurch die meisten Unternehmen sie nur eingeschränkt nutzen können. Die Krux an der Sache ist, dass RegEx-Regeln nahezu perfekt sein müssen, damit legitimer Traffic davon nicht beeinträchtigt wird. Außerdem werden regelmäßig neue CVEs (Common Vulnerabilities and Exposures) und andere weniger schwerwiegende Schwachstellen veröffentlicht. Sogar perfekte Regeln müssten also aller Wahrscheinlichkeit nach regelmäßig und rechtzeitig aktualisiert werden, damit sie auch langfristig wirksam sind.

Viele Teams, die dieses Maß an Perfektion anstreben, werden es womöglich nie erreichen. Die von ihnen genutzten herkömmlichen WAFs erzeugen Fehlalarme und verursachen endlosen Aufwand bei den Sicherheitsteams, sodass sie die beim Kauf veranschlagten Kosten laufend überschreiten. In der Praxis benötigen moderne Sicherheitsexperten Flexibilität, um sich effektiv gegen die Vielzahl von Angriffen auf ihre Anwendungen wehren zu können. Und genau hier kommt die schwellenwertbasierte Blockierung ins Spiel.

Mehr Flexibilität durch schwellenwertbasierte Blockierung

Da die geschäftlichen Anforderungen und der Gesamt-Traffic schwanken, ist Flexibilität erforderlich, um sichere Blockierungsentscheidungen treffen zu können, die Beeinträchtigungen des legitimen Traffics auf ein Minimum beschränken. Denken Sie beispielsweise an den massiven Traffic-Anstieg während der Vorweihnachtszeit bzw. bei großen Sales-Aktionen oder Angeboten. Geschäftliche Anforderungen können aber auch eine Lockerung der Blockierungsregeln rechtfertigen, sofern dies möglich ist. In derartigen Szenarien ermöglicht es die flexible Schwellenwertblockierung Unternehmen, ihre Umsatzchancen zu maximieren und gleichzeitig einen angemessenen Schutz zu gewährleisten.

Ein weiterer Vorteil einer schwellenwertbasierten Blockierung ergibt sich zum Beispiel beim Rate Limiting für validierte Angriffe: In Kombination mit Regeln, die speziell auf Ihr Unternehmensumfeld zugeschnitten sind, füllt diese Funktion die Lücken zwischen binären Entscheidungen und den etablierten Rate-Limiting-Funktionen, die bei vielen Anbietern bereits vorhanden sind. So können Unternehmen Blockierungsentscheidungen mit noch mehr Zuversicht treffen.

Funktionsweise der schwellenwertbasierten Blockierung

Die schwellenwertbasierte Blockierung ist eine Funktion, die es nur bei Fastly gibt und die allen Next-Gen WAF Kunden zur Verfügung steht. Der Ausgangspunkt für diesen Ansatz ist die von Fastly entwickelte Erkennungs-Engine SmartParse</u>. Hier</u> finden Sie eine umfassende Liste der Standardangriffe, die SmartParse erkennt. In der Regel handelt es sich dabei um die Art von Angriffen, die Sie auch in den Top 10 Web Application Security Risks</u> von OWASP finden. Wenn SmartParse eine Anfrage mit einer Angriffs-Payload entdeckt, kennzeichnet es die Anfrage mit der jeweiligen Angriffsart. Man kann sich das Ganze wie ein hochpräzises „Daumen hoch“ oder „Daumen runter“ vorstellen. Außerdem ist SmartParse ein wichtiger Grund, warum knapp 90 % unserer Kunden unsere Next-Gen WAF komplett im Blocking Mode betreiben (bei herkömmlichen WAFs sind es gerade einmal 35 %).

Gekennzeichnete Angriffe werden gezählt, und Teams können mühelos entscheiden, ab wie vielen gekennzeichneten Anfragen die entsprechende IP-Adresse für weitere Angriffe gesperrt werden soll. Andere WAFs versuchen, Unternehmen zu binären Entscheidungen (Anfrage zulassen oder blockieren) zu zwingen oder Schwellenwerte ganz plump durch Bewertung möglicherweise fehlerhafter Regeln zu implementieren. Bei der schwellenwertbasierten Blockierung werden hingegen die hochpräzisen, kontextbezogenen Entscheidungen von SmartParse genutzt, um Teams Flexibilität bei der Blockierung der IP-Adressen zu bieten, von denen die Angriffe auf ihre Anwendungen, APIs oder Microservices ausgehen.

Die Einrichtung funktioniert folgendermaßen:

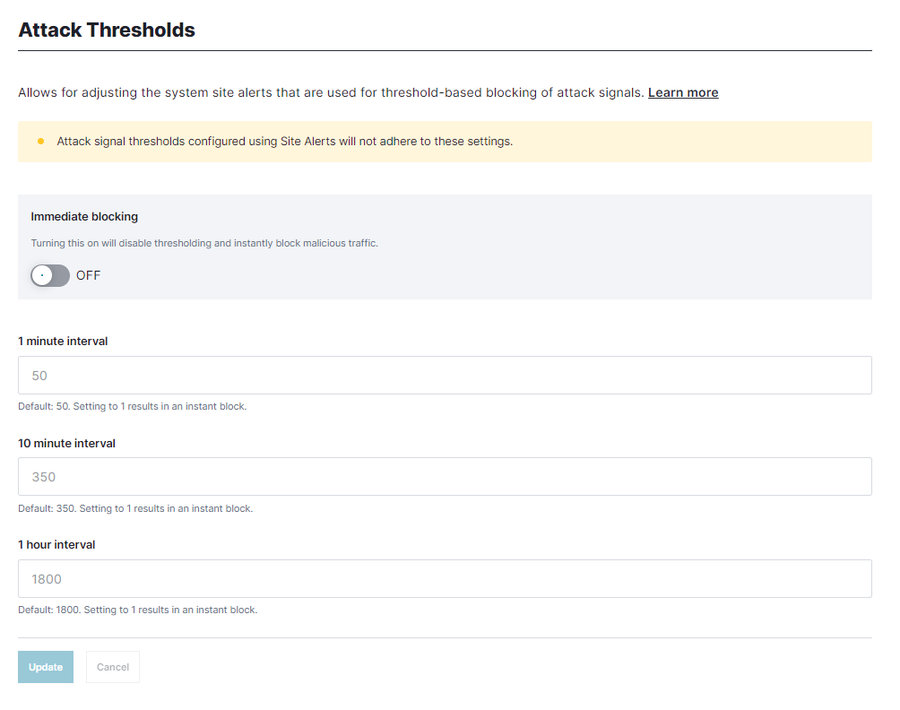

Sicherheitsteams können schnell in den sofortigen Blocking Mode wechseln, indem sie die entsprechende Option aktivieren oder die 1-Minuten-, 10-Minuten- und 1-Stunden-Intervalle für die Angriffsschwellenwerte in den Kontoeinstellungen anpassen.

Für jedes Intervall ist ein Standardschwellenwert festgelegt. Teams können diesen Schwellenwert aber mühelos erhöhen, wenn sie zunächst auf Nummer sicher gehen möchten, bevor sie Entscheidungen treffen, oder ihn auf 1 herabsetzen (oder die Schaltfläche aktivieren), um eine sofortige Blockierung zu aktivieren. Es liegt in den Händen der Teams, sich das nötige Vertrauen zu verschaffen, bevor sie Entscheidungen treffen, die sich auf ihren Traffic auswirken könnten.

Vorteile der schwellenwertbasierten Blockierung

Die schwellenwertbasierte Blockierung sorgt für weniger Fehlalarme, erhöhte Flexibilität und eine zügigere Aktivierung des Blocking Mode.

Weniger Fehlalarme

Mitunter die größte Sorge bereiten WAF-Skeptikern die erzeugten Fehlalarme. Die schwellenwertbasierte Blockierung senkt das Risiko von Fehlalarmen, indem Angriffstrends zunächst abgewartet, ehe Anfragen blockiert werden. So haben Sicherheitsexperten mehr Gewissheit, dass ihre WAF weder legitimen Traffic noch die damit verbundenen Transaktionen und Umsätze beeinträchtigt, während gleichzeitig sichergestellt wird, dass böswillige Angreifer gestoppt werden.

Erhöhte Flexibilität

Welche Traffic-Muster als normal gelten, ist von Unternehmen zu Unternehmen unterschiedlich. Bei der schwellenwertbasierten Blockierung von Fastly können Sicherheitsteams Schwellenwerte im Handumdrehen in verschiedenen Zeitintervallen anpassen. Dadurch sinkt der für die Überprüfung von Fehlalarmen und die Anpassung von Regeln erforderliche Zeitaufwand. Teams, die andere WAFs zum Schutz ihrer Umgebungen nutzen, benötigen oft mehrere speziell dafür angestellte Mitarbeiter, die RegEx-Regeln kontinuierlich anpassen und pflegen. Mithilfe von Schwellenwerten können Teams interne Ressourcen einsparen und die Gesamtbetriebskosten für ihre WAF senken.

Schnellerer Wechsel in den Blocking Mode

Die Umstellung einer WAF vom Überwachungs- auf den Blocking-Modus ist eine weitreichende Entscheidung, die bei unsachgemäßer Durchführung zu einer Vielzahl von Problemen führen kann. Aus diesem Grund werden andere WAFs oft nie oder erst nach monatelanger Anpassung und Feinabstimmung in den Blocking Mode versetzt. Schwellenwertbasierte Entscheidungen lassen einen gewissen Spielraum zu, sodass sich Nutzer schon früher in den Blocking Mode zu wechseln zutrauen. Das Ergebnis: Teams profitieren schneller von ihrer WAF-Investition.

Erweitern auch Sie Ihren Sicherheits-Stack um einen Schwellenwertansatz

Herkömmliche WAF-Ansätze verursachen jede Menge Fehlalarme und wirken sich im Blocking Mode direkt auf Ihr Geschäftsergebnis aus. Ein auf Angriffsschwellenwerten basierender Ansatz ist eine moderne Herangehensweise an die Angriffsabwehr und gehört zu den zahlreichen einzigartigen Funktionen der Fastly Next-Gen WAF. Setzen Sie sich mit uns in Verbindung</u>, um mehr über dieses Feature sowie die Möglichkeiten zu erfahren, wie wir Sie beim zuverlässigen Schutz Ihrer Anwendungen, APIs und Microservices unterstützen können.