Während des regen Onlinegeschäfts am Thanksgiving-Wochenende freuten sich gewinnorientierte Teams über steigende Umsätze, doch inmitten des ansteigenden Online-Traffics lauerten auch Gefahren. Um uns ein umfassenderes Bild von der Bedrohungslage in diesem Zeitraum zu verschaffen, haben wir insbesondere die Angriffsaktivitäten auf E-Commerce-Websites während des Cyber-Wochenendes – dem fünftägigen Zeitraum zwischen Thanksgiving und Cyber Monday – analysiert. Wir haben untersucht, wie das Verbraucherverhalten mit Angriffsaktivitäten zusammenhängt, um gängige Bedrohungen zu ermitteln und die nuancierte Dynamik von Sicherheitsrisiken inmitten des größten Shopping-Events des Jahres zu verdeutlichen.

Wichtige Erkenntnisse aus unserer Analyse:

Black Friday als Vorreiter: Am Black Friday verzeichnete der Onlinehandel einen signifikanten Anstieg beim CDN-Traffic – um mehr als 10 % im Vergleich zur Vorwoche und zu Spitzenzeiten um mehr als 50 %.

Webangriffe im Fokus: Im Jahresvergleich zeigen die Daten unserer 100 größten E-Commerce-Kunden einen Anstieg der Angriffe um 60 %. Dabei kommt es allerdings zu einer deutlichen Verschiebung bei der Verteilung der Angriffe: Wurde im Jahr 2022 auf den Donnerstag in der Cyber-Woche abgezielt, so war es im Jahr 2023 der Sonntag.

Anonymer IP-Traffic: Etwa 80 % des Angriffs-Traffics stammten von anonymen IP-Adressen, einschließlich solcher aus TOR-Netzwerken, Proxies, VPNs, Relays oder einer Verbindung über einen Hosting-Anbieter.

Muster von DDoS-Angriffen auf Layer 7: Die Zahl der DDoS (Distributed Denial of Service)-Angriffe auf Layer 7 nahm im Laufe des Wochenendes deutlich zu, wobei am Black Friday und Cyber Monday ein besonders starker Anstieg zu verzeichnen war.

Black Friday als Vorreiter

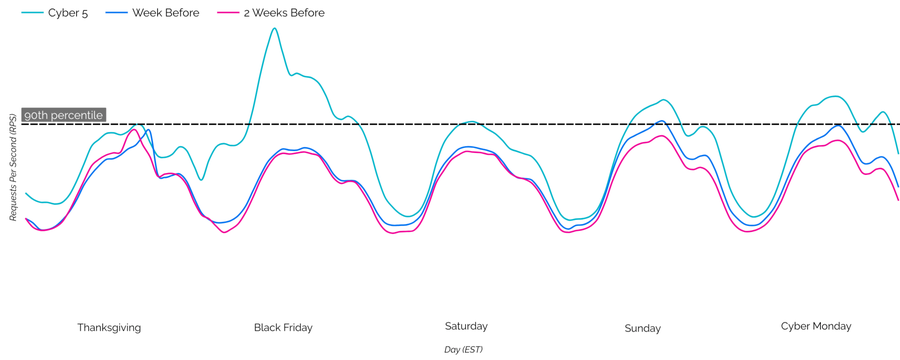

Der Trend, dass Unternehmen ihre Angebote schon Wochen vor dem Cyber-Wochenende ins Netz stellen, führte zu der Annahme, dass der traditionelle Anstieg der Besucherzahlen während des Shopping-Events ausbleiben würde. Diese Annahme wurde allerdings schnell widerlegt, da wir im Vergleich zu den Vorwochen einen durchschnittlichen Anstieg der Besucherzahlen um 10 % verzeichnen konnten. Insbesondere am Black Friday stieg der CDN-Traffic zu Spitzenzeiten um mehr als 50 % an – mehr als an jedem anderen Tag während des Cyber-Wochenendes. Obwohl am Cyber Monday ein relativ hohes Traffic-Aufkommen zu verzeichnen war, unterschied sich dieses nicht wesentlich von dem gemessenen Gesamt-Traffic.

Webangriffe im Fokus

Die Auswertung der Signaldaten</u> unserer Next-Gen WAF (NGWAF) ergab einen durchschnittlichen Anstieg der Angriffsversuche im Web um 20 % im Vergleich zu den Vorwochen. Interessanterweise fand der stärkste Anstieg der Angriffe nicht am Black Friday oder Cyber Monday statt, sondern von Samstag bis einschließlich Sonntag. Wie aus Abbildung 2 ersichtlich ist, stieg die Zahl der Angriffe in diesem Zeitraum um bis zu 90 % an.

Bei genauerer Betrachtung der Daten aus der Cyber-Woche konnten wir die fünf häufigsten Arten von Webangriffen in diesem Zeitraum ermitteln: Cross-Site Scripting (XSS), SQL Injection (SQLI), Traversal, Befehlsausführung (CMDEXE) und Exploits, die auf die Log4j-Schwachstelle (LOG4J) abzielen. Besonders auffällig war die große Anzahl von Traversal- und XSS-Angriffsversuchen zwischen Samstag und Sonntag, wie in Abbildung 3 zu sehen ist.

Im Jahresvergleich hat sich aus den Daten unserer 100 größten E-Commerce-Kunden ein Anstieg der Angriffe um 60 % samt einer deutlichen Verschiebung bei der Verteilung der Angriffe ergeben. Im Jahr 2022 fiel der Höhepunkt dieser Angriffe auf Thanksgiving. Im Jahr 2023 wurde der Spitzenwert allerdings am Sonntag erreicht, mit einem Anstieg von 15 % gegenüber dem gleichen Tag im Vorjahr.

Anonymer IP-Traffic

Durch Anreicherung des Angriffs-Traffics mit den IPInfo</u> Daten zum Datenschutz konnten wir feststellen, dass ca. 80 % der Angriffe während des fünftägigen Zeitraums von anonymen IP-Adressen ausgingen, einschließlich solcher von TOR-Netzwerken, Proxies, VPNs, Relays oder einer Verbindung über einen Hosting-Anbieter, die möglicherweise für das Tunneling von Traffic und zur Maskierung der wahren IP-Adresse verwendet werden.

Die Aufschlüsselung des anonymen IP-Traffics nach Autonomous System (AS)-Quellen zeigt, dass etwa 55 % des Traffics von Digital Ocean und über 70 % der Angriffe aus den Vereinigten Staaten stammten.

Diese Einblicke verdeutlichen die Herausforderungen beim Aufspüren und Verwalten von Sicherheitsbedrohungen, bei denen böswillige Aktivitäten mithilfe von Anonymisierungsservices verschleiert werden.

Muster von DDoS-Angriffen auf Layer 7

Am Black Friday und Cyber Monday beobachteten wir einen signifikanten Anstieg der DDoS-Angriffe auf Layer 7. Beim Abgleich mit unseren NGWAF Angriffsdaten konnten wir feststellen, dass die am Samstag und Sonntag festgestellten Spitzen beim Angriffs-Traffic nicht mit diesen DDoS-Ereignissen übereinstimmten. Dies stellt die These infrage, dass DDoS-Angriffe zur Verschleierung von Exploits verwendet werden.

Insgesamt waren die Quellen dieser Ereignisse sehr breit gefächert, wobei die wichtigsten Autonomous System-Quellen recht gleichmäßig verteilt waren. Die Daten zeigen allerdings eine Verschiebung von der erwarteten Dominanz billiger VPS-Anbieter als Quelle dieser DDoS-Ereignisse hin zu einer ausgewogeneren Mischung aus VPS-Anbietern und privaten ISPs.

Diese relativ gleichmäßige Verteilung gilt nicht für das Herkunftsland der DDoS-Ereignisse, wo Indonesien mit 16 % die Top 10 anführt. Wenn man bedenkt, dass Indonesien laut Daten von Shodan</u> zu den weltweit führenden Märkten für MikroTik Router gehört, überrascht das wenig.

MikroTik Router sind weit verbreitet und ein beliebtes Ziel für Botnetze</u>. Angreifer nutzen die Schwachstellen dieser Router aus, um sie in ihr Botnetz einzubinden. Anschließend verwenden sie sie als Proxyserver, um die wahre Quelle des Botnetz-Traffics zu verschleiern. Botnetze, die auf MikroTik Routern basieren, waren eine häufige Quelle der von unserem Customer Security Operations Center (CSOC) Team analysierten DDoS-Angriffe.

Empfehlungen

Konzentrieren Sie sich auf Zeiträume mit erhöhtem Risiko: Verstärken Sie Ihr Monitoring und prüfen Sie, ob Sie Ihre WAF-Regeln aktualisieren, bekannte Schwachstellen patchen und regelmäßige Netzwerkstabilitäts- und Chaostests durchführen sollten. Weitere Hinweise finden Sie in unserem Blogpost Managed Security Tips for Black Friday</u>.

Nutzen Sie Rate Limiting: Rate Limiting</u> trägt zur Kontrolle von Traffic-Spitzen während DDoS-Angriffen bei. Wir empfehlen außerdem einen mehrstufigen Ansatz mit Schwellenwerten für das Rate Limiting, zum Beispiel die Anwendung strengerer Schwellenwerte für sensiblere Pfade, einschließlich Authentifizierungsseiten, Suchseiten und anderer ressourcenintensiver Endpoints.

Überwachen Sie anonyme Quell-IPs: Verteidiger können das Vorhandensein anonymer IP-Quellen nutzen, um Sicherheitsrichtlinien bei Bedarf durch Präventivmaßnahmen zu erweitern. Insbesondere empfehlen wir die Einführung strengerer Kontrollen wie verstärktem Logging, Monitoring und schwellenwertbasierten Maßnahmen, wenn solche Attribute entdeckt werden.