Back to Basics: Account-Übernahme

Senior Security Researcher, Fastly

Fastly Security Research Team, Fastly

Back to Basics: Eine kleine Einführung in automatisierte Angriffe

Dies ist der erste Teil einer Reihe von Blogposts, in denen wir uns mit den Grundlagen verschiedener automatisierter Angriffe auf Webanwendungen – gemeinhin als Bot-Angriffe bezeichnet – befassen. In jedem Post gehen wir detailliert auf die Beschaffenheit des Angriffs, die Absichten dahinter, Beispiele aus der Praxis und entsprechende Abwehrtechniken ein.

Was ist Account-Übernahme?

Account-Übernahme ist eine Form des Online-Identitätsdiebstahls, bei dem sich Angreifer unbefugten Zugang zu einem Kundenkonto verschaffen (z. B. Onlinebanking-, E-Mail-, E-Commerce- oder Social-Media-Konten). Die Absicht dahinter kann ganz unterschiedlicher Natur sein, beispielsweise betrügerische Transaktionen durchführen oder Fehlinformationen während eines Wahlkampfes verbreiten. Das Hauptziel des Angreifers besteht jedoch immer darin, vollständige Kontrolle über das Konto und damit auch dessen Berechtigungen zu erhalten. Möglicherweise zielt der Angriff auf ein bestimmtes Nutzerkonto ab oder er richtet sich gegen Millionen von Konten.

In einem früheren Blogpost haben wir bereits einige der bei automatisierten Angriffen häufig verwendeten Tools unter die Lupe genommen. In diesem Beitrag widmen wir uns den gängigen Arten von Account Takeover wie Credential Stuffing, Account Aggregation und Credential Cracking sowie den speziell für diese Angriffe entwickelten und auf dem Markt frei verfügbaren Tools.

Credential Stuffing

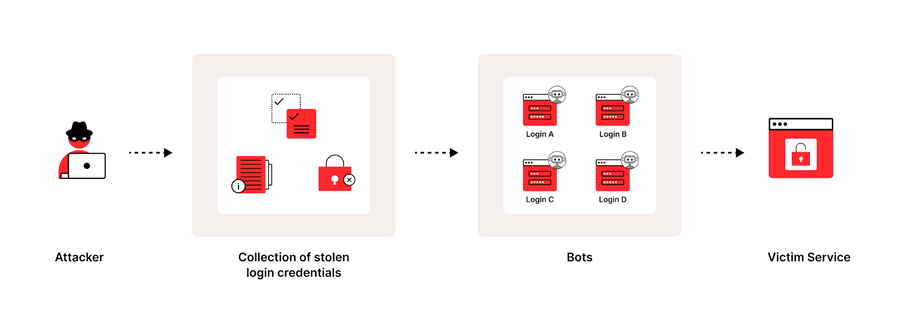

Beim Credential Stuffing wird eine Liste mit gestohlenen Anmeldedaten (Nutzernamen und Kennwörtern; auch „Combos” genannt) verwendet, um sich unbefugten Zugang zu einem Onlinekonto zu verschaffen. Diese Angriffsform ist praktikabel, da Nutzer aus Bequemlichkeit häufig dieselben Anmeldedaten für mehrere Konten/Websites verwenden. Wenn also eine dieser Websites kompromittiert und die unverschlüsselten Anmeldedaten der Nutzer in illegalen Foren geleakt werden, machen sich andere Angreifer diese Liste zunutze, um Credential-Stuffing-Angriffe auf nicht verwandten Websites durchzuführen.

Abbildung 1: Bots versuchen, sich mit gestohlenen Anmeldedaten in betroffenen Services einzuloggen

Obwohl es sich dabei aufgrund der schieren Zahl an wiederverwendeten Anmeldedaten um einen eher fahrigen Angriff handelt, hat er sich als effektiv und kostengünstig erwiesen. Branchenschätzungen zufolge liegt die Erfolgsquote bei etwa 0,1 %. Dies mag nach wenig klingen, aber wenn Millionen von Anmeldedaten auf der angegriffenen Website durchprobiert werden, erhält der Angreifer mit hoher Wahrscheinlichkeit Zugang zu Tausenden von Konten. Mit Stand vom Juni 2024 weist der HaveIBeenPwned Datensatz auf insgesamt 936 Millionen geleakte Passwörter hin, was 6,95 Milliarden Anmeldedaten entspricht.

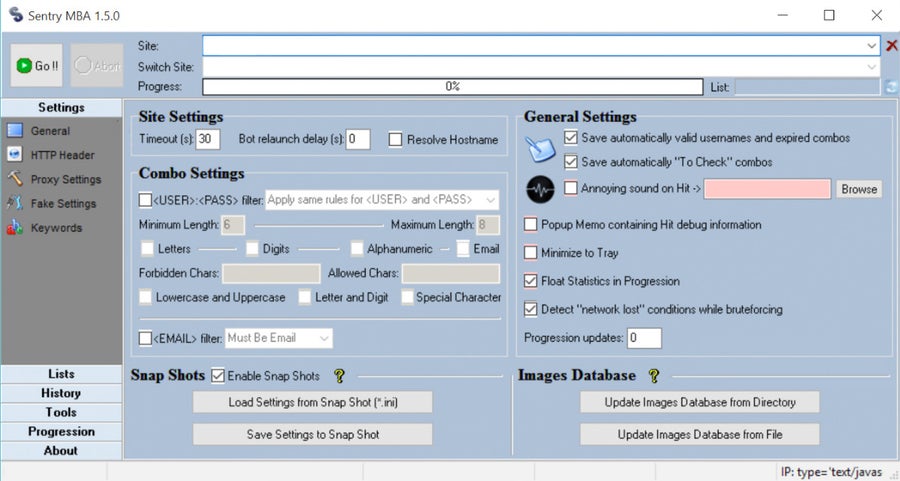

Abbildung 2: Über die auf Sentry MBA bereitgestellten Funktionen und Einstellungen können Angriffe gestartet werden

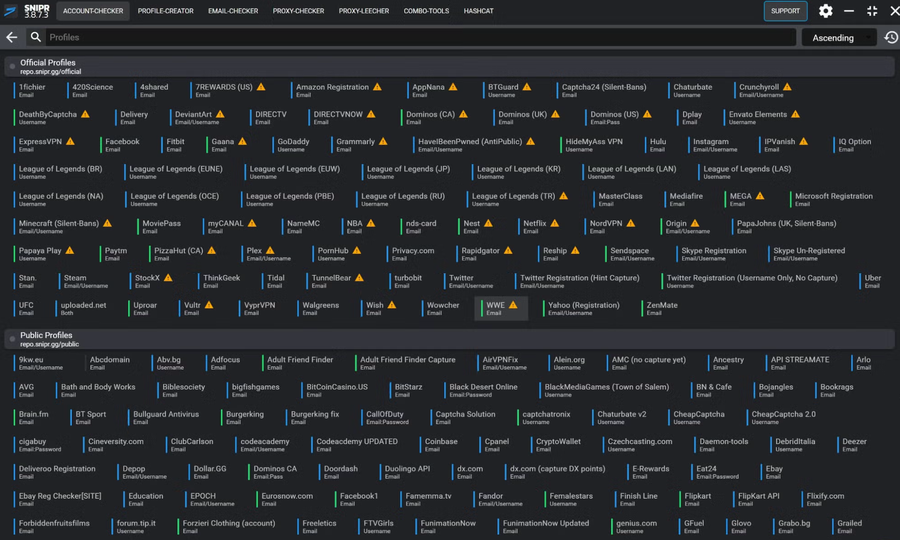

Ein weiterer Grund, warum diese Angriffsart so beliebt ist, ist, dass der Markt dafür ausgereift ist. In illegalen Untergrundforen lassen sich Combo-Listen, die für den Angriff erforderlichen Tools (z. B. Sentry MBA, SNIPR, OpenBullet, BlackBullet, STORM usw.) und die für den anzugreifenden Service nötige Tool-Konfiguration recht billig erwerben. Einige dieser Tools sind sogar mit zusätzlichen Add-ons lieferbar, mit denen man bestimmte im Service aktive Anti-Bot-Funktionen außer Kraft setzen kann. In einem nächsten Schritt kaufen Angreifer eine auf zahllosen Websites erwerbbare Proxy-Liste, um die Angriffe über mehrere Quell-IP-Adressen laufen lassen zu können. Et voilà – jetzt verfügen sie über alle für einen Credential-Stuffing-Angriff erforderlichen Komponenten. Erwähnenswert ist auch, dass es einen Markt für die bei diesen Angriffen erbeuteten käuflich erwerblichen Anmeldedaten gibt. Nicht zuletzt Motivation, in erster Instanz zu den Angriffstools zu greifen.

Abbildung 3: SNIPR bietet integrierte Angriffskonfigurationen für beliebte Websites

Account Aggregation

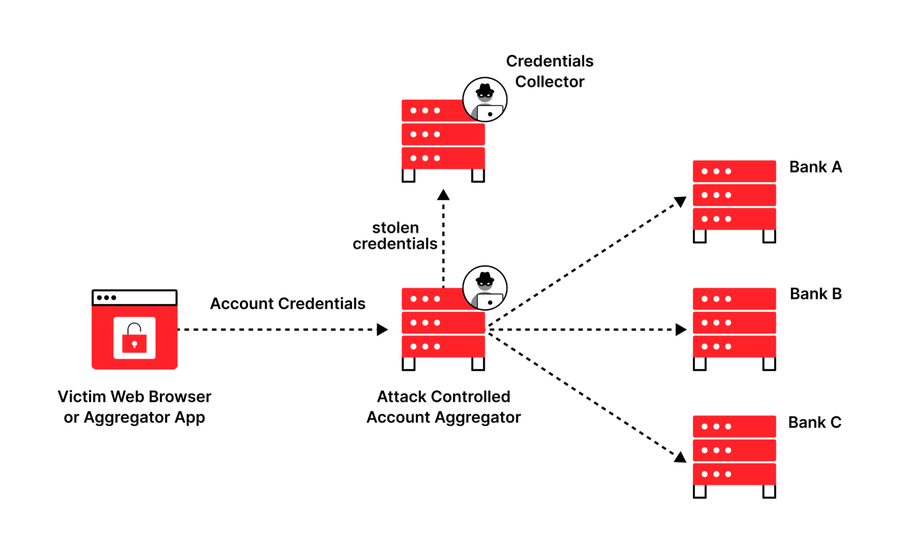

Account Aggregation ist eine Form des Credential Harvesting. Nutzer landen auf nicht autorisierten Clients, über die die Anmeldedaten gestohlen oder die Anfrage/Antwort-Paare zu missbräuchlichen Zwecken modifiziert werden können. Dies geschieht häufig in Form schädlicher in App-Stores verfügbarer Drittanbieteranwendungen oder auf Account-Aggregation-Websites, auf denen Nutzer ihre Anmeldedaten eingeben müssen. Diese Apps sind als Clients nicht autorisiert, werden aber häufig heruntergeladen, um E-Mail-, Social-Media- oder Bankkonten in einer konsolidierten Ansicht darzustellen.

Abbildung 4: Anmeldedaten werden von einem böswilligen/kompromittierten Kontoaggregator gestohlen

Wenngleich bei klassischen Credential-Harvesting-Angriffen durch Phishing mit einem bösartigen Proxy die gleichen Ergebnisse erzielt werden, sind Account-Aggregation-Angriffe effektiver, da Nutzer die als seriös empfundene App bereitwillig selbst herunterladen.

Credential Cracking

Credential Cracking ist ein Brute-Force-Angriff auf einen Login Endpoint, bei dem über eine Begriffsliste versucht wird, gültige Anmeldedaten zu identifizieren. Grundsätzlich gleicht diese eher fahrige Angriffsart dem Credential Stuffing, doch Credential Cracking zielt häufig nur auf ein bestimmtes Konto oder eine bestimmte Art von Konto ab.

Am effektivsten verläuft der Angriff bei Anwendungen, die anfällig für Enumerationsangriffe (Abklappern von Nutzernamen) sind. Sobald ein gültiger Nutzername identifiziert ist, wird ein weiterer Brute-Force-Angriff zur Ermittlung des Passworts durchgeführt.

Angriffsabwehr

Moderne Authentifizierung

Moderne Methoden zur Authentifizierung, wie z. B. die Zwei-Faktor-Authentifizierung (2FA) und Passkeys, steigern die Sicherheit enorm, da für den Zugriff auf Konten mehr als nur ein Passwort nötig ist.

Besonders sicher ist die Zwei-Faktor-Authentifizierung mit ordnungsgemäßen Prozessen zur Registrierung und Zurücksetzung, denn sie erfordert nicht nur etwas, das nur Sie wissen (Ihr Passwort), sondern auch etwas, das nur Sie haben (z. B. ein Hardware-Token, eine auf Ihrem Smartphone installierte Push-App zur 2FA) oder nur Sie sind (biometrische Daten wie Fingerabdrücke oder Gesichtserkennung).

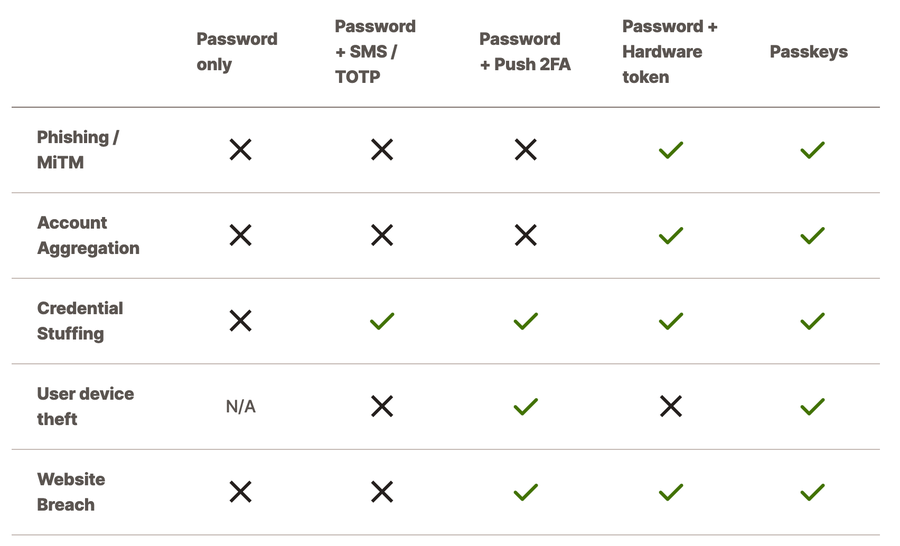

Tabelle 1: Wirksamkeit von Authentifizierungsmethoden zum Schutz vor Bedrohungen

Es sollte beachtet werden, dass SMS oder zeitlich begrenzte Einmalpasswörter als zweiter Faktor zwar kosteneffektiv sind, jedoch keinen ausreichenden Schutz vor MITM-Angriffen durch bösartige Proxys bieten, da das Token ebenso wie die Anmeldedaten an die Zielwebsite weitergeleitet werden können.

In ähnlicher Weise sind Methoden mit Push-Apps zur 2FA anfällig für MITM- und Account-Aggregation-Angriffe, da der zweite Faktor ohnehin außerhalb der Bandbreite validiert wird. Bei Hardware-Tokens besteht das Problem des Diebstahls, da sie für gewöhnlich ganz ohne biometrische Verifizierung genutzt werden können. Wer auch immer sich also im Besitz des Geräts befindet, kann damit interagieren. Nichtsdestotrotz sind Hardware-Tokens eine sichere Lösung, insbesondere angesichts einer geringen Diebstahlwahrscheinlichkeit sowie der breiten Akzeptanz in der Branche.

Passkeys hingegen – auf Geräten gespeicherte kryptografische Schlüssel – machen Passwörter gänzlich überflüssig. Sie gewährleisten eine nahtlose und dennoch äußerst sichere Form der Authentifizierung. Außerdem erfordern Passkeys in der Regel eine biometrische Validierung, bevor sie aktiviert werden können. Diese Anmeldemethode ist derzeit zwar noch nicht allerorts etabliert, wir empfehlen aber, sie überall dort zu nutzen, wo sie verfügbar ist. Lassen Sie sich von unserem Developer Experience Team die Funktionsweise von Passkeys und WebAuthn erklären und implementieren Sie diese mit Fastly Compute für Ihre Website.

All die genannten Methoden reduzieren das Risiko von Account-Übernahme, da es Angreifern viel schwerer gemacht wird, Zugang zu Konten zu erhalten, selbst wenn Passwörter kompromittiert wurden. Einer der Hauptvorteile von Passkeys und Hardware-Tokens (beide auf WebAuthn-Standards basierend) besteht darin, dass die entsprechenden Anmeldedaten während der Registrierung über die Website-URLs liefen, was Phishing-Angriffe nahezu unmöglich macht. Wir sind uns sicher, dass auch Sie eine für Ihre Anforderungen geeignete 2FA-Methode aus den genannten Optionen auswählen werden.

Anti-Automatisierungs-Kontrollmechanismen

Über Anti-Automatisierungs-Kontrollmechanismen wie die Analyse von Anfragen, Integritätsprüfungen von User Agents, Kryptografie und visuelle/akustische Challenges lässt sich ermitteln, ob Anfragen wirklich von einem Menschen ausgehen oder es sich um von Bots generierten Traffic handelt. Automatisierte Angriffe lassen sich auch mittels verschiedener Formen von Rate Limiting abwehren bzw. bremsen.

Überprüfung auf die Verwendung kompromittierter Anmeldedaten

Auf die Verwendung kompromittierter Passwörter hin zu prüfen ist eine sehr wirksame Schutzmaßnahme gegen Credential Stuffing. Der NIST Leitfaden zur Einhaltung von Datenschutzstandards empfiehlt den Vergleich von Passwörtern mit „Passwörtern aus früheren Datenschutzverletzungen“ bei Anmeldung, Registrierung und dem Zurücksetzen von Passwörtern. Wir haben dieses Thema bereits in einem früheren Blogpost abgehandelt. Darin haben wir eine Lösung vorgestellt, die sich auf Fastly Compute und KV Stores stützt.

Hilfreiche Tipps und Hinweise zur Sensibilisierung für das Thema Sicherheit

Ist die Verwendung von Passwörtern unvermeidlich, kann ein Passwortmanager zur automatischen Generierung von Passwörtern Credential-Stuffing-Angriffen vorbeugen, da Passwörter dann nicht wiederverwendet werden.

Implementieren Sie Passkeys und halten Sie Nutzer dazu an, diese zu verwenden. Passkeys sind eine bequeme Alternative zu Passwörtern und erhöhen die Kontosicherheit beträchtlich.

Nutzer über die mit der Verwendung von Drittanbieteranwendungen und -aggregatoren einhergehende Risiken aufzuklären beugt dem Diebstahl von Anmeldedaten vor.

API-Schlüssel mit eingeschränktem Zugriff für die Verwendung in Drittanbieteranwendungen bereitzustellen schützt nicht nur davor, dass Anmeldedaten geleakt werden, sondern macht es auch einfacher, Anfragen von Drittanbieteranwendungen zu kontrollieren.

Ein ganzheitlicher Ansatz zur Abwehr von Account-Übernahme

In diesem Blogpost haben wir verschiedene zum Zwecke der Account-Übernahme automatisierte Angriffe beleuchtet. Es gibt jedoch noch andere Formen von Account-Übernahme-Angriffen, insbesondere Session Hijacking mit XSS und Credential Harvesting durch Phishing. Aus dem Grund ist ein ganzheitlicher Sicherheitsansatz geboten. Um die Risiken von Account Takeover wirksam einzudämmen, braucht es eine Kombination aus WAF, effektivem Bot-Management, strengen Sicherheitspraktiken und allgemeiner Endnutzeraufklärung.

Quellenangaben:

FIDO2 Spezifikation und Übersicht über CTAP1 (auch bekannt als U2F), CTAP2 und WebAuthn